Razmotrite postupak za središnju instalaciju certifikata na računalima domena i dodavanje ga na popis pouzdanih korijenskih certifikata koristeći grupna pravila. Nakon raspodjele certifikata svi uređaji klijenta vjeruju uslugama koje su potpisane ovim certifikatom. U našem slučaju distribuirat ćemo samopotpisani SSL Exchange certifikat (uloga usluge Servis certifikata Active Directory u domeni nije raspoređena) na korisnička računala u Active Directoryu.

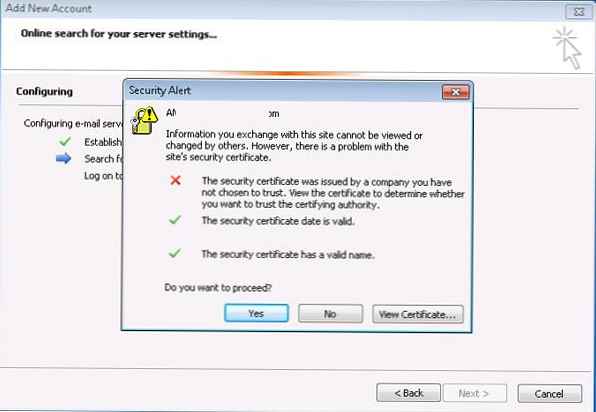

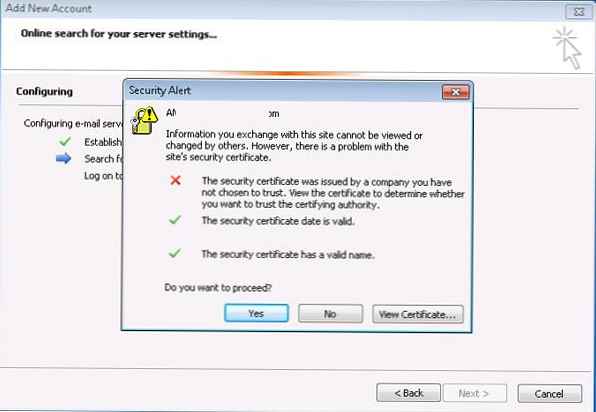

Ako za svoj Exchange poslužitelj koristite self-potpisani SSL certifikat, na klijentima se prilikom prvog pokretanja Outlooka pojavljuje poruka da certifikat nije pouzdan i da ga nije sigurno koristiti..

Da biste uklonili ovo upozorenje, morate dodati Exchange certifikat na popis pouzdanih certifikata sustava na korisnikovom računalu. To se može učiniti ručno (ili integriranjem certifikata u korporativnu sliku OS-a), ali puno je jednostavnije i učinkovitije automatski distribuiranje certifikata koristeći značajke grupne politike (GPO). Pri korištenju takve sheme distribucije certifikata automatski će se instalirati svi potrebni certifikati na sva stara i nova računala.

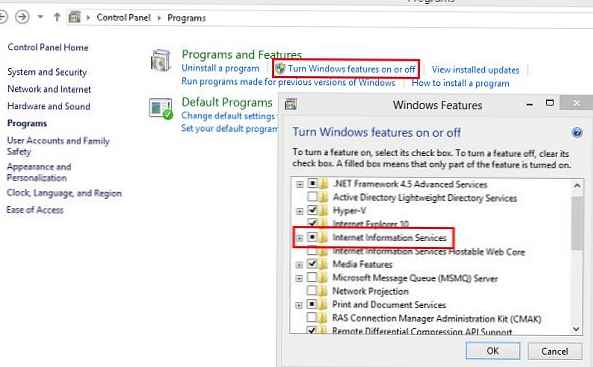

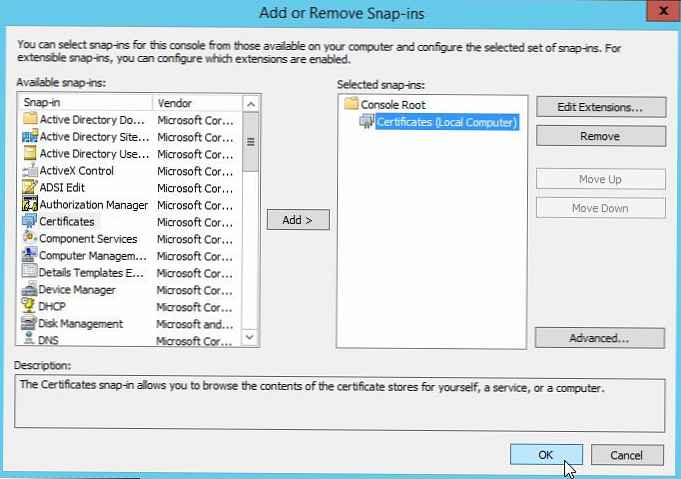

Prije svega, moramo izvoziti samopotpisan certifikat s našeg Exchange poslužitelja. Da biste to učinili, otvorite konzolu na poslužitelju MMC.eXE i dodajte mu škljocanje Potvrde (za lokalno računalo).

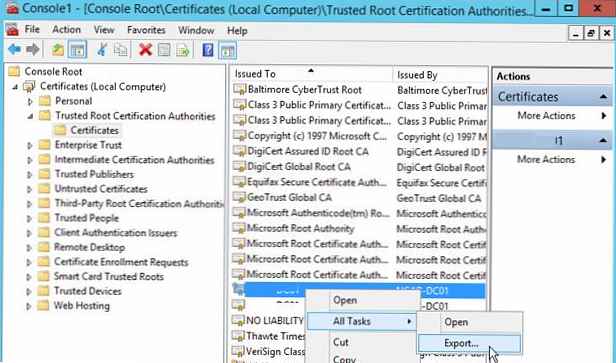

Idite na odjeljak Certifikati (lokalno računalo) -> Pouzdan autoritet za certificiranje korijena -> Certifikati.

U desnom dijelu pronađite Exchange certifikat i odaberite sve zadaci ->izvoz.

U čarobnjaku za izvoz odaberite format DER kodirani binarni X.509 (.CER) i odredite put do datoteke certifikata.

U čarobnjaku za izvoz odaberite format DER kodirani binarni X.509 (.CER) i odredite put do datoteke certifikata.

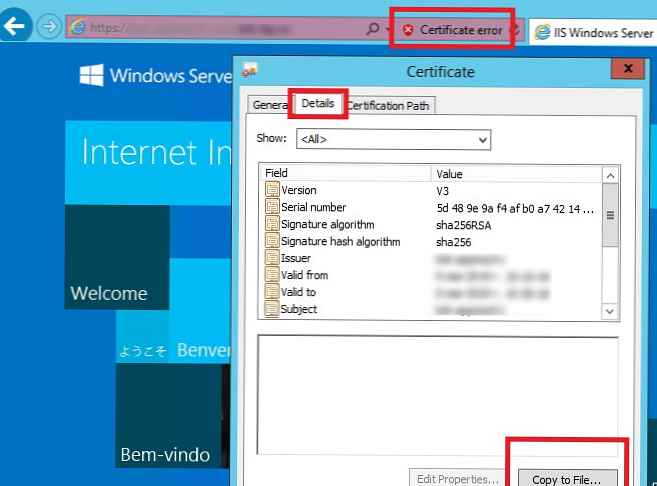

Također možete dobiti SSL certifikat HTTPS stranice i spremiti je u CER datoteku iz PowerShell koristeći WebRequest metodu:

$ webRequest = [Net.WebRequest] :: Stvori ("https: // your-exchange-cas-url")

pokušajte $ webRequest.GetResponse () uhvatiti

$ cert = $ webRequest.ServicePoint.Certificate

$ bytes = $ cert.Export ([Sigurnost.Kriptografija.X509Certifikati.X509ContentType] :: Cert)

set-content-vrijednost $ bytes -encoding byte -path "c: \ ps \ get_site_cert.cer"

Dakle, izvezli ste Exchange SSL certifikat u CER datoteku. Morate smjestiti certifikat u mrežni direktorij gdje bi svi korisnici trebali imati pristup čitanju (možete ograničiti pristup direktoriju koristeći NTFS dozvole ili ga po želji sakriti pomoću ABE). Na primjer, neka put do datoteke certifikata bude takav: \\ msk-fs01 \ GroupPolicy $ \ Potvrde.

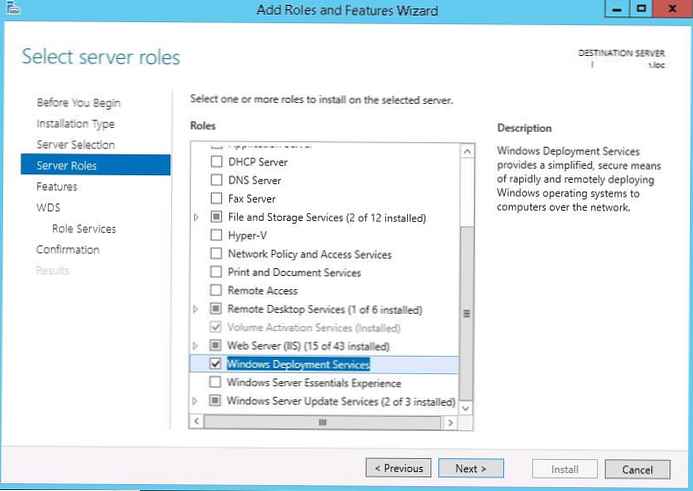

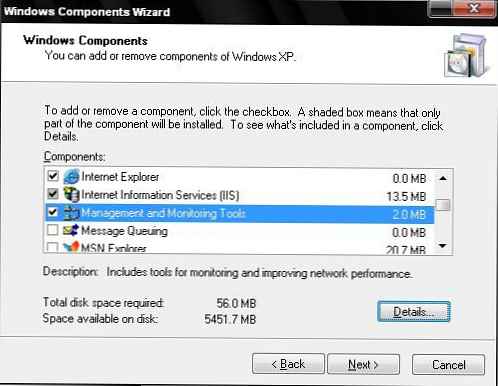

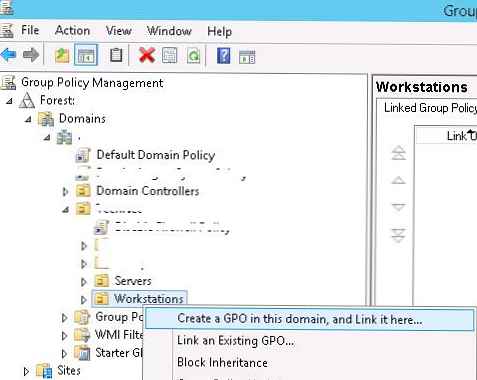

Krenimo na kreiranje politike distribucije certifikata. Da biste to učinili, otvorite konzolu za upravljanje pravilima domene grupa politika upravljanje (Gpmc.msc). Da biste kreirali novo pravilo, odaberite OU na kojem će djelovati (u našem primjeru to je OU s računalima, jer ne želimo da se certifikat instalira na poslužitelje i tehnološke sustave) i odaberite u kontekstnom izborniku stvoriti GPO u ovo domena i link to ovdje...

Navedite naziv pravila (instalirati-razmjena-Cert) i pređite na način uređivanja.

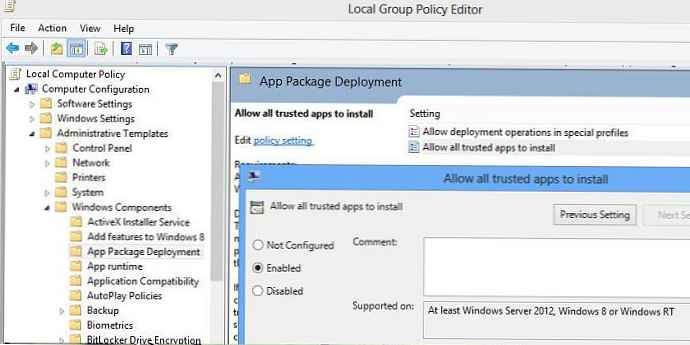

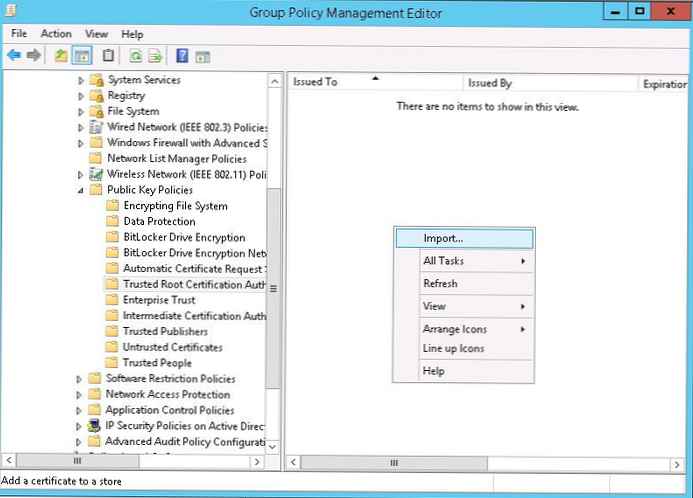

U uređivaču GPO, idite na odjeljak Computer konfiguracija -> Politike -> Windows postavke -> Sigurnost postavke -> Javno ključ politika -> Pouzdan korijen potvrda vlasti (Konfiguracija računala -> Konfiguracija sustava Windows -> Sigurnosne postavke -> Pravila javnih ključeva -> Pouzdana korporacijska certifikacijska tijela).

U lijevom dijelu prozora GPO uređivača kliknite RMB i odaberite stavku izbornika uvoz.

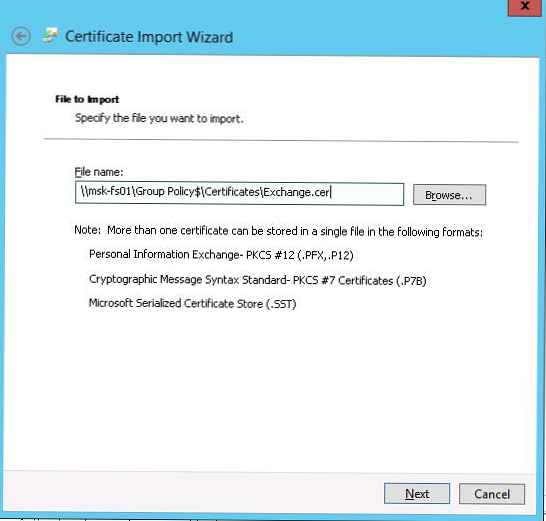

Odredite put do uvezene datoteke certifikata koju smo postavili u mrežni direktorij.

Odredite put do uvezene datoteke certifikata koju smo postavili u mrežni direktorij.

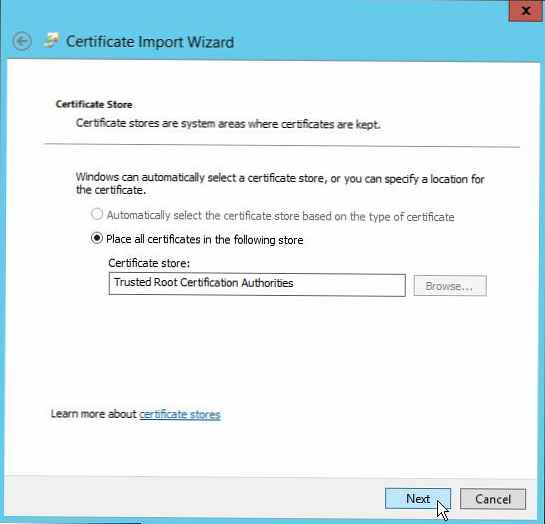

U odgovarajućem koraku čarobnjaka (Postavite sve certifikate u sljedeću trgovinu), obavezno naznačite da bi certifikat trebao biti smješten u odjeljku Pouzdani korijen potvrda vlasti (Pouzdano tijelo za certificiranje korijena).

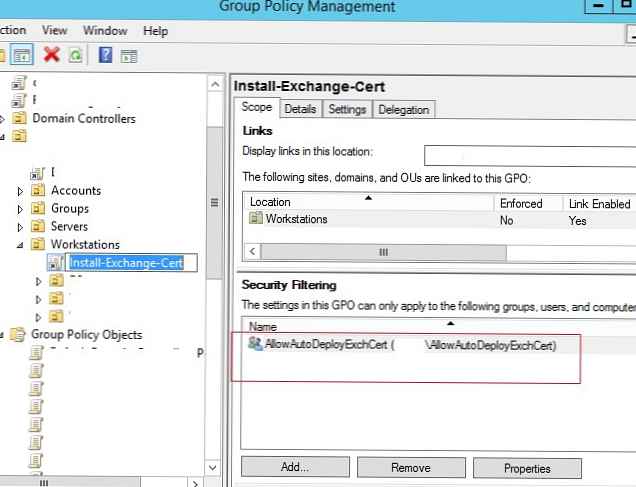

Napravljena je politika distribucije certifikata. Moguće je točnije ciljati (ciljati) politiku na klijente koji koriste Sigurnosno filtriranje (vidi dolje) ili WMI GPO filtriranje.

Napravljena je politika distribucije certifikata. Moguće je točnije ciljati (ciljati) politiku na klijente koji koriste Sigurnosno filtriranje (vidi dolje) ili WMI GPO filtriranje.

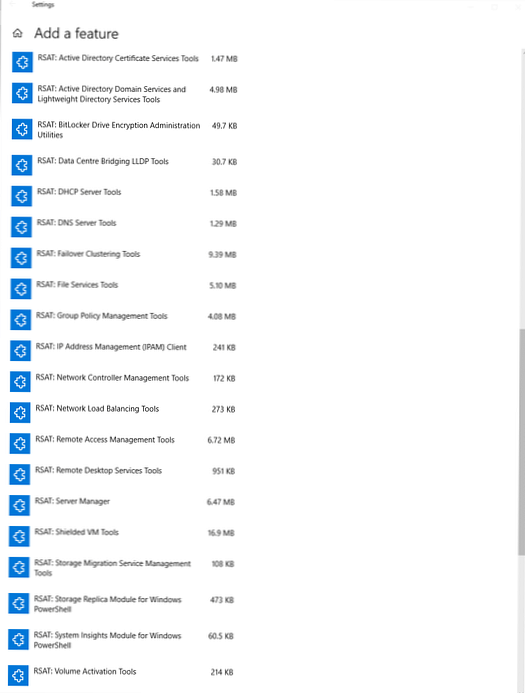

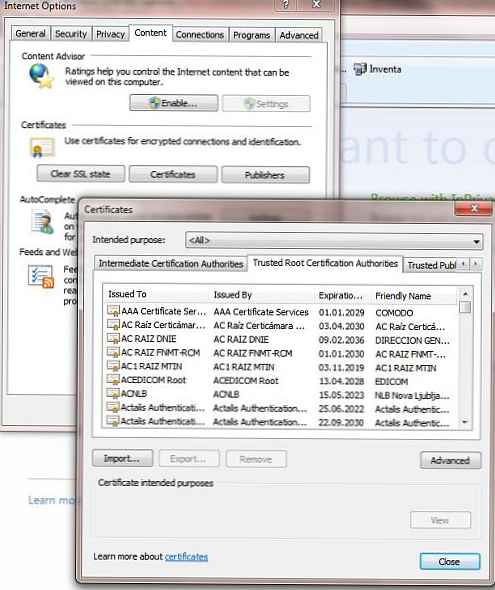

Testirajte pravilo izvršavanjem ažuriranja pravila na klijentu pomoću naredbe (gpupdate / force). Provjerite prikazuje li se vaš certifikat na popisu pouzdanih certifikata. To se može učiniti na priključku za upravljanje certifikatom (odjeljak Pouzdani korijenski certifikacijski autoriteti -> Potvrde) ili u postavkama Internet Explorera (Internet opcije -> Sadržaj -> Certifikati -> Pouzdan korijenski certifikacijski autoritet ili internetske mogućnosti -> Sadržaj -> Potvrde -> Pouzdane korijene certifikacijska tijela).

U pregledniku možete provjeriti kada otvorite HTTPS web mjesto (u našem primjeru ovo je Exchange OWA), upozorenje o nepouzdanom SSL certifikatu više se neće pojavljivati. Sada, kada konfigurirate Outlook na poslužitelju pošte Exchnage (u programu Outlook 2016, ručna konfiguracija poslužitelja pošte moguća je samo kroz registar), prozor upozorenja o nepouzdanom certifikatu prestat će se prikazivati u programu.

Ako želite da se politika distribucije certifikata primjenjuje samo na računala (korisnike) u određenoj sigurnosnoj grupi, odaberite svoju politiku Install-Exchange-Cert u konzoli za upravljanje grupnim politikama. kartica djelokrug u odjeljku sigurnosti filtriranje izbrisati grupu Ovlašteni Korisnici i dodajte svoju sigurnosnu grupu (npr. AllowAutoDeployExchCert). Ako ovo pravilo povežete s korijenom domene, vaš će se certifikat automatski distribuirati na sva računala dodana u sigurnosnu skupinu.

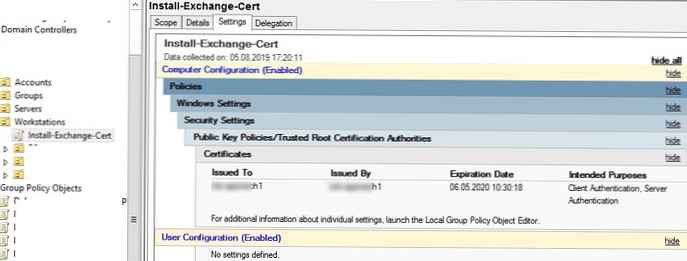

Pomoću jednog pravila možete istovremeno distribuirati nekoliko klijentskih SSL certifikata. Više informacija o certifikatima koje distribuira vaše pravilo potražite na GPMC konzoli na kartici postavke. Kao što vidite, prikazuju se polja certifikata izdano, izdana, datum isteka i namjenske namjene..

Ako računala nemaju pristup internetu, na ovaj način možete distribuirati pouzdane korijenske certifikate na sve uređaje u domeni. No, postoji lakši i ispravniji način obnove korijenskih i opozvanih certifikata u izoliranim domenama.

Dakle, postavili ste politiku automatske distribucije certifikata na sva računala u domeni (određenoj organizacijskoj jedinici ili sigurnosnoj grupi domena). Certifikat će se automatski instalirati na sva nova računala, bez potrebe za ručnim radnjama službi tehničke podrške (iz sigurnosnih razloga, preporučljivo je povremeno provjeravati popise pouzdanih certifikata na klijentima radi lažnih i opozvanih).