U ovom članku opisujemo kako pratiti događaje zaključavanja korisničke račune na kontrolerima domena Active Directory, od čega odredite računalo i od koji određeni program Izvodi se trajno blokiranje. Razmislite o korištenju skripta Windows Security Log i PowerShell da biste pronašli izvor blokiranja.

Pravila sigurnosti računa u većini organizacija zahtijevaju da se korisnički račun u domeni Active Directory zaključa ako korisnik pogrešno postavi n puta n puta. Kontrolor domene obično blokira račun nakon nekoliko pokušaja unosa pogrešne lozinke u trajanju od nekoliko minuta (5-30), tijekom kojih korisnik ne smije ući u sustav. Određivanjem vremena određenog sigurnosnim pravilima, račun domene automatski se otključava. Privremeno blokiranje računa smanjuje rizik od pronalaženja lozinke (jednostavnom grubom silom) korisničkih računa AD.

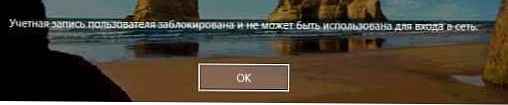

U slučaju da je korisnički račun u domeni blokiran, pojavljuje se upozorenje kada se pokušate prijaviti u Windows:

Korisnički račun je zaključan i nije ga moguće koristiti za prijavu. Navedeni račun trenutno je zaključan i možda nije prijavljen na ... .

sadržaj:

- Pravila zaključavanja računa domene

- Potražite računalo s kojeg je račun zaključan

- Otkrivamo program, razlog blokiranja računa u AD-u

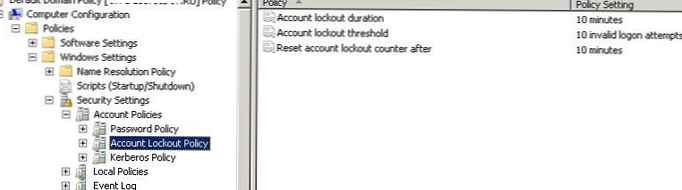

Pravila zaključavanja računa domene

Pravila za blokiranje računa i zaporke obično se postavljaju odmah za cijelu domenu Zadana pravila domene. Pravila koja nas zanima nalaze se u odjeljku Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Pravila računa -> Pravila o zaključavanju računa (Konfiguracija Windows -> Sigurnosne postavke -> Politike računa -> Pravila zaključavanja računa). To su pravila:

- Prag blokiranja računa (Prag zaključavanja) - nakon koliko neuspjelih pokušaja lozinke račun mora biti zaključan

- račun zatvaranje radnih prostorija trajanje (Trajanje zaključavanja računa) - koliko dugo će račun biti zaključan (nakon tog vremena zaključavanje se automatski oslobađa)

- Reset račun zatvaranje radnih prostorija brojač nakon (Vrijeme dok se brojač zaključavanja ne resetira) - nakon čega će se brojač neuspjelih pokušaja autorizacije resetirati

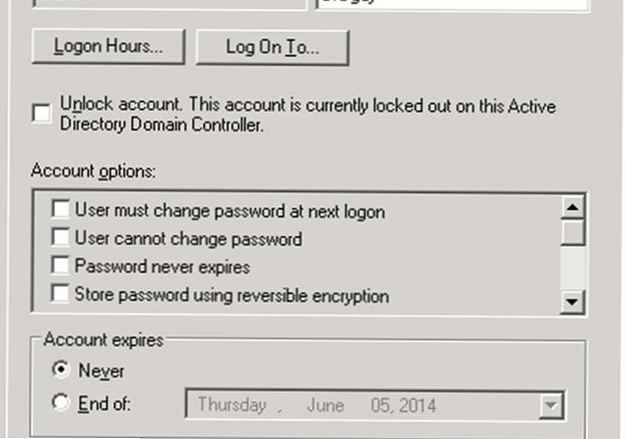

vijeće. Možete ručno otključati svoj račun bez čekanja automatskog otključavanja pomoću ADUC konzole. Da biste to učinili, u svojstvima korisničkog računa na kartici Račun stavite potvrdni okvir Otključaj račun Ovaj je račun trenutno zaključan na ovom kontroleru domena Active Directory.

Prilično korisne informacije o vremenu blokiranja, postavljanju lozinke, broju pokušaja postavljanja lozinke itd. Mogu se dobiti u svojstvima računa na ADSIEdit konzoli ili na dodatnoj kartici Dodatne informacije o računu u korisničkim svojstvima (lakše).

Situacije kada je korisnik zaboravio zaporku i sam je prouzrokovao blokiranje njegovog računa, događaju se vrlo često. Ali u nekim se slučajevima blokiranje računa događa neočekivano, bez ikakvog razloga. tj koristi "zaklinje se" da nije učinio nešto posebno, nikada pogrešno nije upisao lozinku, ali iz nekog razloga mu je račun blokiran. Administrator na zahtjev korisnika može ručno otpustiti bravu, ali nakon nekog vremena situacija se ponavlja.

Da bi riješio problem korisnika, administrator mora otkriti koje je računalo i koji program korisnički račun u Active Directoryu blokirano.

Potražite računalo s kojeg je račun zaključan

Prije svega, administrator treba shvatiti na koje računalo / poslužitelj pokušava unijeti pogrešne lozinke, a račun je dodatno blokiran.

U slučaju da kontroler domene najbliži korisniku utvrdi da se korisnik pokušava prijaviti pogrešnom lozinkom, preusmjerava zahtjev za provjeru autentičnosti na DC s FSMO ulogom PDC emulator (odgovoran je za obradu zaključavanja računa). Ako provjera autentičnosti nije izvršena i na PDC-u, odgovara prvom DC-u da provjera autentičnosti nije moguća.

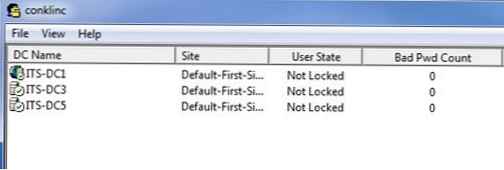

Istodobno se događaji bilježe u dnevnik oba kontrolera domena 4740 s DNS imenom (IP adresa) računala s kojeg je stigao početni zahtjev za autorizaciju korisnika. Logično je da je prije svega potrebno provjeriti sigurnosne zapise na PDC kontroleru. PDC možete pronaći u sljedećoj domeni:

(Get-AdDomain) .PDCEmulator

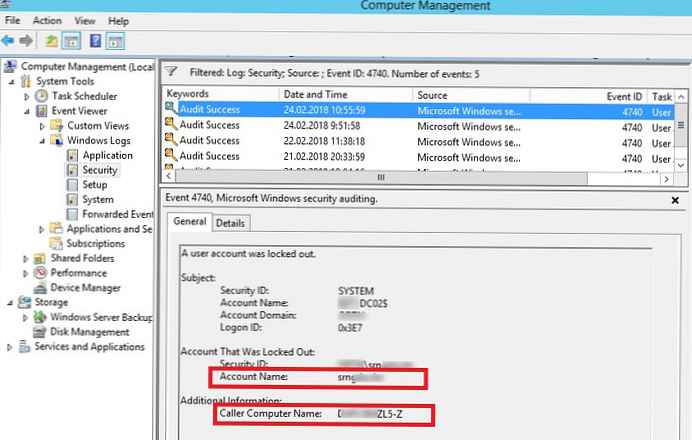

Događaj zaključavanja računa domene može se pronaći u dnevniku sigurnosti na regulatoru domene. Filtrirajte sigurnosni dnevnik prema događaju 4740. Popis nedavnih događaja blokiranja računa na kontroleru domene trebao bi se pojaviti. Počevši od samog vrha, prođite kroz sve događaje i pronađite događaj koji pokazuje da je račun željenog korisnika (naziv računa naveden u retku račun ime) zaključano (Korisnički račun je zaključan).

primjedba. U produktivnom okruženju u velikoj AD infrastrukturi, u dnevniku sigurnosti bilježi se veliki broj događaja koji se postupno prepisuju. Stoga je preporučljivo povećati maksimalnu veličinu zapisnika na istosmjernoj struji i početi tražiti izvor blokiranja što je ranije moguće..

Otvorite ovaj događaj. U polju se navodi naziv računala (ili poslužitelja) s kojeg je zaključana brava pozivatelja računalo ime. U ovom slučaju ime računala je TS01.

Pomoću sljedeće skripte PowerShell možete pronaći izvor zaključavanja određenog korisnika na PDC-u. Ova skripta vraća datum zaključavanja i računalo s kojeg se dogodilo:

$ Username = 'korisničko ime1'

$ Pdce = (Get-AdDomain) .PDCEmulator

$ GweParams = @

'Ime računala' = $ Pdce

'LogName' = 'Sigurnost'

'FilterXPath' = "* [System [EventID = 4740] i EventData [Podaci [@ Name = 'TargetUserName'] = '$ korisničko ime']]"

$ Events = Get-WinEvent @GweParams

$ Događaji | foreach $ _. Properties [1]. vrijednost + "+ $ _. TimeCreate

Slično tome, možete tražiti sve kontrolere domena u Active Directoryu iz PowerShell-a:

$ Username = 'korisničko ime1'

Get-ADDomainController -fi * | odaberite -exp ime računala | %

$ GweParams = @

'Ime računala' = $ _

'LogName' = 'Sigurnost'

'FilterXPath' = "* [System [EventID = 4740] i EventData [Podaci [@ Name = 'TargetUserName'] = '$ korisničko ime']]"

$ Events = Get-WinEvent @GweParams

$ Događaji | foreach $ _. Computer + "" + $ _. Properties [1]. vrijednost + "+ $ _. TimeCreate

Otkrivamo program, razlog blokiranja računa u AD-u

Dakle, utvrdili smo s kojeg računala ili uređaja je račun blokiran. Sada bih želio razumjeti koji program ili postupak izvodi neuspješne pokušaje prijave i izvor je blokiranja.

Korisnici se često požale na blokiranje svog računa u domeni nakon planirane promjene lozinke svog računa domene. Ovo sugerira da je stara (netočna) lozinka pohranjena u određenom programu, skripti ili usluzi koja se periodično pokušava prijaviti u domenu sa zastarjelom zaporkom. Razmotrite najčešća mjesta na kojima bi korisnik mogao upotrijebiti svoju staru lozinku:

- Montirajte mrežni pogon putem mreže (Map Drive)

- U poslovima Windows Scheduler Jobs

- Na Windows uslugama koje su konfigurirane za pokretanje s računa na domeni

- Spremljene lozinke u upravitelj lozinki na upravljačkoj ploči (upravitelj vjerodajnica)

- preglednici

- Mobilni uređaji (na primjer, koriste se za pristup korporacijskoj pošti)

- Programi s autologinom

- Nepotpune sesije korisnika na drugim računalima ili terminalnim poslužiteljima

- I drugi.

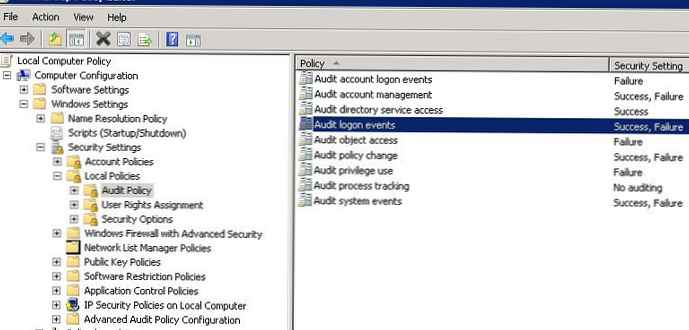

Za detaljniju reviziju brava na pronađenom stroju morate omogućiti niz lokalnih Windows revizijskih pravila. Da biste to učinili, otvorite uređivač pravila politike na lokalnom računalu na kojem želite pratiti izvor zaključavanja gpedit.msc a u odjeljku Izračunajte konfiguracije -> Postavke sustava Windows -> Postavke sigurnosti -> Lokalna pravila -> Pravila revizije omogući politike:

- Praćenje procesa revizije: Uspjeh, neuspjeh

- Revizija događaja prijava: Uspjeh, neuspjeh

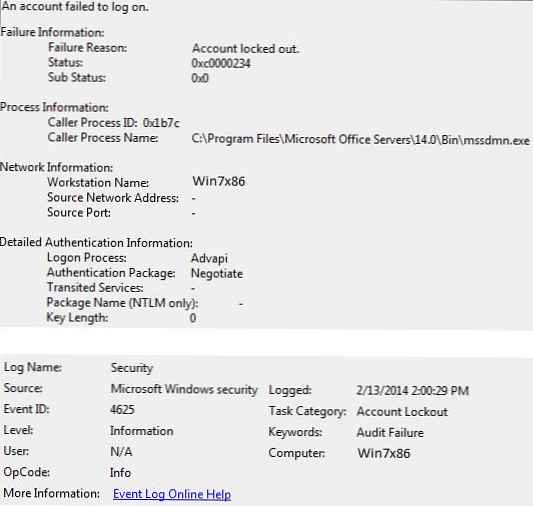

Pričekajte sljedeću blokadu računa i potražite sigurnosni dnevnik za događaje sa ID događaja 4625. U našem slučaju ovaj događaj izgleda ovako:

Iz opisa događaja jasno je da je izvor zaključavanja računa postupak mssdmn.exe (sastavni je dio Sharepoint-a). Ostaje samo obavijestiti korisnika da treba ažurirati svoju lozinku na web-mjestu Sharepoint.

Nakon analize, identifikacije i kažnjavanja krivca, ne zaboravite onemogućiti djelovanje aktiviranih pravila grupne revizije.

U slučaju da još uvijek niste mogli pronaći razlog blokiranja računa na određenom računalu kako biste izbjegli trajno blokiranje računa, vrijedno je pokušaja preimenovati ime korisničkog računa u Active Directory. To je obično najučinkovitija metoda zaštite od naglih brava određenog korisnika..