U ovom sam članku pokušao prikupiti osnovna organizacijska i tehnička pravila za korištenje administracijskih računa u organizaciji usmjerenih na poboljšanje sigurnosti u Windows domeni. Upotreba ovih preporuka značajno će povećati zaštitu računala s domenom Active Directory od napada sličnih ljetnom incidentu s Petsa ransomware-om, a jedna od metoda distribucije između računala na domeni (pored ranjivosti u SMBv1) bio je udaljeni pristup pomoću administrativnih vjerodajnica dobivenih iz memorije (pomoću uslužnog programa sličnog Mimikatz). Možda su neke preporuke kontroverzne ili neprimjenjive za određene slučajeve, ali ipak morate težiti njima..

Dakle, u prethodnom smo članku ispitali osnovne metode zaštite od izdvajanja lozinki iz memorije pomoću Mimikatza. Međutim, sve ove tehničke mjere mogu biti beskorisne ako se osnovna pravila za osiguranje administrativnih računa ne primijene u domeni Windows..

Osnovno pravilo za korištenje - maksimalno ograničenje administrativnih privilegija, i za korisnike i za administratore. Potrebno je nastojati korisnicima i podrškama pružiti samo ona prava koja su potrebna za svakodnevne zadatke.

Osnovni popis pravila:

- Računi administratora domene / organizacije trebaju se koristiti samo za upravljanje domenom i kontrolerima domena. Ne možete koristiti ove račune za pristup radnim stanicama i upravljanje njima. Sličan zahtjev treba postaviti za račune administratora poslužitelja.

- Za račune administratora domene preporučljivo je koristiti dvofaktorsku provjeru autentičnosti

- Na svojim radnim stanicama administratori moraju raditi pod računima s pravima redovnog korisnika

- Da biste zaštitili povlaštene račune (domena, Exchange, administratori poslužitelja), razmislite o upotrebi skupine zaštićenih korisnika (zaštićeni korisnici)

- Spriječiti uporabu depersonaliziranih općih administrativnih računa. Svi administrativni računi moraju biti personificirani

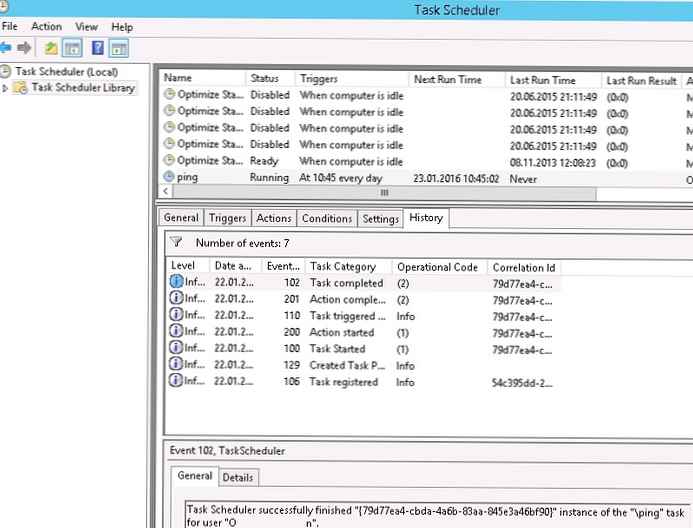

- Ne možete pokrenuti usluge putem administracijskih računa (a još više administratora domene), prikladno je koristiti namjenske račune ili upravljane račune usluga .

- Onemogućivanje korisnika pod pravom lokalnog administratora

Naravno, političarima je potrebno osigurati dovoljnu duljinu i složenost lozinke za korisnike i administratore te uvjete blokiranja. Govorim o pravilima odjeljaka Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Pravila računa (vidi članak https://winitpro.ru/index.php/2018/10/26/politika-parolej-uchetnyx-zapisej-v-active-directory/):

- Politika lozinki

- Pravila za blokiranje računa

Možete postaviti strože zahtjeve za duljinu i pohranjenu povijest lozinki za administratore pomoću Fino-zrnatih pravila lozinke.

Možete postaviti strože zahtjeve za duljinu i pohranjenu povijest lozinki za administratore pomoću Fino-zrnatih pravila lozinke.

Što se tiče ugrađenog računa na računalima korisnika. Ne možete koristiti iste lozinke lokalnog administratora na svim računalima. Preporučuje se općenito onemogućiti (ili barem preimenovati) račun lokalnog administratora. Da biste redovito mijenjali lozinku ovog računa na jedinstvenu na svakom računalu na mreži, možete koristiti LAPS.

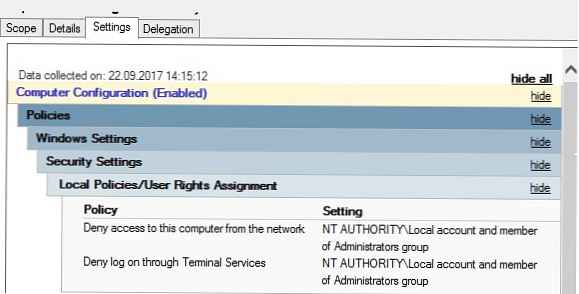

Grupna pravila moraju uskratiti pristup mreži putem lokalnih računa i udaljene prijave za RDP. Ova pravila nalaze se u odjeljku. Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Lokalna pravila -> Dodjela korisničkih prava.

- Zabraniti pristup ovom računalu s mreže - Zabraniti pristup ovom računalu s mreže

- Zabrani prijavu putem usluga udaljene radne površine - Odbiti prijavu za usluge udaljene radne površine

- poreći dnevnik na kao serija posao - Odbiti prijavu kao skupni posao

- poreći dnevnik na kao usluga - Odbijte prijavu kao uslugu

Nakon završetka administrativne sesije (instalacija softvera, postavljanje sustava itd.) Bolje je ponovno pokrenuti korisničko računalo. I na RDS poslužiteljima forsirajte obustavu suspendiranih sesija pomoću pravila u odjeljku Konfiguracija računala-> Pravila-> Administrativne predloške-> Komponente sustava Windows-> Usluge udaljene radne površine-> Domaćin sjednice udaljene radne površine -> Ograničenja vremena sesije.

Nakon završetka administrativne sesije (instalacija softvera, postavljanje sustava itd.) Bolje je ponovno pokrenuti korisničko računalo. I na RDS poslužiteljima forsirajte obustavu suspendiranih sesija pomoću pravila u odjeljku Konfiguracija računala-> Pravila-> Administrativne predloške-> Komponente sustava Windows-> Usluge udaljene radne površine-> Domaćin sjednice udaljene radne površine -> Ograničenja vremena sesije.

Na domeni sa sustavom Windows Server 2016 možete koristiti novu značajku privremenog članstva u grupi da biste privremeno dodijelili administrativna prava.

U ovome sam opisala pravila prioriteta koja će vam pomoći da povećate razinu zaštite administrativnih računa u vašoj Windows domeni. Naravno, ovaj članak ne tvrdi da je cjeloviti vodič o zaštiti i ograničavanju prava administrativnih računa, ali mogao bi vam postati polazna točka za izgradnju sigurne infrastrukture. Za daljnje proučavanje teme, preporučujem početak studije Microsoftove dokumentacije: Najbolje prakse za osiguravanje Active Directorya.