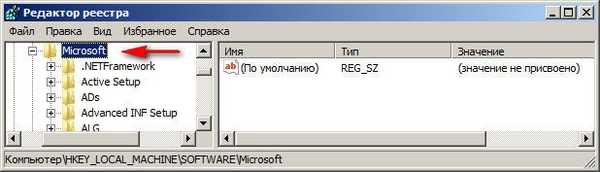

Kôd za otključavanje na web stranici Dr.Web, kao ni ESET, nisu pronađeni. Nedavno sam uspio ukloniti takav transparent od prijatelja pomoću LiveCD ESET NOD32 diska za vraćanje sustava, ali u mom slučaju to ne pomaže. Dr.Web LiveCD također je pokušao. Stavio sam sat u BIOS naprijed za godinu dana, baner nije nestao. Na raznim forumima na Internetu savjetuje se popraviti parametre UserInit i Shell u ogranku registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Ali kako da dođem tamo? Koristite LiveCD? Gotovo svi LiveCD diskovi se ne povezuju s operativnim sustavom, a takve operacije poput uređivanja registra, pregledavanja objekata pokretanja, kao i zapisa događaja s takvog diska nisu dostupne ili griješim..

Općenito, postoje informacije o uklanjanju banera na Internetu, ali u osnovi to nije cjelovito i čini mi se da mnogi ljudi kopiraju i objavljuju ove podatke negdje na svojoj web stranici tako da ona samo postoji, ali pitajte ih kako sve to funkcionira sliježu ramenima. Mislim da to nije vaš slučaj, ali općenito zapravo zaista želim pronaći i ukloniti virus, umorio sam se od ponovne instalacije sustava. I posljednje pitanje je postoji li temeljna razlika u načinima uklanjanja ransomware banera u operacijskim sustavima Windows XP i Windows 7.?

Sergej.

Kako ukloniti transparent

Prijatelji dolaze u mnogo pisama, a ja sam odabrao najzanimljivije. Usput, za one koji se često susreću s natpisom za ransomware, postoje tri nova članka: Kako se riješiti banera, a također opisuje korak po korak način uklanjanja pravog banera koji se pojavljuje u posljednje vrijeme i još jednog Kako ukloniti transparent s radne površine u njemu uklonit ćemo baner pomoću diska AntiWinLockerLiveCD. Pa, nedavno objavljen članak - Kako jamčiti da Windows neće biti zaražen virusom dok surfa Internetom čak i ako nemate antivirus i sve je to besplatno!

Postoji nekoliko načina koji će vam pomoći da se riješite virusa, također se naziva i Trojan.Winlock, ali ako ste početnik korisnik, sve ove metode zahtijevat će strpljenje, izdržljivost i razumijevanje da je vaš protivnik ozbiljan, ako se ne bojite, krenimo..

- Članak se pokazao dugim, ali sve što je rečeno stvarno djeluje i u Windows 7 operativnom sustavu i u Windows XP-u, ako negdje postoji razlika, to ću sigurno označiti. Znate ono najvažnije, ukloni baner i povratak operativnog sustava je brz, daleko je to uvijek moguće, ali beskorisno je stavljati novac na ransomware račun, nećete dobiti kôd za otključavanje, pa postoji poticaj da se borite za svoj sustav.

- Prijatelji, u ovom ćemo članku raditi s okruženjem za oporavak Windows 7, točnije s okruženjem za oporavak naredbenog retka. Dat ću vam potrebne naredbe, ali ako vam je teško zapamtiti ih, možete stvoriti varalicu - tekstualnu datoteku s popisom potrebnih naredbi oživljavanja i otvoriti je izravno u okruženju za oporavak. To će vam uvelike olakšati rad..

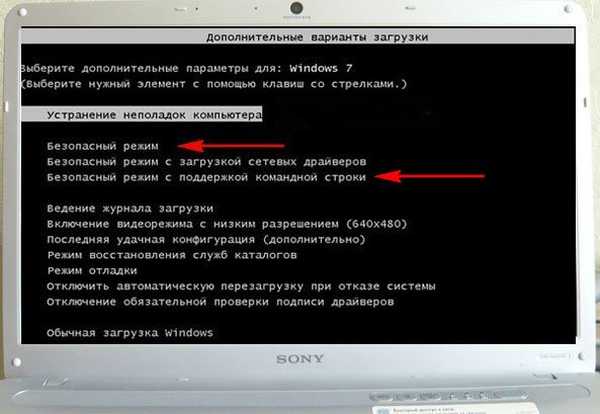

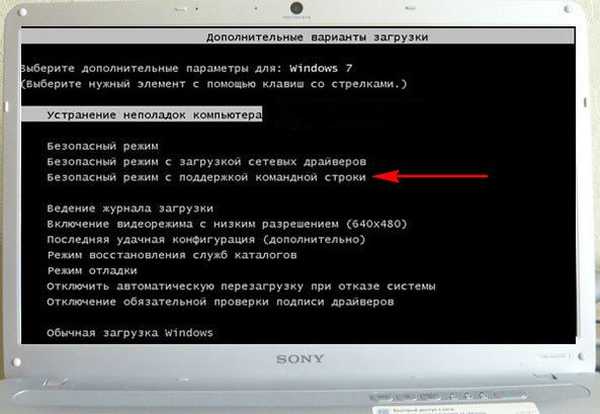

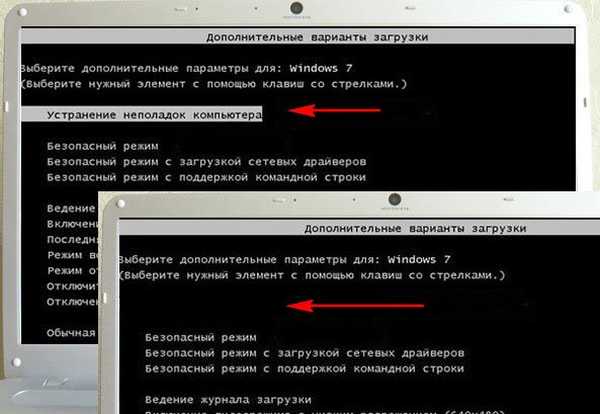

Počnimo s najjednostavnijim, a završimo s teškim. Kako ukloniti transparent koristeći siguran način rada. Ako vam surfanje Internetom nije uspjelo, a nenamjerno ste instalirali zlonamjerni kod za sebe, tada morate započeti s najjednostavnijom stvari - pokušajte ući u Sigurni način (nažalost, u većini slučajeva nećete uspjeti, ali vrijedi pokušati), ali sigurno ćete se moći prijaviti do sigurnog načina rada s podrškom naredbenog retka (više šansi), trebate učiniti istu stvar u oba načina, analiziramo obje mogućnosti.

U početnoj fazi podizanja računala pritisnite F-8, a zatim odaberite Sigurni način, ako uspijete ući u njega, tada možete reći da imate veliku sreću i zadatak vam je pojednostavljen. Prvo što trebate pokušati odmaknuti se koristeći točke vraćanja neko vrijeme unatrag. Tko ne zna kako koristiti oporavak sustava, pročitajte ovdje detaljno - Bodovi za oporavak sustava Windows 7. Ako oporavak sustava ne uspije, pokušajte s drugim.

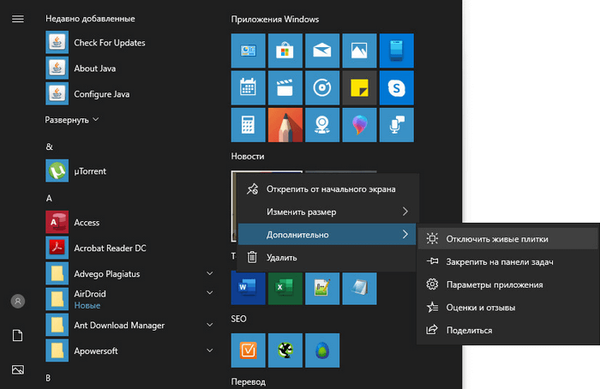

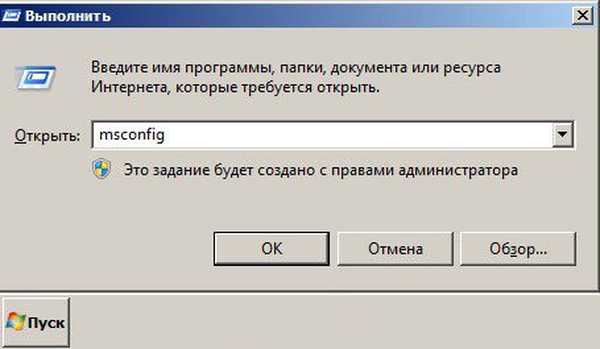

U retku Run pokrenite msconfig,

U retku Run pokrenite msconfig,

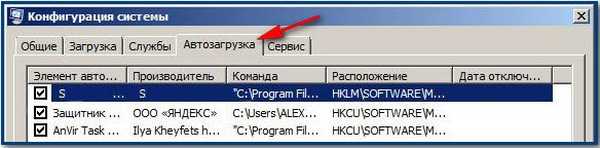

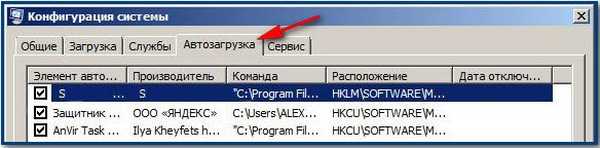

zatim uklonite iz pokretanja sve tamo nepoznate programe registrirane, ali radije izbrišite sve.

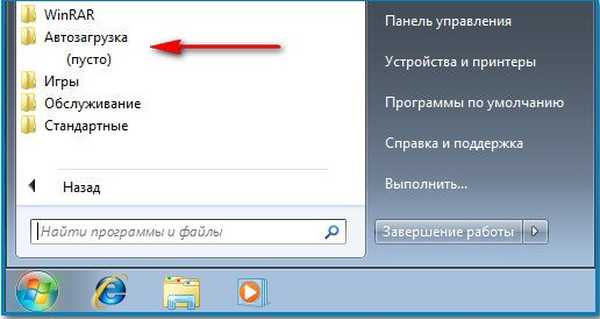

Ni u Startup mapi ne smijete imati ništa, Start-> All Programs-> Startup. Ili se nalazi na

C: \ Korisnici \ Korisničko ime \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programi \ Pokretanje.

Važna napomena: Prijatelji, u ovom ćete se članku morati baviti uglavnom mapama koje imaju atribut Skriveni (na primjer, AppData itd.), Stoga čim dođete u sigurni način rada ili siguran način rada s podrškom naredbenog retka, odmah uključite prikaz skrivenog datoteke i mape, inače potrebne mape u kojima je virus skriven, jednostavno nećete vidjeti. To je vrlo lako napraviti..

Windows XP

Otvorite bilo koju mapu i kliknite izbornik "Alati", odaberite tamo "Opcije mape", a zatim idite na karticu "Prikaži". Zatim odaberite "Prikaži skrivene datoteke i mape" na dnu i kliknite OK

Windows 7

Start-> Upravljačka ploča-> Pogled: Ikone kategorije-mali-> Opcije mape-> Prikaži. Pri dnu označite "Prikaži skrivene datoteke i mape".

Dakle, natrag na članak. Gledamo mapu Startup, ne biste trebali imati ništa u njoj.

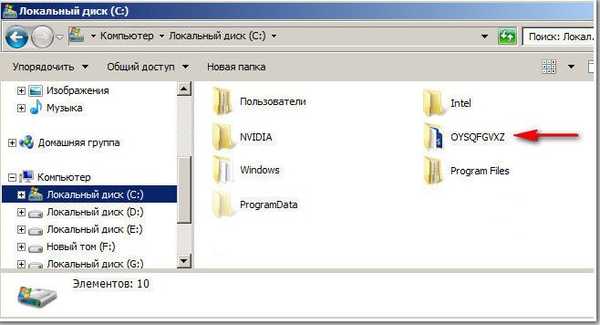

Provjerite da u korijenu pogona nema nepoznatih i sumnjivih mapa i datoteka (C :), na primjer s nejasnim nazivom OYSQFGVXZ.exe, ako ih trebate izbrisati.

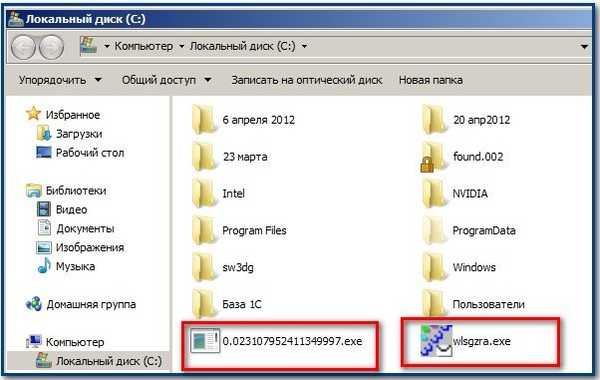

Sad pažnja: U sustavu Windows XP izbrišite sumnjive datoteke (primjer je prikazan gore na snimci zaslona) s neobičnim imenima i ekstenzijom .exe iz mapa

Sad pažnja: U sustavu Windows XP izbrišite sumnjive datoteke (primjer je prikazan gore na snimci zaslona) s neobičnim imenima i ekstenzijom .exe iz mapaC: \

C: \ Dokumenti i postavke \ Korisničko ime \ Podaci o aplikaciji

C: \ Dokumenti i postavke \ Korisničko ime \ Lokalne postavke

C: \ Dokumenti i postavke \ Korisničko ime \ Lokalne postavke \ Temp - izbrišite sve odavde, ovo je mapa privremenih datoteka.

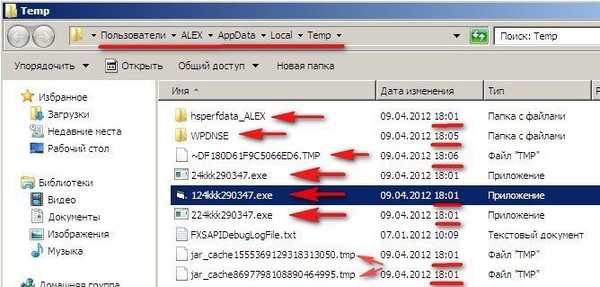

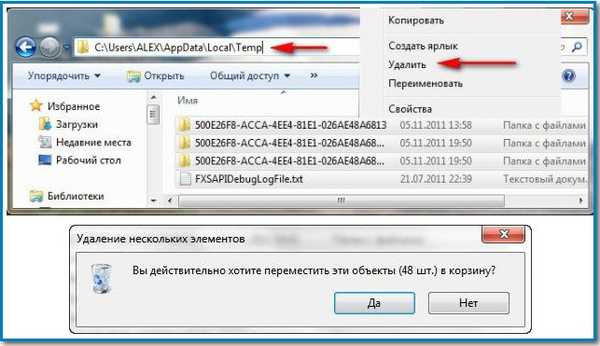

C: \ USERS \ username \ AppData \ Local \ Temp, odavde možete pokrenuti izvršnu .exe datoteku. Na primjer, donosim zaraženo računalo, na snimkama zaslona vidimo virusnu datoteku 24kkk290347.exe i drugu skupinu datoteka koje je sustav stvorio gotovo istodobno s virusom, morate izbrisati sve.

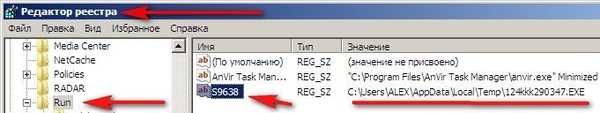

Zatim trebate provjeriti ključeve registra koji su odgovorni za AUTO PROGRAM-UTOVAR:

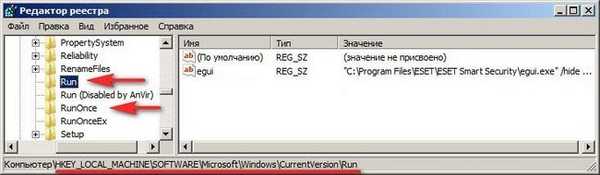

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, oni ne bi trebali sadržavati ništa sumnjivo, ako ih ima, izbrisati.

I još uvijek je potrebno:

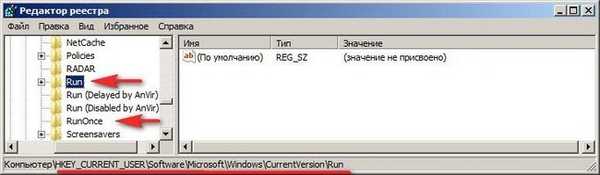

I još uvijek je potrebno:HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

U većini slučajeva, gore navedene radnje dovest će do uklanjanja natpisa i uobičajenog učitavanja sustava. Nakon uobičajenog pokretanja, pregledajte cijelo računalo besplatnim antivirusnim skenerom s najnovijim ažuriranjima - Dr.Web CureIt, preuzmite ga na web mjestu Dr.Web.

- Napomena: Obično učitanim sustavom virusom možete odmah zaraziti putem interneta jer će preglednik otvoriti sve stranice web mjesta koje ste nedavno posjetili, naravno, tu će biti i virusno mjesto, a virusna datoteka također može biti prisutna u privremenim mapama preglednika. Pronađite i izbrišite potpuno privremene mape preglednika koje ste nedavno koristili na: C: \ Korisnici \ Korisničko ime \ AppData \ Roaming \ Naziv preglednika (na primjer Opera ili Mozilla) i na drugom mjestu C: \ Users \ Username \ AppData \ Local \ Naziv preglednika, gdje je (C :) particija s instaliranim operativnim sustavom. Naravno, nakon ove akcije sve vaše oznake će se izgubiti, ali rizik od ponovne zaraze znatno se smanjuje.

Siguran način rada s podrškom za naredbeni redak.

Ako je nakon svega toga vaš transparent još uvijek živ, ne odustajte i čitajte dalje. Ili barem prijeđite na sredinu članka i pročitajte cjelovite informacije o popravljanju postavki registra u slučaju infekcije ransomware bannerom.

Što trebam učiniti ako ne mogu ući u siguran način rada? Pokušajte s Sigurnim načinom rada s podrškom za naredbeni redak, radimo isto tamo, ali postoji razlika u naredbama sustava Windows XP i Windows 7 .

Primijenite Vraćanje sustava.

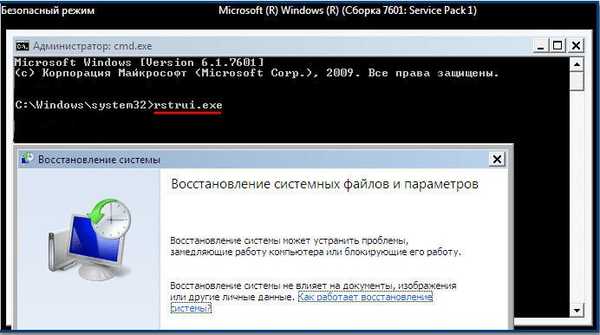

U sustavu Windows 7 unesite rstrui.exe i pritisnite Enter - stižemo do prozora oporavka sustava.

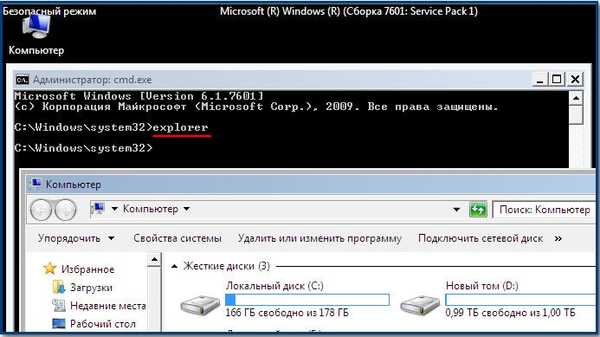

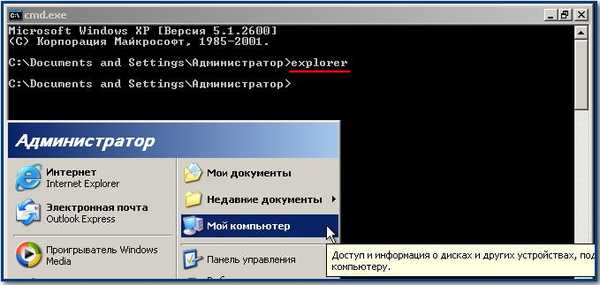

Ili pokušajte upisati naredbu: explorer - privid učitavanja radne površine, gdje možete otvoriti moje računalo i učiniti isto kao siguran način - skenirati računalo na viruse, vidjeti mapu Startup i korijen diska (C :), kao i direktorij privremene datoteke: C: \ USERS \ username \ AppData \ Local \ Temp, po potrebi uredite registar i tako dalje.

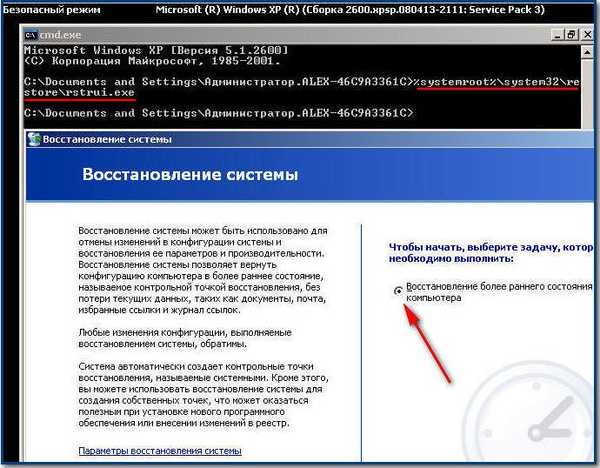

Da biste pristupili vraćanju sustava Windows XP u naredbeni redak, upišite% systemroot% \ system32 \ Resto \ rstrui.exe,

kako bismo ušli u Windows XP u Exploreru i prozoru My Computer, kao u sedam upisujemo naredbu explorer.

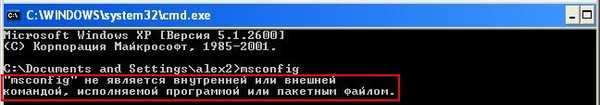

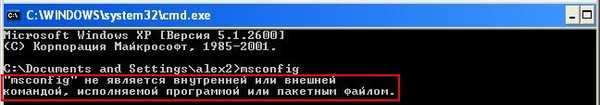

- Mnogi od vas prijatelja, sudeći po slovima, na ovom mjestu čine pogrešku, naime, oni u naredbenu liniju upisuju naredbu msconfig želeći ući u System Configuration-Startup i odmah dobiti pogrešku, ne zaboravite, ovo je Windows XP,

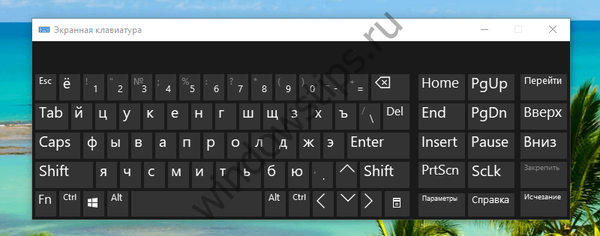

ovdje najprije morate upisati naredbu explorer i bit ćete preusmjereni izravno na radnu površinu. Mnogi ljudi ne mogu prebaciti zadani raspored ruske tipkovnice na engleski koristeći alt-shift u naredbenom retku, a zatim pokušajte shift-alt.

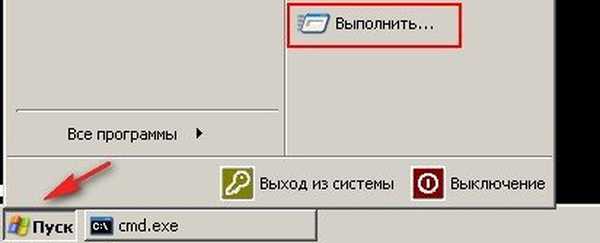

Već ovdje idite na izbornik Start, a zatim Pokreni,

zatim odaberite Pokretanje - izbrišite sve iz njega, a zatim učinite sve što ste napravili u sigurnom načinu: očistite mapu Pokretanje i korijen pogona (C :), izbrišite virus iz mape privremenih datoteka: C: \ USERS \ username \ AppData \ Local \ Temp, uredite registar po potrebi (sve je opisano gore s pojedinostima).

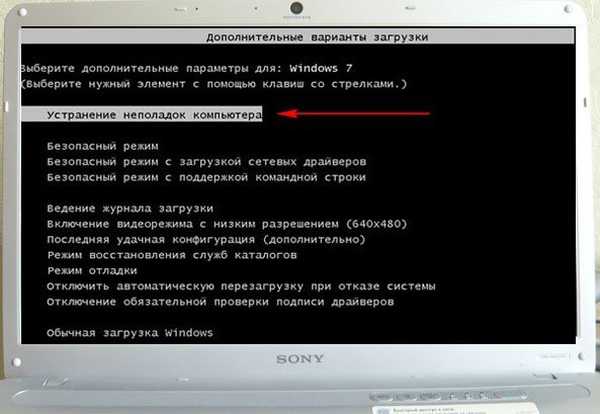

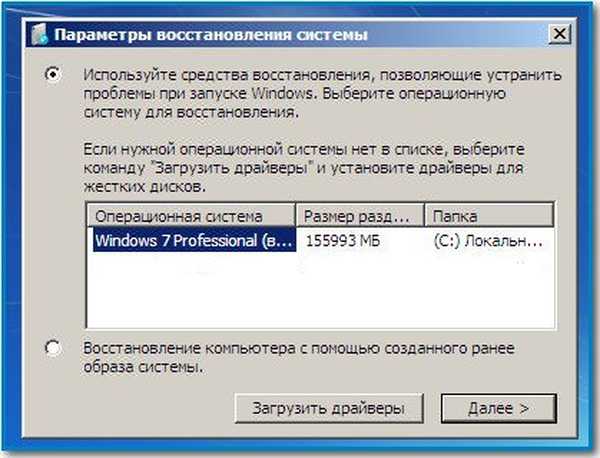

Oporavak sustava. Bit ćemo u malo drugačijoj situaciji ako ne uspijete ući u siguran način rada i siguran način rada s podrškom za naredbeni redak. Znači li to da ne možemo koristiti oporavak sustava? Ne, to ne znači da je moguće povratiti se pomoću točaka vraćanja, čak i ako se vaš operativni sustav ne pokreće ni u kojem načinu. U sustavu Windows 7 potrebno je koristiti okruženje za oporavak, u početnoj fazi pokretanja računala pritisnite F-8 i na izborniku odaberite Rješavanje problema računala.,

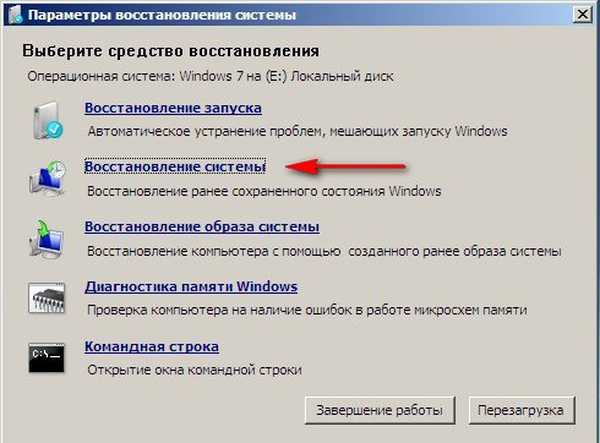

Zatim odaberite Vraćanje sustava.

U prozoru Mogućnosti oporavka ponovo odaberite Oporavak sustava,

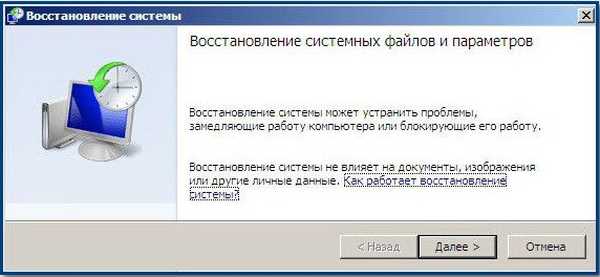

Pa, tada odabiremo potrebnu točku oporavka - vrijeme koje je stvorio sustav prije zaraze bannera.

Pažnja, ako pritiskom na F-8 izbornik Rješavanje problema nije dostupan, tada ste oštetili datoteke koje sadrže okruženje za oporavak sustava Windows 7.

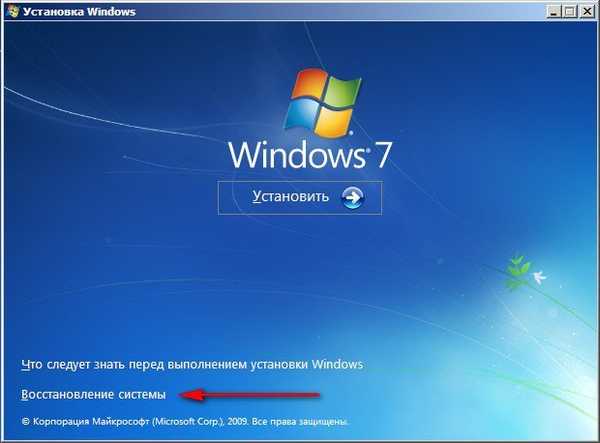

Tada vam je potreban disk za oporavak sustava Windows 7. Kako stvoriti i kako ga koristiti, pročitajte ovdje. Također, umjesto diska za oporavak, možete koristiti instalacijski disk sustava Windows 7, koji u sebi sadrži okruženje za oporavak. Nakon podizanja sustava s diska za oporavak ili s instalacijskog diska sustava Windows 7, učinite sve kako je opisano gore, tj. Odaberite Vraćanje sustava, a zatim odaberite opcije vraćanja u opcijama oporavka sustava i tako dalje..

- Ako vas zanimaju potpunije informacije o oporavku, možete ih pronaći u našem članku Kako obnoviti Windows 7.

- Prijatelji, ako ne možete ući u neki od sigurnih načina, jednostavno se možete pokrenuti s jednostavnog sustava za reprodukciju uživo s CD-a, dignuti sustav s prijenosnih medija (CD, DVD, USB-pogona) i tamo učiniti isto: izbrišite virusne datoteke s Pokretanje mape i korijen diska (C :), obavezno uklonite virus iz mape privremenih datoteka: C: \ USERS \ username \ AppData \ Local \ Temp. No možda ćete primijetiti - jednostavan CD s diskom uživo neće vam omogućiti da se povežete s registrom zaraženog računala i popravite ključeve registra, u većini slučajeva bit će dovoljno jednostavno izbrisati virusne datoteke iz gornjih mapa.

Mnogi mogu primijetiti: Kako ukloniti baner u sustavu Windows XP, jer ne postoji okruženje za oporavak, pa čak i ako je vraćanje sustava uključeno, kako doći do njega ako je naše računalo blokirano. Obično u ovom slučaju kada računalo pokrene, kao što je već spomenuto, pritisnite tipku F-8 i koristite sigurnosni način rada ili Sigurni način rada s podrškom za naredbeni redak. Unesite liniju% systemroot% \ system32 \ Resto \ rstrui.exe, zatim pritisnite Enter i uđite u prozor System Restore..

Ako sigurni način rada i sigurni način rada s podrškom za naredbeni redak nisu dostupni u sustavu Windows XP, pa kada blokirate računalo s natpisom, unesite vraćanje sustava u sustav Windows XP? Prvo pokušajte s jednostavnim AOMEI PE Builder Live CD-om.

- Mogu li bez CD-a uživo? U principu, da, pročitajte članak do kraja.

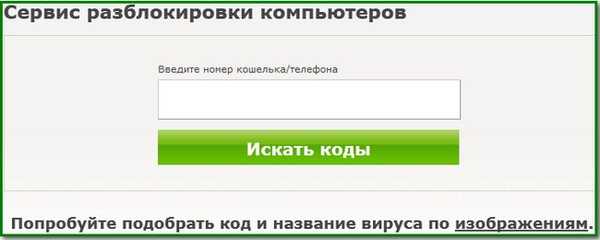

A sada razmislimo kako ćemo postupiti ako se Vraćanje sustava ne može pokrenuti na bilo koji način ili je potpuno onemogućeno. Prvo, da vidimo kako ukloniti natpis pomoću koda za otključavanje koji ljubazno pružaju tvrtke koje razvijaju antivirusni softver - Dr.Web, kao i ESET NOD32 i Kaspersky Lab. U tom slučaju prijateljima će trebati pomoć. Potrebno je da se jedan od njih prijavi u uslugu otključavanja, na primjer, Dr.Web

https://www.drweb.com/xperf/unlocker/

ili NOD32

http://www.esetnod32.ru/.support/winlock/

kao i Kaspersky Lab

http://sms.kaspersky.ru/ i upisali u ovo polje telefonski broj na koji trebate prenijeti novac za otključavanje računala i kliknuli na gumb - Potražite kodove. Ako postoji kôd za otključavanje, unesite ga u prozor banera i kliknite na Aktivacija ili sve što kaže, baner bi trebao nestati.

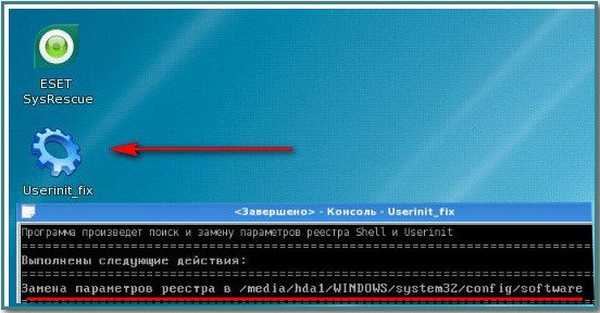

Drugi jednostavan način uklanjanja natpisa je korištenje diska za oporavak ili kako ih još nazivaju spas od Dr.Web LiveCD i ESET NOD32. Čitav postupak preuzimanja, snimanja slike na prazan CD i provjere vašeg računala na viruse, detaljnije je opisan u našim člancima, možete slijediti veze, na tome se nećemo zadržavati. Usput, spasilački diskovi iz podataka antivirusnih tvrtki su prilično dobri, mogu se koristiti poput LiveCD-a - za obavljanje različitih operacija datoteka, primjerice, kopiranje osobnih podataka iz zaraženog sustava ili pokretanje uslužnog programa Dr.Web-a Dr.Web CureIt s USB flash pogona. A u ESET NOD32 disku za spašavanje nalazi se predivna stvar koja mi je pomogla više puta - Userinit_fix, koja popravlja važne postavke registra na zaraženom računalu s natpisom - Userinit, HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

Kako sve to popraviti ručno, pročitajte dalje.

Pa, moji prijatelji, ako netko drugi pročita članak dalje, vrlo mi je drago što vas vidim, što će najzanimljivije početi sada, ako uspijete naučiti i, osim toga, primijeniti te podatke u praksi, mnogi će obični ljudi koje ćete osloboditi od ransomwarea ti za pravog hakera.

Nemojmo se zavaravati, osobno mi je sve što je gore opisano pomoglo tačno u pola slučajeva blokiranja računala s virusom-blokatorom - Trojan.Winlock. Druga polovica zahtijeva pažljivije razmatranje pitanja nego što ćemo učiniti.

Zapravo, blokirajući vaš operativni sustav, u svakom slučaju Windows 7 ili Windows XP, virus unosi promjene u registar, kao i u mape Temp koje sadrže privremene datoteke i mapu C: \ Windows-> system32. Moramo popraviti te promjene. Ne zaboravite i mapu Start-> All Programs-> Startup. Sad o svemu tome detaljno.

- Ne žurite s prijateljima, prvo ću vam opisati gdje se točno nalazi ono što treba popraviti, a zatim ću pokazati kako i s kojim alatima.

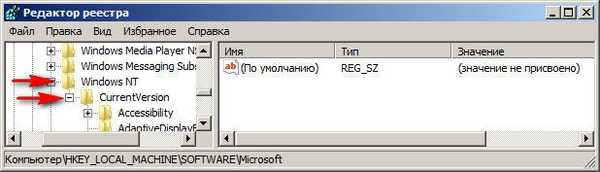

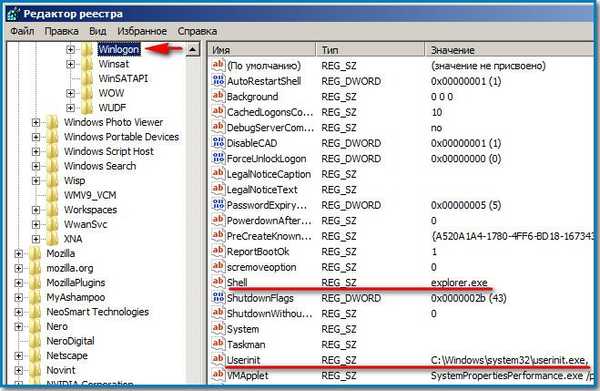

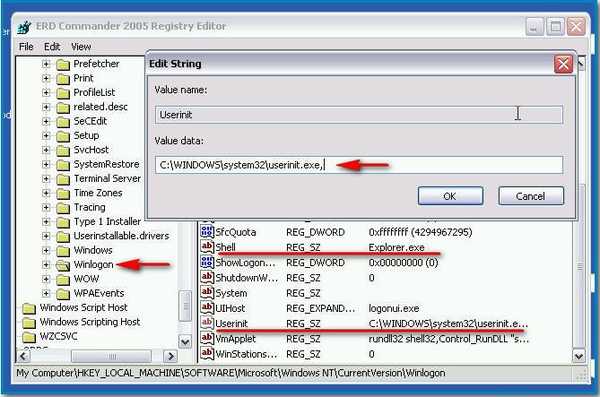

U sustavima Windows 7 i Windows XP banner za ransomware utječe na iste UserInit i Shell parametre u registru u registru.

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon.

U idealnom slučaju trebali bi biti ovako:

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - istraživač.exe

Napisati sve, ponekad umjesto userinit nailazi na primjer usernit ili userlnlt.

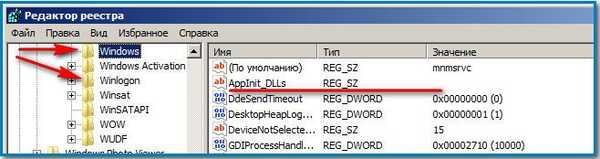

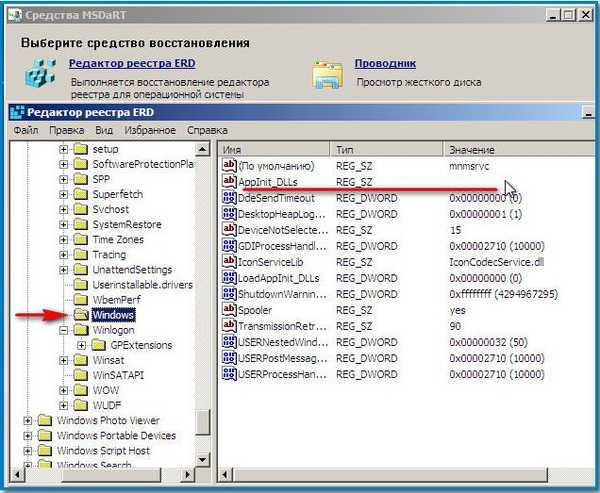

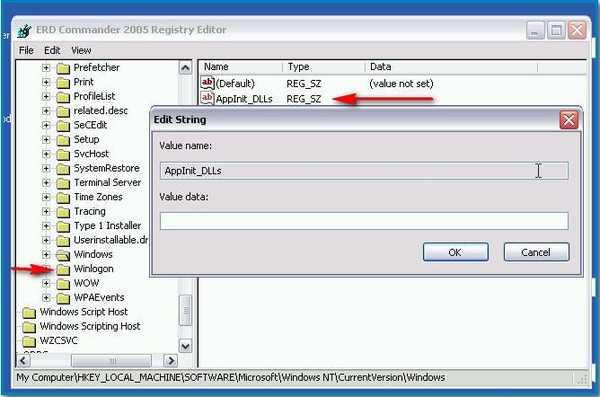

Također morate provjeriti parametar AppInit_DLLs u ogranku registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs ako tamo pronađete nešto, na primjer C: \ WINDOWS \ SISTEM32 \ uvf.dll, sve ovo trebate izbrisati.

Zatim morate definitivno provjeriti postavke registra odgovorne za AUTO PROGRAM-UČITAVANJE:

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ RunOnce, u njima ne bi trebalo biti ništa sumnjivo.

I još uvijek je potrebno:

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ Run

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows \ CurrentVersion \ RunOnce

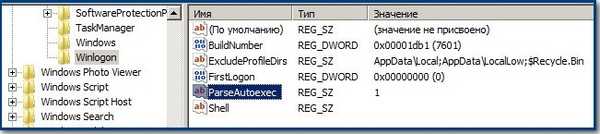

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (mora biti prazan) i općenito također ne bi trebalo biti ništa suvišno. ParseAutoexec mora biti 1.

HKEY_CURRENT_USER \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon \ Shell (mora biti prazan) i općenito također ne bi trebalo biti ništa suvišno. ParseAutoexec mora biti 1. Također morate izbrisati SVE SVE iz privremenih mapa Temp (postoji i članak na ovu temu), ali u sustavu Windows 7 i Windows XP nalaze se malo drugačije:

Također morate izbrisati SVE SVE iz privremenih mapa Temp (postoji i članak na ovu temu), ali u sustavu Windows 7 i Windows XP nalaze se malo drugačije:

Windows 7:

C: \ Korisnici \ Korisničko ime \ AppData \ Local \ Temp. Ovdje se virusi posebno vole naseljavati.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

Windows XP:

C: \ Dokumenti i postavke \ Korisnički profil \ Lokalne postavke \ Temp

C: \ Dokumenti i postavke \ Korisnički profil \ Lokalne postavke \ Privremene internetske datoteke.

C: \ Windows \ Temp

C: \ Windows \ Prefetch

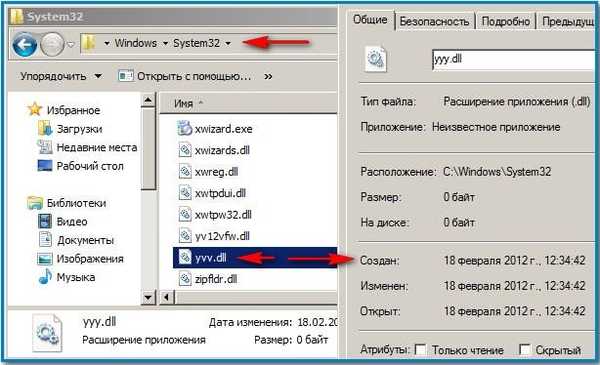

Neće biti suvišno pogledati mapu C: \ Windows-> system32 na oba sustava, sve datoteke koje završavaju u .exe i dll s datumom na dan kada je baner bio zaražen s vašim računalom. Te datoteke je potrebno izbrisati..

A sada pogledajte kako će početnik, a zatim iskusni korisnik, sve to učiniti. Počnimo s Windowsom 7, a zatim prijeđite na XP.

Kako ukloniti baner u sustavu Windows 7 ako je onemogućeno vraćanje sustava?

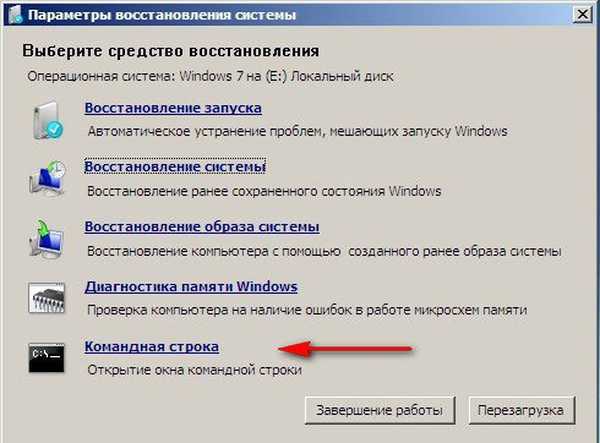

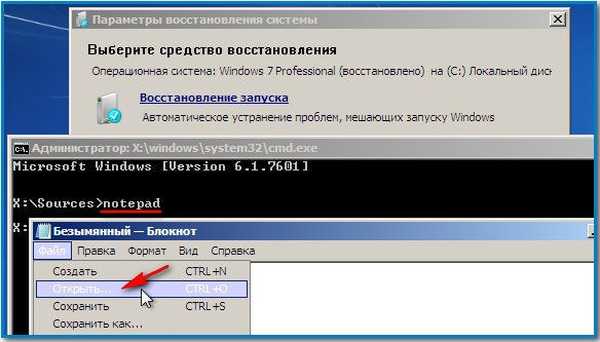

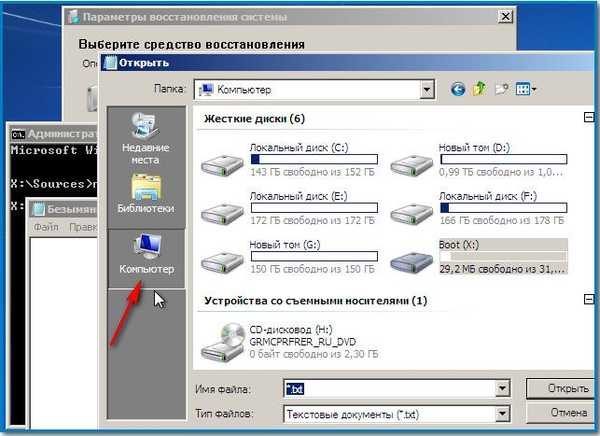

Zamislite najgori scenarij. Prijava u Windows 7 blokira se natjecateljskim natpisom. Vraćanje sustava je onemogućeno. Najlakši način je prijaviti se u Windows 7 pomoću jednostavnog diska za oporavak (možete to učiniti izravno u Windows 7 operativnom sustavu, detaljno opisanog u našem članku), a možete koristiti i jednostavan instalacijski disk Windows 7 ili bilo koji jednostavan LiveCD. Dizat ćemo u okruženje za oporavak, odaberite Obnavljanje sustava, a zatim odaberite naredbeni redak

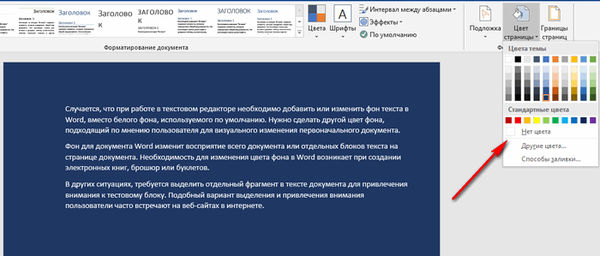

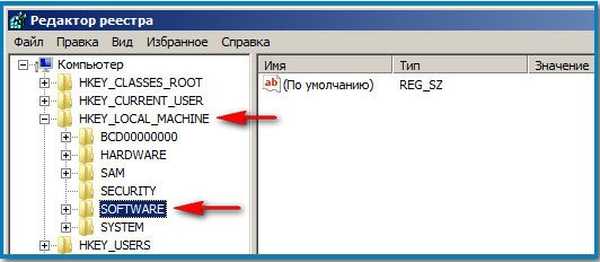

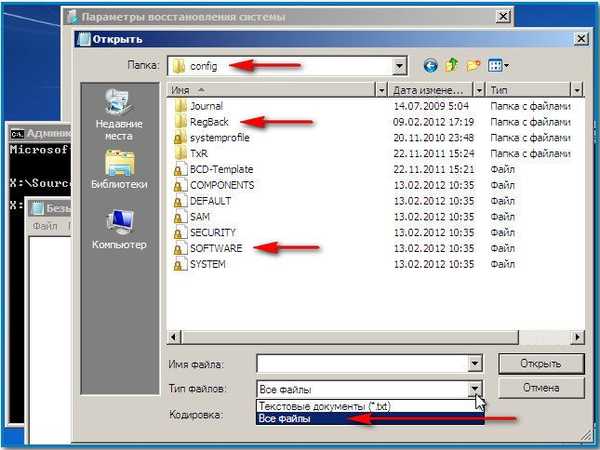

i upišite -notepad u nju, uđite u Notepad, a zatim Datoteka i otvorite.

Ulazimo u pravog istraživača i kliknite Moje računalo.

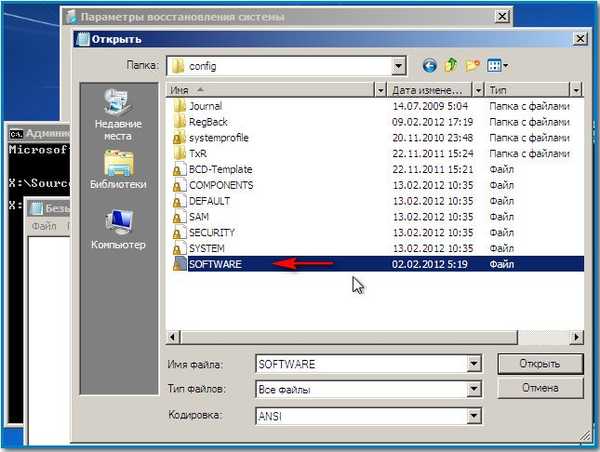

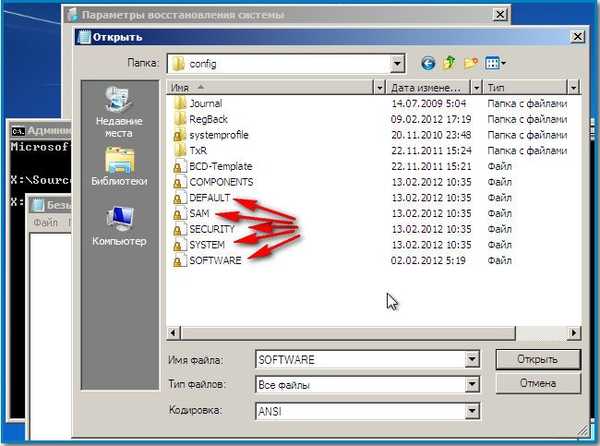

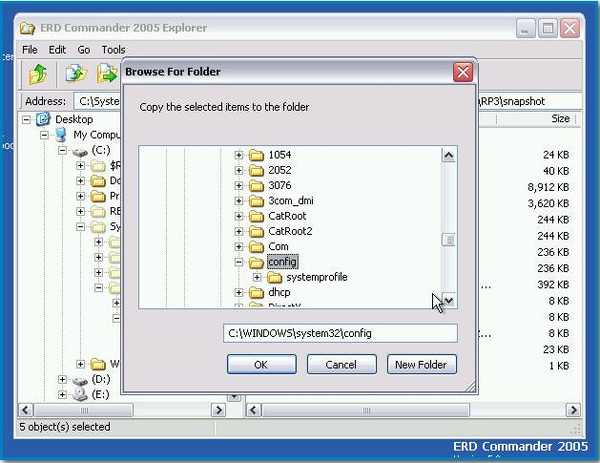

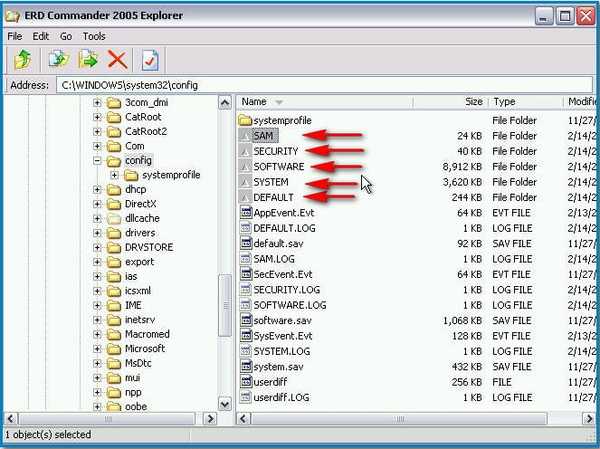

Idemo u mapu C: \ Windows \ System32 \ Config, ovdje ukazujemo na File File (Datoteka) - sve datoteke i naše datoteke registra, također pogledajte RegBack mapu,

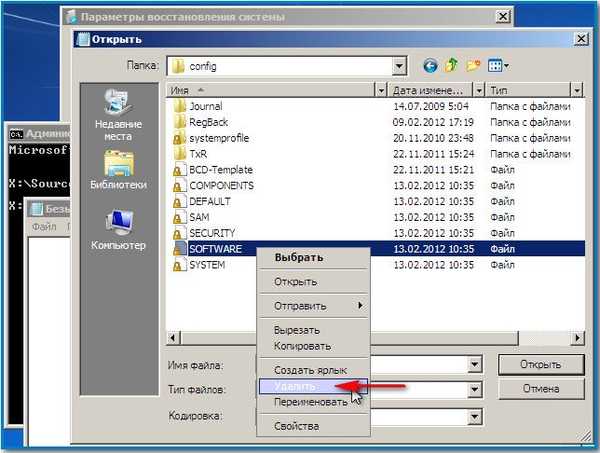

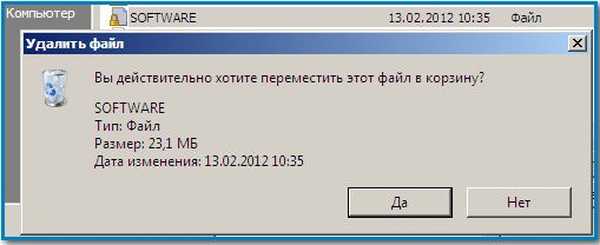

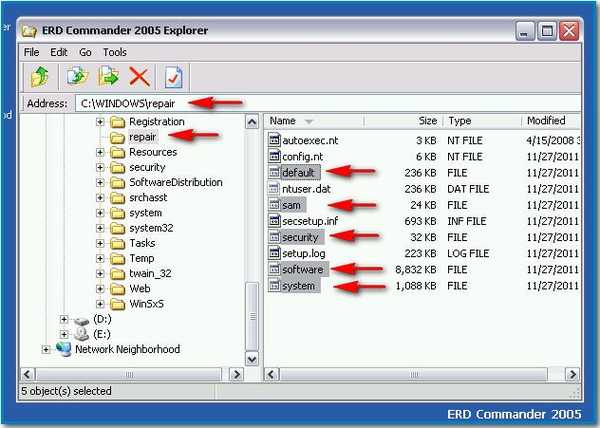

u njemu svakih 10 dana planer zadataka izrađuje sigurnosnu kopiju registarskih ključeva - čak i ako imate onemogućeno vraćanje sustava. Što se ovdje može učiniti - izbrisati SOFTWARE datoteku u mapi C: \ Windows \ System32 \ Config, koja je odgovorna za košnicu registra HKEY_LOCAL_MACHINE \ SOFTWARE, virus najčešće ovdje izvrši promjene.

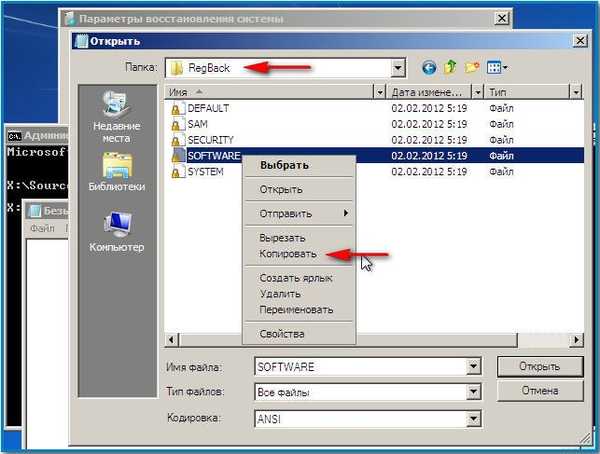

A na njegovo mjesto kopirajte i zalijepite datoteku istog naziva SOFTVER iz sigurnosne kopije mape RegBack.

U većini slučajeva to će biti dovoljno, ali svih pet čahura registra iz mape RegBack možete zamijeniti u mapi Config: SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Zatim radimo sve kako je gore opisano - izbrišemo datoteke iz privremenih mapa Temp, pogledamo mapu C: \ Windows-> system32 za datoteke s nastavkom .exe i dll s datumom infekcije i naravno pogledamo sadržaj mape Startup..

U sustavu Windows 7 nalazi se:

C: \ Korisnici \ ALEX \ AppData \ Roaming \ Microsoft \ Windows \ Start Menu \ Programi \ Pokretanje.

Windows XP:

C: \ Dokumenti i postavke \ Svi korisnici \ Glavni izbornik \ Programi \ Pokretanje.

Tada se ponovno pokrećemo, postoji velika vjerojatnost da će ransomware banner nestati nakon ovih manipulacija, a ulaz u vaš Windows 7 bit će otključan.

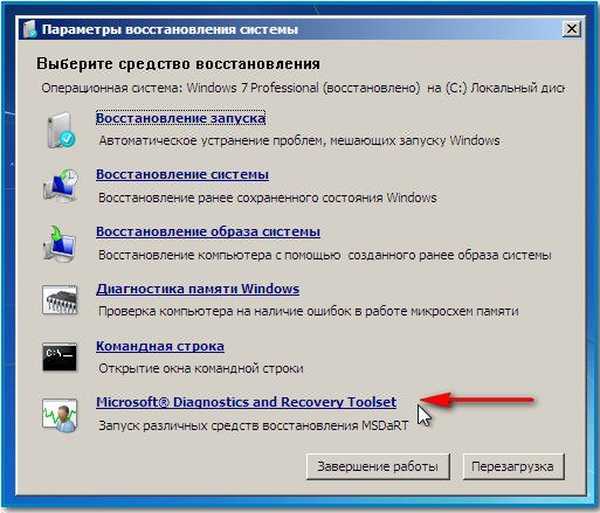

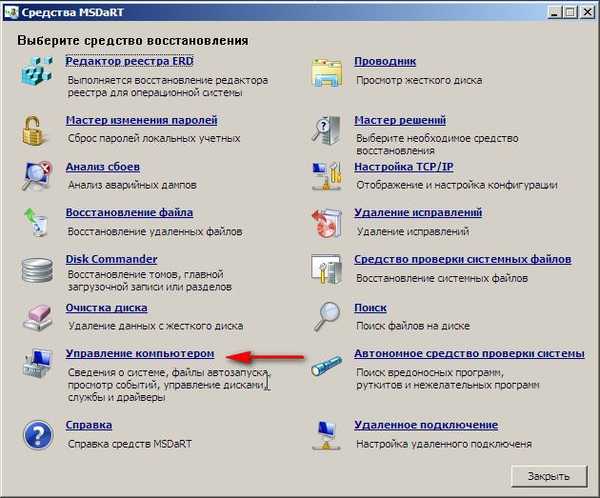

- Kako iskusni korisnici rade istu stvar, mislite li da koriste jednostavan disk za oporavak LiveCD ili Windows 7? Daleko od prijatelja, oni koriste vrlo profesionalni alat - Microsoftov set alata za dijagnostiku i oporavak (DaRT): 6.5 za Windows 7 - ovo je profesionalni skup alata koji se nalaze na disku i potrebni su administratorima sustava da brzo obnove važne parametre operativnog sustava. Ako vas zanima ovaj alat, pročitajte naš članak Stvaranje diska oživljavanja Windows 7 (MSDaRT) 6.5.

Usput, savršeno se može povezati s operacijskim sustavom Windows 7. Nakon preuzimanja računala s Microsoftovog diska za oporavak (DaRT) možete uređivati registar, ponovno dodijeliti lozinke, izbrisati i kopirati datoteke, koristiti oporavak sustava i još mnogo toga. Nema sumnje da svaki LiveCD nema takve značajke..

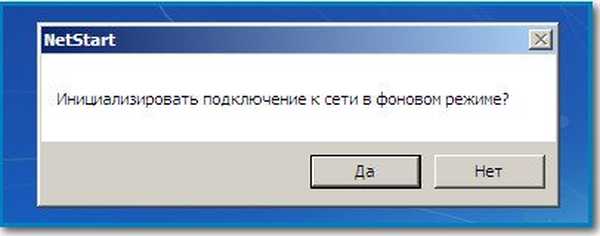

Učitavamo računalo s ovog, kako ga još nazivaju, Microsoftovog reanimacijskog diska (DaRT), inicirali mrežnu vezu u pozadini, ako nam ne treba Internet, odbijamo.

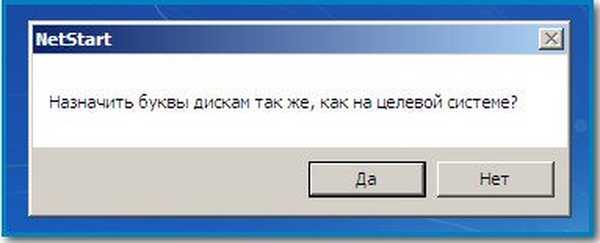

Dodijelite slova diskovima na isti način kao u ciljanom sustavu - recimo Da, to je praktičnije raditi.

Izgled je ruski i šire. Pri samom dnu vidimo što nam treba - Microsoftov set alata za dijagnostiku i oporavak.

Neću opisivati sve alate, jer je ovo tema za veliki članak i pripremam ga.

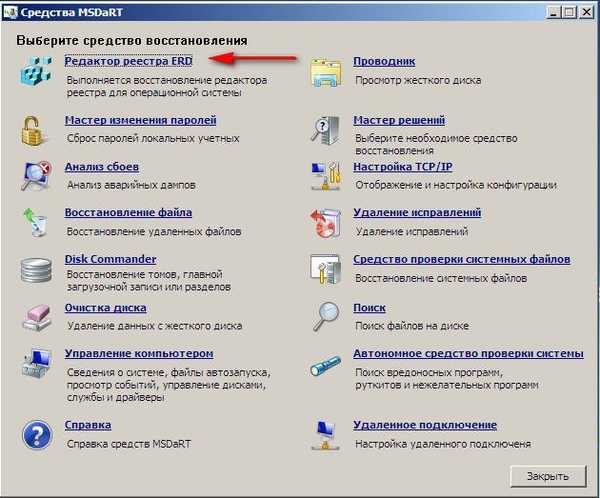

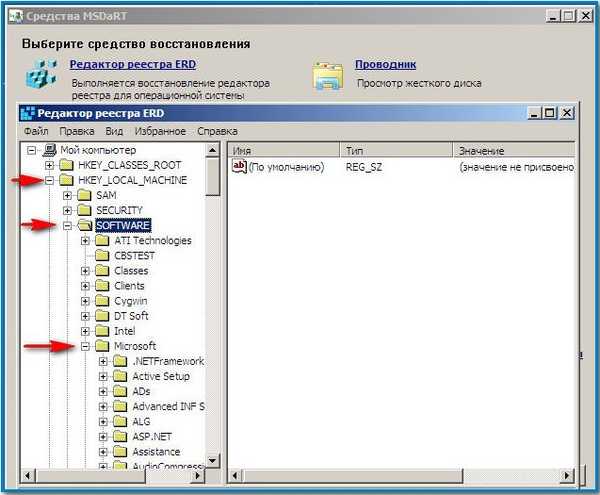

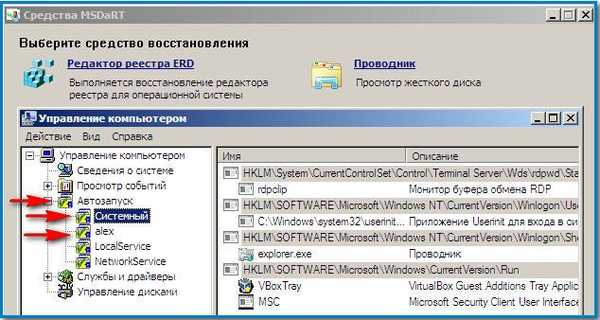

Uzmite prvi alat Registry Editor alat koji vam omogućuje rad s registrom povezanog operativnog sustava Windows 7.

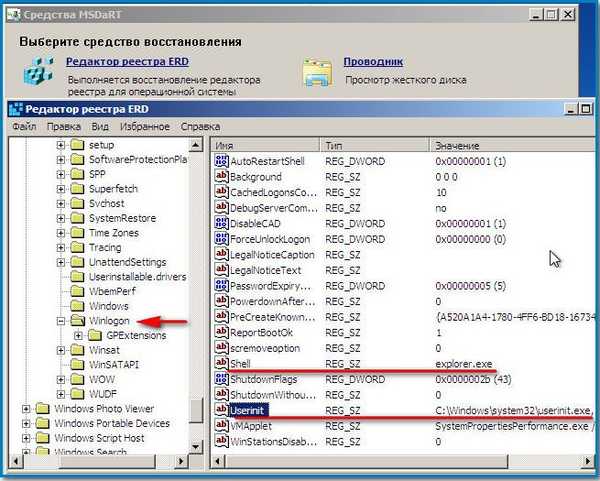

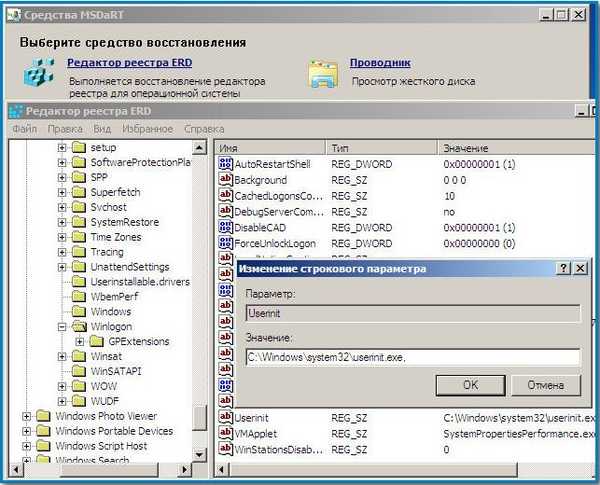

Prelazimo na Winlogon parametar HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon grane i samo ručno uređujemo datoteke - Userinit i Shell. Što bi im trebalo biti važno, već znate.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - istraživač.exe

Ne zaboravite parametar AppInit_DLLs u ogranku registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - trebao bi biti prazan.

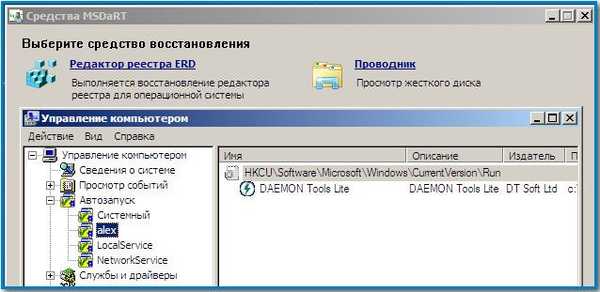

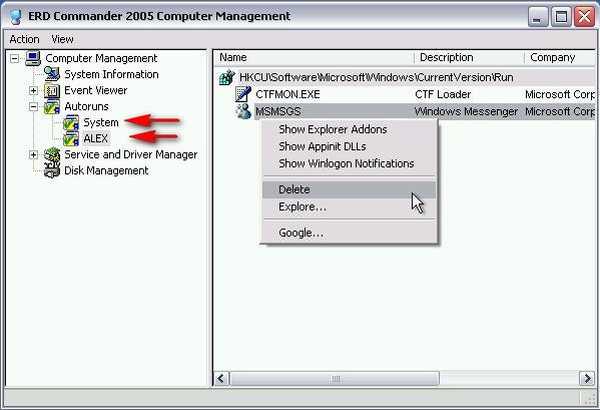

Također možemo ići u automatsko učitavanje pomoću alata Computer Management.

AutoPlay. Dalje, brišemo sve sumnjivo, u ovom slučaju možemo reći da se ne treba brinuti. DAEMON Tools Lite može otići.

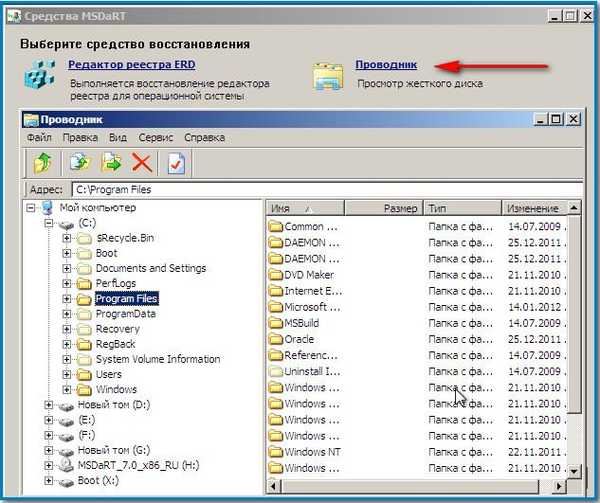

Alat Explorer - nema komentara, ovdje možemo provesti bilo koje operacije s našim datotekama: kopirati, brisati, pokrenuti antivirusni skener s USB flash pogona i tako dalje.

U našem slučaju trebate očistiti privremene mape Temp iz svega, koliko ih ima i gdje se nalaze u sustavu Windows 7, već znate iz sredine članka.

Ali pažnja! Budući da je Microsoftov set alata za dijagnostiku i oporavak potpuno povezan s vašim operativnim sustavom, na primjer, brisanjem registarskih datoteka -SAM, SIGURNOST, SOFTVER, DEFAULT, SYSTEM, nećete uspjeti jer rade, a molim vas unesite promjene.

Kako ukloniti baner u sustavu Windows XP

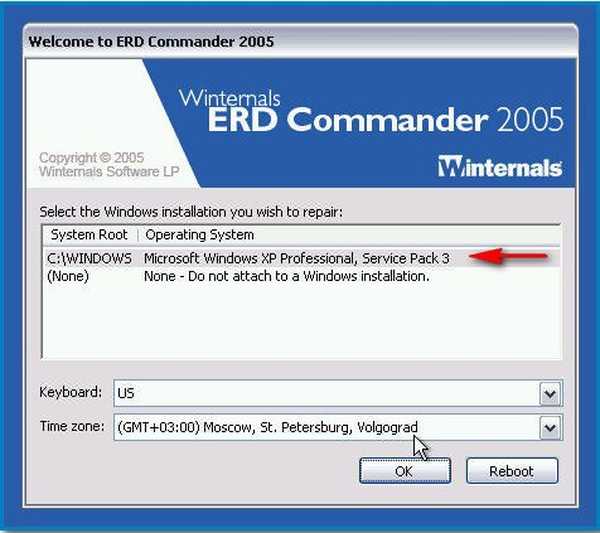

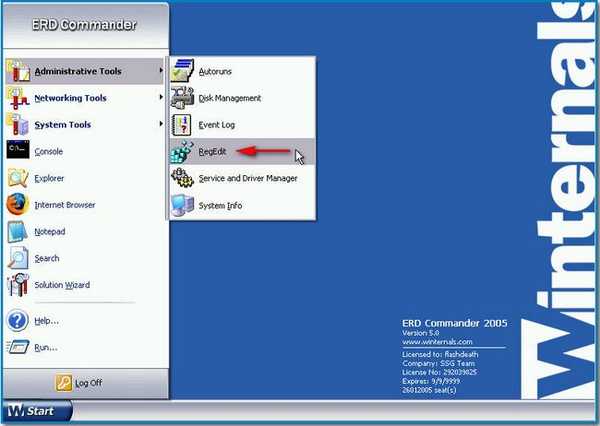

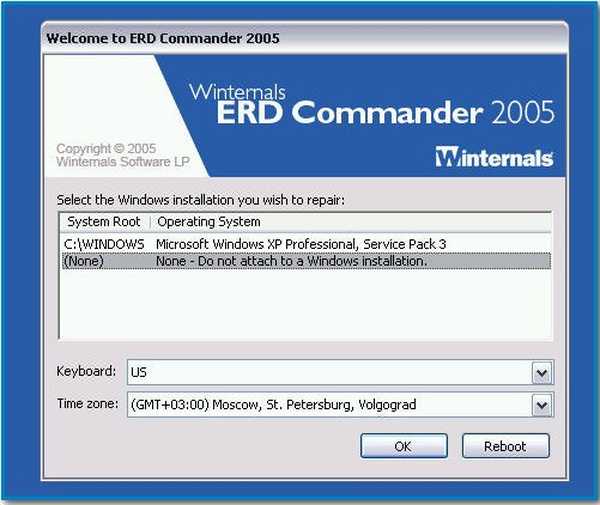

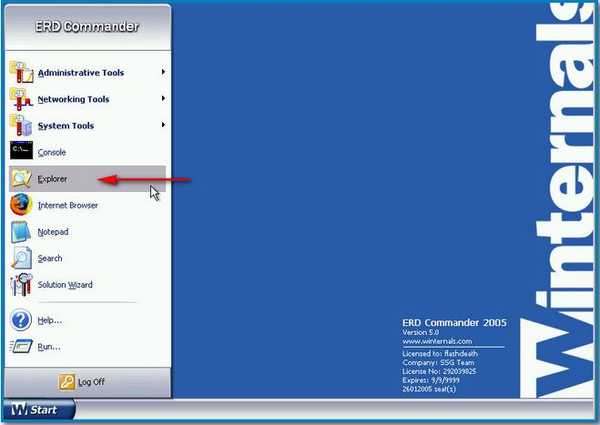

Opet, stvar je u alatu, predlažem da koristite ERD Commander 5.0 (link na članak iznad), kao što sam rekao na početku članka, posebno je dizajniran za rješavanje takvih problema u sustavu Windows XP. ERD Commander 5.0 omogućuje izravno povezivanje s operativnim sustavom i radite isto što smo učinili pomoću Microsoftovog skupa alata za dijagnostiku i oporavak u sustavu Windows 7.

Računalo pokrećemo s diska za oporavak ERD Commander. Odaberite prvu mogućnost za povezivanje s zaraženim operativnim sustavom.

Odaberite registar.

Promatramo parametre UserInit i Shell u ogranku HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Winlogon. Kao što sam rekao gore, oni bi trebali imati ovo značenje.

Userinit - C: \ Windows \ system32 \ userinit.exe,

Shell - istraživač.exe

Pogledajte i HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Windows \ AppInit_DLLs - trebao bi biti prazan.

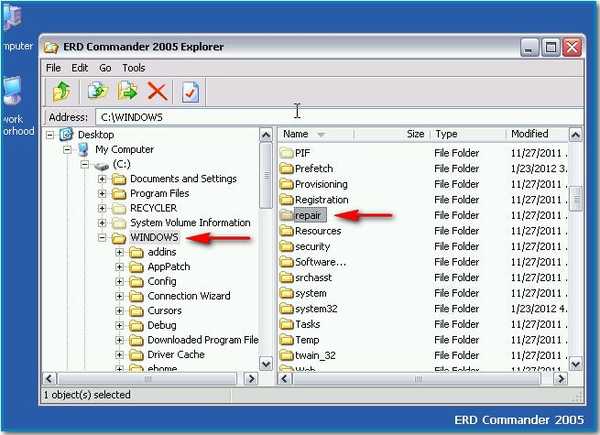

Zatim idite na Explorer i izbrišite sve iz privremenih mapa Temp.

Kako inače možete ukloniti baner u sustavu Windows XP pomoću ERD Commandera (usput, ova metoda je primjenjiva na bilo koji živi CD). Možete to pokušati i bez povezivanja s operativnim sustavom. Preuzmite ERD Commander i radite bez povezivanja sa Windows XP,

u ovom ćemo načinu biti u mogućnosti izbrisati i zamijeniti datoteke registra, jer one neće biti uključene u rad. Odaberite Explorer.

Datoteke registra u operacijskom sustavu Windows XP nalaze se u mapi C: \ Windows \ System32 \ Config. A sigurnosne kopije datoteka registra stvorene tijekom instalacije sustava Windows XP nalaze se u mapi za popravak koja se nalazi na adresi C: \ Windows \ repair.

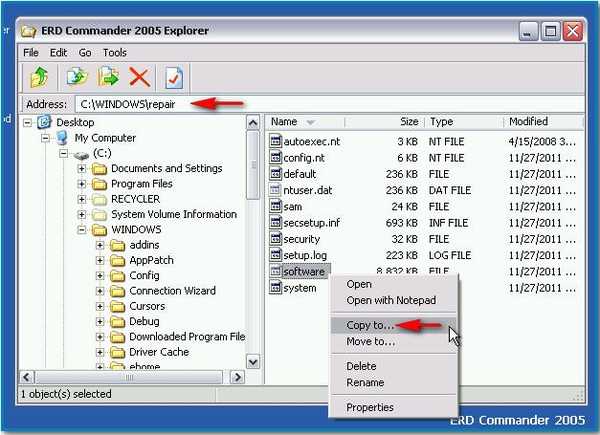

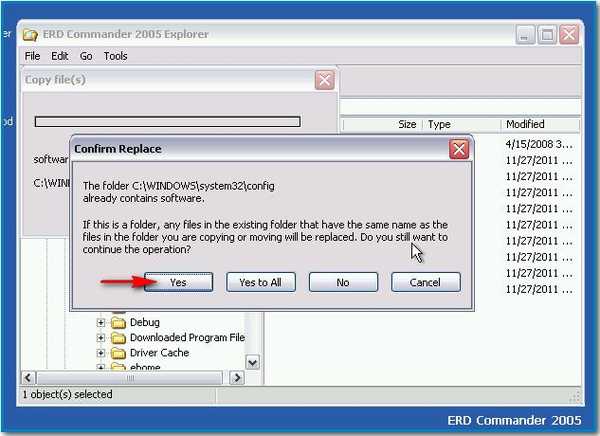

Učinite isto, prvo kopirajte softversku datoteku,

a zatim možete i ostale datoteke registra - SAM, SECURITY, DEFAULT, SYSTEM, iz mape za popravak zamijeniti istim u mapi C: \ Windows \ System32 \ Config. Zamijeniti datoteku? Slažem se - da.

Želim reći da je u većini slučajeva dovoljno zamijeniti jednu SOFTVERNU datoteku. Kada zamijenite datoteke registra iz mape za popravak, pojavljuje se dobra prilika za pokretanje sustava, ali većina promjena koje ste napravili nakon instalacije sustava Windows XP nestat će. Razmislite je li ta metoda prava za vas. Ne zaboravite ukloniti sve nepoznato iz pokretanja. U principu, MSN Messenger klijent ne smije se uklanjati ako vam zatreba.

I posljednji način danas da se riješite natpisa ransomwarea koristeći ERD Commander ili bilo koji živi CD

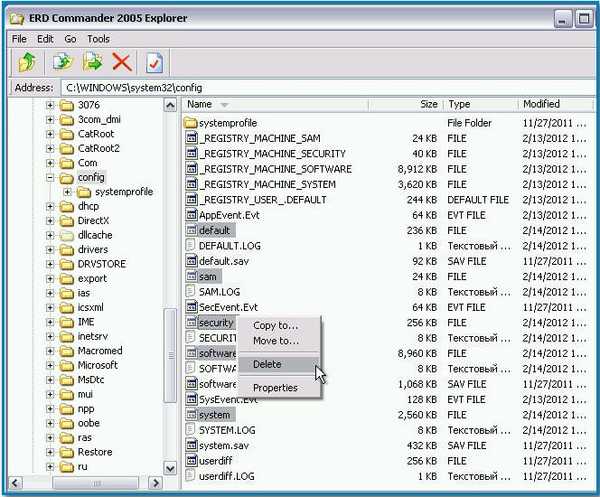

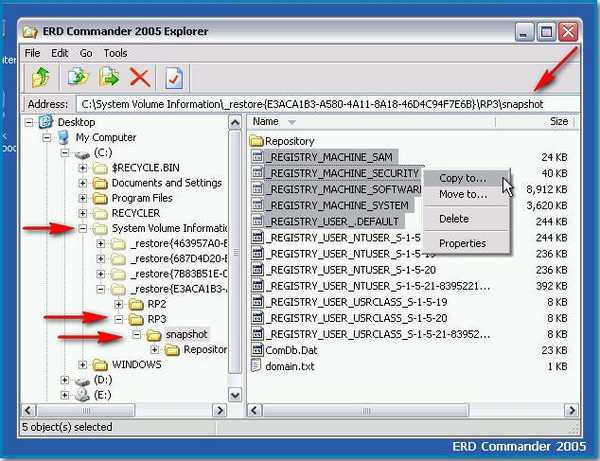

Ako vam je omogućen oporavak sustava u Windows XP, ali ga ne možete primijeniti, možete to pokušati. Idemo u mapu C: \ Windows \ System32 \ Config koja sadrži datoteke registra.

Otvorite naziv datoteke s klizačem i izbrišite SAM, SIGURNOST, SOFTVER, DEFAULT, SYSTEM. Usput, prije brisanja možete ih kopirati za svaki slučaj, nikad ne znate što. Možda se želite igrati.

Zatim idite na mapu Informacije o količini sustava \ _restore E9F1FFFA-7940-4ABA-BEC6-8E56211F48E2 \ RP \ snimak, ovdje kopiramo datoteke koje predstavljaju sigurnosne kopije podružnice registra HKEY_LOCAL_MACHINE \

REGISTRY_MACHINE \ SAM

REGISTRY_MACHINE \ SECURITY

REGISTRY_MACHINE \ SOFTWARE

REGISTRY_MACHINE \ DEFAULT

REGISTRY_MACHINE \ SYSTEM

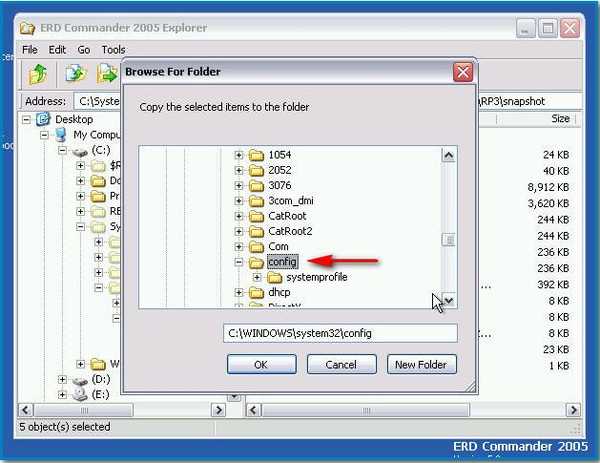

Zalijepimo ih u mapu C: \ Windows \ System32 \ Config

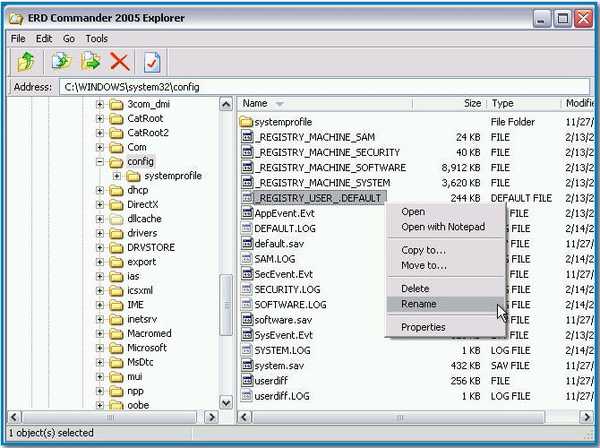

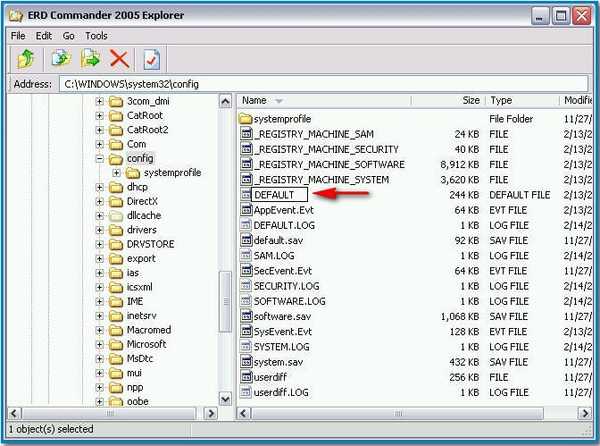

Zatim ulazimo u mapu Config i preimenujemo ih, brišući REGISTRY_MACHINE \, ostavljajući nove datoteke registra SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM.

Zatim izbrišite sadržaj mapa Temp i Prefetch, izbrišite sve iz mape Startup kao što je prikazano gore. Bilo bi mi drago ako bi netko pomogao. Uz članak je napisana mala i zanimljiva priča, koju možete pročitati.

Oznake za članak: LiveDisk virusi