Prošli je tjedan Microsoft objavio sigurnosna ažuriranja koja mijenjaju zadano ponašanje motora Windows Group Policy. Govorimo o ažuriranjima objavljenim u sklopu biltena MS16-072 od 14. lipnja 2016. koji je namijenjen uklanjanju ranjivosti u GPO mehanizmu. Otkrijmo zašto je ovo ažuriranje objavljeno i što administrator sustava treba znati o promjenama u primjeni grupnih pravila.

Ažuriranja MS16-072 rješavaju ranjivost koja napadaču može omogućiti pokretanje napada Čovjek u sredini (MiTM) i pristup pristupu prometu koji se prenosi između računala i kontrolera domene. Da bi se zaštitili od ranjivosti, programeri MS-a odlučili su promijeniti sigurnosni kontekst u kojem su dobivena pravila. Ako su ranije korisnička pravila dobivena u kontekstu sigurnosti korisnika, onda se nakon instaliranja MS16-072 korisnička pravila dobivaju u kontekstu računalne sigurnosti..

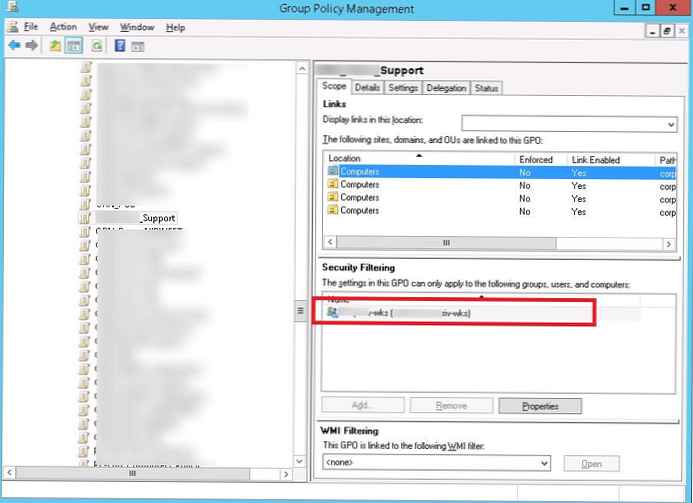

Zbog toga su mnogi korisnici ustanovili da se nakon instaliranja ažuriranja ovog biltena neka pravila više ne primjenjuju. GPO sa standardnim dozvolama koje imaju Sigurnosno filtriranje dana su prava za čitanje i primjenu pravila grupe za grupu Autentični korisnici, primijeniti kao i obično. Problem se primjećuje samo kod pravila koja imaju konfigurirano Sigurnosno filtriranje i s kojih je dopuštenja uklonjena grupa Ovjereni korisnici. .

U svim prethodnim preporukama, ako je potrebno, upotrijebite Sigurnosno filtriranje MS uvijek se savjetuje za brisanje grupe Ovjerenih korisnika i dodavanje korisnika te Čitanje i primjena sigurnosnih grupa.

U svim prethodnim preporukama, ako je potrebno, upotrijebite Sigurnosno filtriranje MS uvijek se savjetuje za brisanje grupe Ovjerenih korisnika i dodavanje korisnika te Čitanje i primjena sigurnosnih grupa.

Nakon instaliranja ažuriranja MS16-072 / KB3159398, sada za uspješnu primjenu pravila, Prava za čitanje na GPO objektu moraju imati i račun samog računala.

A budući da Autentični korisnici znači i korisničke i računalne račune, brišući ovu skupinu, time blokiramo pristup GPO-u.

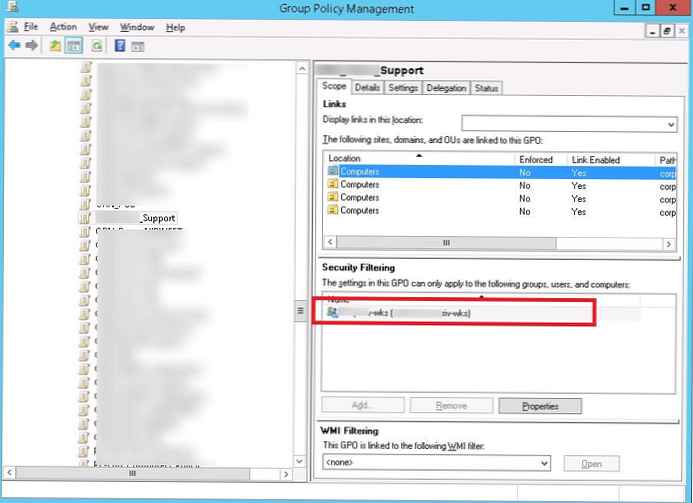

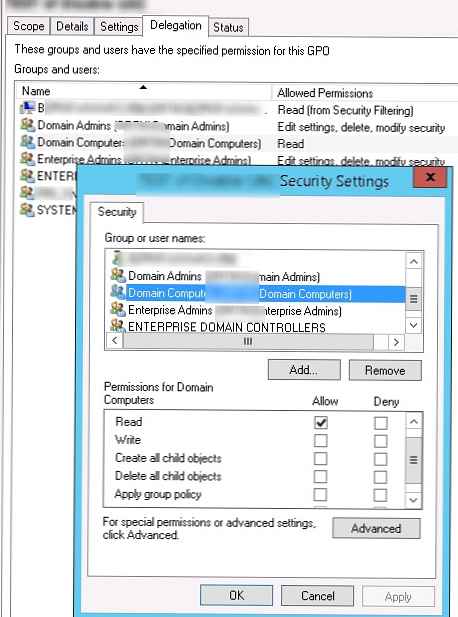

Da biste riješili problem, morate ukloniti ažuriranje (ne ispravan, ali učinkovit način) ili koristeći GPMC.MSC za sva pravila koja koriste sigurnosno filtriranje po grupama korisnika, na kartici delegacija dodaj grupu Računala s domenama (potrebna su samo prava za čitanje).

Da biste riješili problem, morate ukloniti ažuriranje (ne ispravan, ali učinkovit način) ili koristeći GPMC.MSC za sva pravila koja koriste sigurnosno filtriranje po grupama korisnika, na kartici delegacija dodaj grupu Računala s domenama (potrebna su samo prava za čitanje).

Dakle, kućna računala imat će pravo pročitati ovu politiku .

Dakle, kućna računala imat će pravo pročitati ovu politiku .

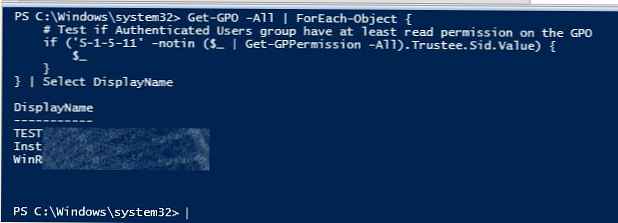

Da biste pronašli sve GPO u domeni koja nema provjere autentičnih korisnika u Sigurnosnom filtriranju, možete koristiti sljedeću skriptu:

Get-GPO -Sve | ForEach-Objekt

if ('S-1-5-11' -notin ($ _ | Get-GPPermission -All). Trustee.Sid.Value)

$ _

| Odaberite DisplayName

Za velike i složene infrastrukture s zamršenom strukturom grupnih politika, možete koristiti prikladniju skriptu PowerShell MS16-072 - Poznato izdanje - Koristite PowerShell za provjeru GPO-a kako biste pronašli problematična pravila

ažuriranje. Kako izvršiti promjene u shemi AD tako da se odmah stvore sva nova pravila grupe (GPO) s potrebnim pravima