Prošli tjedan otkriveni su detalji o velikim ranjivostima hardvera koje su pronađene u procesorima Intel, ARM i AMD. Implementacija ovih ranjivosti omogućava napadaču s lokalnim pristupom sustavu da dobije pristup čitanju podataka iz povlaštene memorije jezgre sustava. Obje pronađene ranjivosti prisutne su u tehnologiji procesora špekulativnog izvršavanja uputa, što modernim procesorima omogućava "predviđanje" koje će se upute izvršiti u budućnosti, što dovodi do ukupnog povećanja performansi sustava.

sadržaj:

- Razumijevanje ranjivosti obrušavanja

- Osnovne informacije o ranjivosti spektra

- Kako provjeriti je li vaš sustav ranjiv

- Ažuriranje upravljačkog softvera

- Ažuriranja sustava Windows za zaštitu od ranjivosti Meltdown i Spectra

- Što učiniti ako patch nije instaliran

- Degradacija performansi sustava nakon instaliranja sigurnosnih ažuriranja Meltdown i Spectre

Razumijevanje ranjivosti obrušavanja

ranjivost topljenje jezgra nuklearnog reaktora (CVE-2017-5754) utječe samo na Intel i ARM procesore (AMD procesori nisu pogođeni).

Implementacija ranjivosti Meltdown omogućava probijanje izolacije između korisničkih aplikacija i OS jezgre. Napadač može dobiti pristup zaštićenim podacima koji obrađuje OS kernel. Gotovo svi modeli procesora Intel koji su objavljeni u posljednjih 13 godina (osim Intel Itanium i Intel Atom procesora prije 2013. godine) pogođeni su ovom ranjivošću.

Osnovne informacije o ranjivosti spektra

ranjivost avet (CVE-2017-5753 i CVE-2017-5715). Ova ranjivost prisutna je na oba Intelova procesora s ARM-om i AMD-om. Kada implementirate ranjivost iz jednog programa, možete pristupiti memoriji drugog programa ili usluge (ukrasti lozinke, osobne podatke itd.). Izvoditi napad putem ranjivosti Spectre mnogo je teže nego provoditi se putem Meltdown-a, ali, u skladu s tim, teže se braniti od njega..

Kako provjeriti je li vaš sustav ranjiv

Microsoft je objavio poseban Powershell modul SpeculationControl provjeriti na prisutnost ranjivosti procesora u vašem sustavu (provjerava i prisutnost ažuriranja BIOS-a / firmware-a i zakrpu za Windows).

Modul SpeculationControl može se instalirati putem upravitelja paketa iz Powershell galerije:

Spremi-Modul -Name SpeculationControl -P c: \ tmp \ SpeculationControl

Instaliraj-Modul -Ima SpeculationControl

Ili preuzmite kao zip arhivu s TechNet-a.

$ SaveExecutionPolicy = Get-ExecutionPolicy

Set-ExecutionPolicy RemoteSigned -Scope Currentuser

Uvoz-modul. \ SpeculationControl.psd1

Get-SpeculationControlSettings

U mom slučaju modul je vratio sljedeće podatke:

Postavke kontrole spekulacije za CVE-2017-5715 [ubrizgavanje cilja]Prisutna je hardverska podrška za ublažavanje ubrizgavanja ciljne grane: netočno

Prisutna je podrška za Windows OS za ublažavanje ubrizgavanja ciljne grane: netočno

Omogućena je podrška operacijskog sustava Windows za smanjenje ubrizgavanja ciljne grane: Lažno

Postavke kontrole spekulacije za CVE-2017-5754 [skitnica u predmemoriranju podataka]

Hardver zahtijeva zasjenjenje VA kernela: Točno

Prisutna je podrška za Windows OS za sjenu VA kernela: False

Omogućena je podrška za OS OS za sjenu VA kernela: False

Predložene akcije

* Instalirajte ažuriranje BIOS-a / upravljačkog softvera koje nudi OEM uređaj i omogućava hardversku podršku za ublažavanje ciljanog ubrizgavanja grane.

* Instalirajte najnovija dostupna ažuriranja za Windows sa podrškom za ublažavanje kontrola špekulacija.

* Slijedite upute za omogućavanje podrške Windows klijenta za ublažavanje kontrola špekulacija opisano u https://support.microsoft.com/help/4073119

BTIHardwarePresent: Lažno

BTIWindowsSupportPresent: Lažno

BTIWindowsSupportEnabled: Lažno

BTIDisabledBySystemPolicy: Lažno

BTIDisabledByNoHardwareSupport: Lažno

KVAShadowRequired: Točno

KVAShadowWindowsSupportPresent: Lažno

KVAShadowWindowsSupportEnabled: Lažno

KVAShadowPcidEnabled: Lažno

Kao što vidite, u ovom je slučaju računalo ranjivo i na Meltdown (CVE-2017-5754) i na Spectre (CVE-2017-5715). Ne postoji ažuriranje ili zakrpa hardvera za Windows.

Ne zaboravite vratiti politiku izvršenja u izvornik:Set-ExecutionPolicy $ SaveExecutionPolicy -Scope Currentuser

Ažuriranje upravljačkog softvera

jer problem je povezan sa hardverom, prvo trebate provjeriti web lokaciju vašeg dobavljača radi ažuriranja BIOS-a / firmware-a za vaš sustav. Ako još nema takvog upravljačkog softvera, morate barem instalirati sigurnosna ažuriranja koja blokiraju pristup tuđoj memoriji na razini OS-a.

Ažuriranja sustava Windows za zaštitu od ranjivosti Meltdown i Spectra

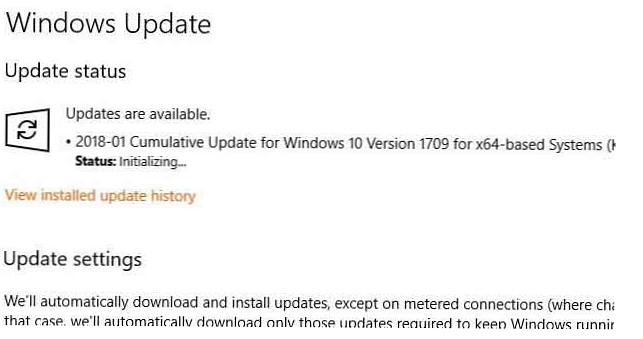

Microsoft je brzo objavio sigurnosna ažuriranja koja bi trebala zaštititi Windows operativni sustav od provođenja napada preko ranjivosti Meltdown i Spectre.

Objavljena su ažuriranja i za Windows 10 i za Windows 7 / Windows Server 2008 R2 (KB4056897) i za Windows 8.1 / Windows Server 2012 R2 (KB4056898).

Ažuriranja trebaju biti automatski instalirana na računalo putem Windows Update / WSUS.

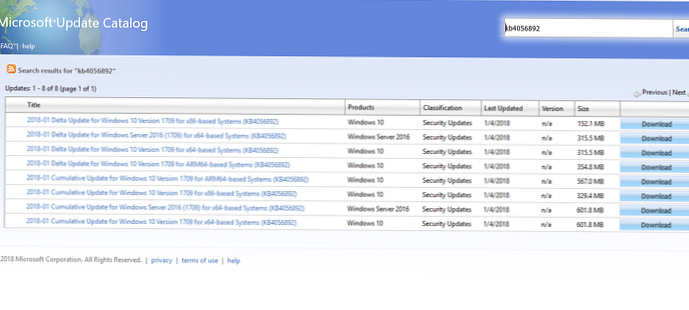

Za ručno preuzimanje i instaliranje ažuriranja možete koristiti sljedeće veze na katalog Windows Update.

- Windows 10 1507 - KB4056893 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056893

- Windows 10 1511 - KB4056888 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056888

- Windows 10 1607 - KB4056890 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056890

- Windows 10 1703 - KB4056891 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056891

- Windows 10 1709 - KB4056892 - https://www.catalog.update.microsoft.com/Search.aspx?q=kb4056892

- Windows 8.1 x86 / x64 i Windows Server 2012 R2 (KB4056898): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056898

- Windows 7 SP1 x86 / x64, Windows Server 2008 R2 i Windows Embedded Standard 7 (KB4056897): https://www.catalog.update.microsoft.com/Search.aspx?q=KB4056897

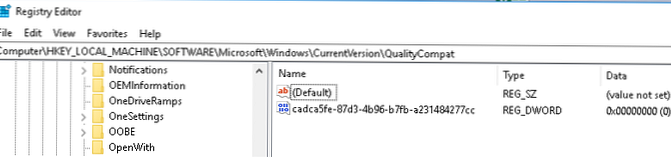

Što učiniti ako patch nije instaliran

Neki antivirusni programi treće strane mogu blokirati instalaciju ažuriranja koja pokrivaju ranjivosti Meltdown i Spectre. U ovom slučaju, preporučuje se u poslovnici registra HKLM \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat pronađi ključ cadca5fe-87d3-4b96-b7fb-a231484277cc, promijeni svoju vrijednost u 0 i ponovno pokrenite svoje računalo.

reg dodajte "HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ QualityCompat" / v cadca5fe-87d3-4b96-b7fb-a231484277cc / t REG_DWORD / d 0 / f

Nakon ponovnog pokretanja, pokušajte ponovo instalirati ažuriranje.

Postoje i podaci o nekompatibilnosti nekih antivirusa s tim ažuriranjima, jer oni pristupaju kernel memoriji na način sličan Meltdown-u.

Ako se ažuriranje ne instalira s pogreškom 0x80070643, provjerite je li patch već instaliran, ili verzija patch-a ne odgovara verziji OS-a.

U nekim slučajevima, kada instalirate ažuriranje KB4056894 na Windows 7, sustav se ruši u BSOD-u nakon ponovnog pokretanja s pogreškom. 0x000000c4 i prestaje učitavati. U ovom slučaju pomoći će samo deinstalacija ažuriranja putem diska za pokretanje / oporavak (slično ovom članku).

dir d:dism / image: d: \ /remove-package/packagename:Package_for_RollupFix~31bf3856ad364e35~amd64~~7601.24002.1.4 / norestart

Degradacija performansi sustava nakon instaliranja sigurnosnih ažuriranja Meltdown i Spectre

Prema dostupnim informacijama, ta ažuriranja za Windows smanjuju ukupne performanse sustava za 5-30%, ovisno o verziji procesora i softveru koji se koristi. Primjećuje se i porast temperature CPU-a. To je zbog činjenice da se radna shema Windows kernela s memorijom značajno mijenja. Tako se pozivi usporavaju s promjenom razine privilegija - sistemski pozivi moraju se dodatno prebaciti na drugu tablicu stranica koja opisuje svu memoriju OS jezgre

Zaštitu možete privremeno onemogućiti promjenom sljedećih registarskih ključeva:

reg dodajte "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje pamćenjem" / v FeatureSettingsOverride / t REG_DWORD / d 3 / f

reg dodati "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje memorijom" / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Omogući zaštitu:

reg dodajte "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje memorijom" / v FeatureSettingsOverride / t REG_DWORD / d 0 / f

reg dodajte "HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ Upravljanje memorijom" / v FeatureSettingsOverrideMask / t REG_DWORD / d 3 / f

Prema informacijama iz Intela, na Skylakeu i novijim procesorima pad performansi je neznatan. Očito će korisnici oblaka poslužitelja visokog opterećenja s velikom gustoćom VM-a / usluga najviše osjetiti problem pada performansi..