Usluge udaljene radne površine (RDS) u sustavu Windows Server 2008 R2 nisu samo rebranding svog prethodnika, Terminal Services. Nove značajke, od kojih su se neke pojavile u Windows Server 2008, kao što su RemoteApp, RD Gateway i RD Virstualization Host, omogućavaju jednostavno i prikladno osiguravanje implementacije i rada pojedinačnih korisničkih aplikacija i čitavih desktopa u RDS i VDI rješenjima i funkcionalnosti a praktičnost nije lošija od rješenja Citrix-a ili kompleksa drugih dobavljača.

Što je sa sigurnošću usluga udaljene radne površine? Microsoft je značajno ažurirao i poboljšao sigurnost ove usluge. U ovom ćemo članku govoriti o sigurnosnim mehanizmima RDS-a, o osiguranju terminalnih usluga korištenjem grupnih politika i praktičnim aspektima osiguranja RDS rješenja.

Što je novo u R2

Ako ste morali raditi s verzijama Terminal Services u sustavima Windows Server 2003 i Windows Server 2008, vjerojatno se sjećate da su se u sustavu Windows 2008 pojavile brojne nove značajke, poput TS web pristupa (veza putem preglednika), TS Gateway (pristup terminalu) usluge putem Interneta), RemoteApp (objavljivanje pojedinačnih aplikacija putem RDP-a) i Session Broker (pružanje uravnoteženja opterećenja).

Windows Server 2008 R2 uveo je sljedeće značajke:

- Udaljena radna površina za virtualizaciju za VDI rješenja

- RDS usluga za PowerShell (sada administrator može kontrolirati konfiguraciju i upravljanje RDS-om iz naredbenog retka ili pomoću skripti)

- IP virtualizacija udaljene radne površine koja vam omogućuje da dodijelite IP adrese svojim vezama na temelju postavki sesije ili aplikacije

- Nova verzija RDP-a i klijenta za udaljenu radnu površinu (RDC) - v. 7.0

- Upravljanje resursima CPU-a za dinamičku raspodjelu resursa procesora na temelju broja aktivnih sesija

- Kompatibilnost s Windows Installerom, omogućava vam instaliranje programa s mogućnošću prilagođavanja postavki aplikacije na korisničkoj strani.

- Podrška klijenta do 16 monitora.

Pored toga, poboljšane su funkcije za rad s video i audio uređajima te potpuna podrška za Windows Aero tehnologiju (imajte na umu da Aero nije podržan u načinu rada s više monitora).

Naravno, sigurnosna pitanja RDS-a ovise o konkretnom rješenju. Na primjer, ako objavite radnu površinu za korisnike koji se povezuju putem Interneta ili koriste preglednik, sigurnosni problem je mnogo akutniji nego kod standardnog rješenja kada se klijenti povezuju putem RDC klijenta putem LAN-a.

Provjera identiteta na mreži

Da biste osigurali veću sigurnost za sve veze, morate koristiti mehanizam provjere autentičnosti mrežne razine (NLA). NLA zahtijeva od korisnika da se prijavi na poslužitelj RD sesije prije nego što se sesija kreira. Ovaj mehanizam omogućuje vam da zaštitite poslužitelj od obrade nepotrebnih sesija koje mogu generirati cyber-kriminalci ili bot-programi. Da bi se koristio NLA, operativni sustav klijenta mora podržavati protokol davatelja vjerodostojne podrške (CredSSP) protokol, što znači Windows XP SP3 (kako omogućiti NLA u Windows XP SP3) i noviji, kao i RDP 6.0 ili noviji klijent.

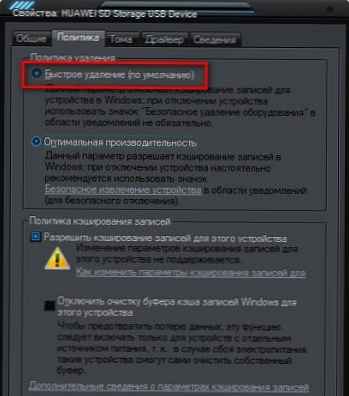

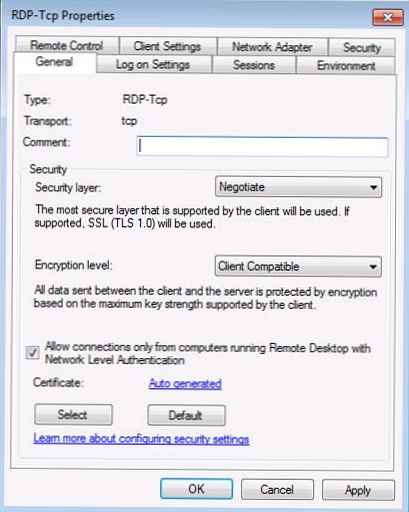

Možete konfigurirati NLA na poslužitelju RD Sesije otvaranjem Administrativnih alata -> Usluge udaljene radne površine -> Konzola za konfiguraciju hosta radnog stola na radnoj površini..

- Desnim klikom na vezu

- Odaberite Svojstva

- Idite na karticu Općenito

- Označite opciju "Dopusti veze samo s računalima koja rade na udaljenoj radnoj površini sa provjerom identiteta na mreži"

- Kliknite U redu.

Sigurnost transportnog sloja (TLS)

U RDS sesiji možete koristiti jedan od tri sigurnosna mehanizma za zaštitu veze između klijenata i poslužitelja RDS Session Host:

- RDP sigurnosni sloj - koristi ugrađenu RDP enkripciju, manje je siguran.

- pregovarati - TLS 1.0 enkripcija (SSL) koristit će se ako ga klijent podržava, ako ga klijent ne podržava, koristit će se uobičajena razina zaštite RDP.

- SSL - TLS enkripcija 1. koristit će se za provjeru autentičnosti poslužitelja i šifriranje prenesenih podataka između klijenta i poslužitelja. Ovo je najsigurniji način rada..

Da bi se osigurala visoka razina sigurnosti, potrebna je šifriranje SSL / TLS. U ove svrhe morate imati digitalni certifikat, može ga se potpisati sam ili ga izdati certifikacijsko tijelo za CA (što je poželjnije).

Pored razine sigurnosti, možete odabrati razinu šifriranja veze. Dostupne su sljedeće vrste šifriranja:

- nizak - Koristi se 56-bitno šifriranje podataka poslanih s klijenta na poslužitelj. Podaci koji se prenose s poslužitelja na klijent nisu šifrirani.

- Klijent kompatibilan - Ova vrsta šifriranja koristi se prema zadanim postavkama. U ovom je slučaju sav promet između klijenta i poslužitelja šifriran s maksimalnom duljinom ključa koje klijent podržava.

- visok - svi podaci koji se prenose između klijenta i poslužitelja u oba smjera šifriraju se s 128 bitnim ključem

- FIPS kompatibilan - svi podaci koji se prenose između klijenta i poslužitelja u oba smjera kriptiraju se pomoću FIPS 140-1.

Vrijedno je napomenuti da ako se koriste visoke ili FIPS kompatibilne razine enkripcije, svi klijenti koji ne podržavaju ovu vrstu šifriranja neće se moći povezati s poslužiteljem..

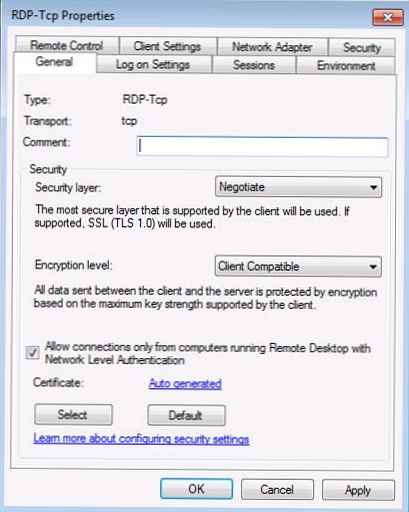

Možete konfigurirati vrstu provjere autentičnosti poslužitelja i razinu enkripcije na sljedeći način:

- Na poslužitelju RD Session Host otvorite prozor konfiguracije Host udaljene radne površine i idite na prozor svojstava.

- Na kartici Općenito u padajućim izbornicima odaberite željenu razinu sigurnosti i vrstu šifriranja.

- Kliknite U redu.

Grupna politika

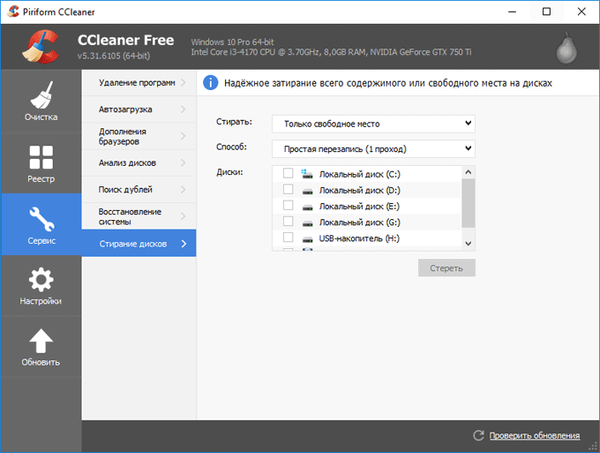

Postoji nekoliko opcija grupnih pravila za konfiguriranje postavki RDS-a u sustavu Windows Server 2008 R2. Sve su smještene u odjeljku Konfiguracija računala \ Politike \ Administrativne predloške \ Komponente sustava Windows \ Usluge udaljene radne površine (snimka zaslona Konzole za upravljanje grupnim politikama prikazana je na slici).

Kao što vidite, postoje pravila upravljanja licencama, pravila konfiguracije za RDC klijent i sam poslužitelj RD Session Host. Sigurnosna pravila hostela RD Session uključuju:

- Postavite razinu šifriranja veze s klijentom: Pravilo se koristi za kontrolu razine enkripcije. Ako se aktivira, sve veze trebaju upotrebljavati navedenu razinu šifriranja (zadana je Visoka).

- uvijekbrzzalozinkanaveza: Ovo se pravilo koristi ako uvijek morate pitati korisničku lozinku prilikom povezivanja na RD sesiju, čak i ako je lozinka unesena u RDC klijenta. Korisnici se prema zadanim postavkama mogu automatski prijaviti u sesiju ako u RDC klijentu navede lozinku.

- zahtijevatiSigurnaRPCkomunikacija: - kada je pravilo omogućeno, dopušteni su samo ovjereni i šifrirani zahtjevi klijenata.

- zahtijevatiupotrebaodspecifičnasigurnostislojzadaljinski (RDP) veze: kada je pravilo omogućeno, sve veze između klijenta i terminalnog poslužitelja moraju koristiti ovdje navedenu razinu zaštite (RDP, pregovori ili SSL / TLS)

- DonijedopustitilokalneadministratoriuPrilagodbadozvole: pravilo onemogućuje administratore mogućnost konfiguriranja sigurnosnih postavki RD Session Host.

- Zahtijevajte provjeru identiteta korisnika za udaljene veze pomoću provjere autentičnosti na mreži: Pravilo uključuje zahtjev NLA za sve veze na terminalni poslužitelj (klijenti bez podrške za NLA ne mogu se povezati).

Postavke RDC klijenta nalaze se u pododjeljku daljinski Desktop veza klijent:

- DonijedopustitilozinkeubitiSpremljeni: pravilo zabranjuje spremanje lozinki u RDC klijentu, opcija "Spremi lozinku" postaje nedostupna, sve prethodno spremljene lozinke bit će izbrisane.

- NavediteSHA1 thumbprintsodpotvrdepredstavljapouzdana.RDPizdavači: ovo pravilo vam omogućuje da napravite popis otisaka otiska prsta SHA1, a ako certifikat odgovara otisku prsta na ovom popisu, smatra se pouzdanim.

- brzzaakreditivnaklijentračunalo: Pravilo aktivira zahtjev za korisničke vjerodajnice na klijentskom računalu, a ne poslužitelj RD sjednice.

RD Web Access

Korisnici računala na kojima RDC klijent nije instaliran mogu pristupiti objavljenim aplikacijama putem web preglednika. Da bi to učinio, korisnik mora u pregledniku otvoriti URL na kojem su objavljeni RDS resursi. RD Web Access Server zasebna je uloga RD poslužitelja, obično se nalazi na posvećenom poslužitelju.

Web sučelje poslužitelja RD Web Access temelji se na SSL-u i korisnici se mogu prijaviti putem svojih vjerodajnica. Autentični korisnici vide samo popis onih objavljenih programa (RemoteApp) kojima imaju pristup..

Poslužitelj Web Access koristi certifikat X.509 za šifriranje. Prema zadanim postavkama koristi se samopotpisani certifikat..