U ovom ćemo članku detaljno opisati postupak implementacije usluge udaljenog pristupa izravnim pristupom na najnovijoj Microsoftovoj platformi poslužitelja - Windows Server 2012 R2. Općenito govoreći, usluga izravnog pristupa uključuje nekoliko scenarija, pokušat ćemo razmotriti najčešći scenarij organiziranja usluge DirectAccess.

Prije nego što započnete, ukratko se prisjetite što je usluga DirectAccess. Komponentu DirectAccess prvi je put predstavio Micrisoft u sustavu Windows Server 2008 R2, a dizajniran je tako da organizira transparentan pristup udaljenim računalima internim mrežnim resursima tvrtke. Pri povezivanju putem DA korisnik može u potpunosti koristiti korporativne i domene usluge, a osoblje za IT podršku upravlja tim računalima i ažurira ih u pogledu sigurnosti. U osnovi je DirectAccess sličan tradicionalnoj VPN vezi s korporativnom mrežom. uzeti u obzir glavne razlike između DirectAccess-a i VPN-a:

- Da bi uspostavio vezu pomoću DirectAccess, korisnik ne treba pokrenuti VPN klijent - veza se uspostavlja automatski kad postoji pristup Internetu

- Da biste uspostavili vezu između DA klijenta i poslužitelja, morate otvoriti samo 443 priključka

- Korisničko računalo mora biti smješteno u AD domeni, što znači da se na njega primjenjuju sva pravila grupe domena (naravno, postoje trikovi koji vam omogućuju pokretanje VPN-a prije ulaska u Windows, ali to se obično ne prakticira)

- Komunikacijski kanal između udaljenog računala i korporativnog pristupnika šifriran je robusnim algoritamima koji koriste IPsec

- Moguće je organizirati dvofaktornu autentifikaciju pomoću jednokratnog sustava lozinki

Koje su glavne razlike između verzije DirectAccessa u sustavu Windows Server 2012/2012 R2 i verzije sustava Windows 2008 R2. Glavna razlika je smanjenje potreba za srodnom infrastrukturom. Tako na primjer:

- Poslužitelj DirectAccess sada ne mora biti rubni poslužitelj, sad se može nalaziti iza NAT-a.

- U slučaju da se Windows 8 Enterprise koristi kao udaljeni klijenti, nije potrebno implementirati internu infrastrukturu PKI (Kerberos proxy smješten na poslužitelju DA bit će odgovoran za provjeru autentičnosti klijenta)

- Nije nužno postala dostupnost IPv6 u internoj mreži organizacije

- Podrška za OTP (jednokratna lozinka) i NAP (zaštita pristupa mreži) bez potrebe za implementacijom UAG-a

Zahtjevi i infrastruktura potrebni za implementaciju DirectAccess-a na Windows Server 2012 R2

- Prava administratora domene i domene

- Namjenski (preporučeno) DA poslužitelj na kojem je pokrenut Windows Server 2012 R2, uključen u Windows domenu. Poslužitelj ima 2 mrežne kartice: jedna se nalazi u internoj korporacijskoj mreži, a druga u mreži DMZ

- Namjenski podmreža DMZ

- Vanjsko DNS ime (stvarno ili putem DynDNS) ili IP adresa dostupna s Interneta na koju će se DirectAccess klijenti povezati

- Konfigurirajte preusmjeravanje prometa s TCP priključka 443 na adresu poslužitelja DA

- Ugrađena PKI infrastruktura za izdavanje certifikata. Tijelo za certificiranje mora objaviti predložak certifikata Web poslužitelj i dopušteno mu je automatsko primanje (automatski-upisnici) (Ako se kao klijenti koriste samo Windows 8 - PKI nije obavezan).

- Klijenti mogu biti računala sa izdanjima Professional / Enterprise Windows 7 i Windows 8.x

- AD grupa koja će se sastojati od računala kojima je dopušteno povezivanje s mrežom putem izravnog pristupa (na primjer, ova grupa će se nazvati DirectAccessračunala)

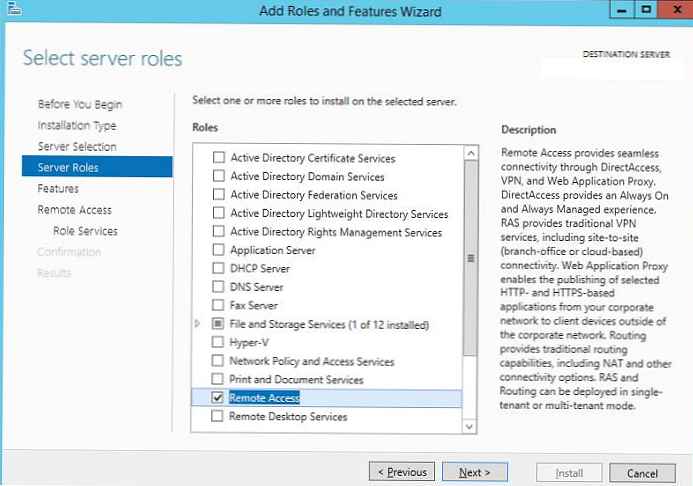

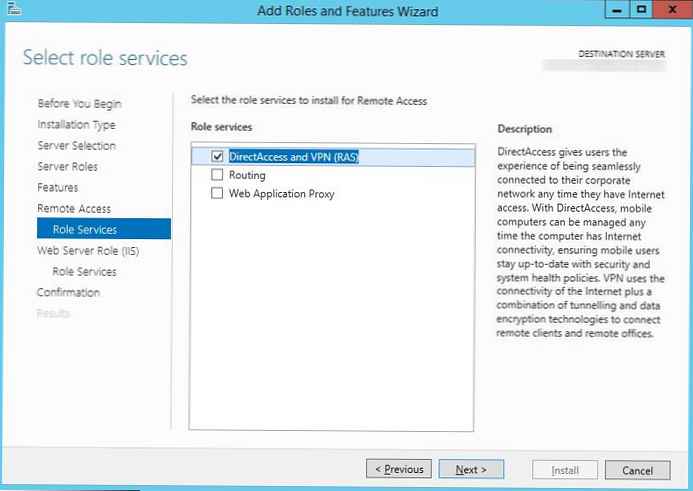

Instaliranje uloge za udaljeni pristup

Pokrenite konzolu upravitelja poslužitelja i pomoću čarobnjaka za dodavanje uloga i značajki instalirajte ulogu udaljenog pristupa.

Kao dio uloge za daljinski pristup morate instalirati uslugu DirectAccess i VPN (RAS).

Sve ostale ovisnosti ostale su prema zadanim postavkama..

Konfigurirajte izravan pristup na Windows Server 2012 R2

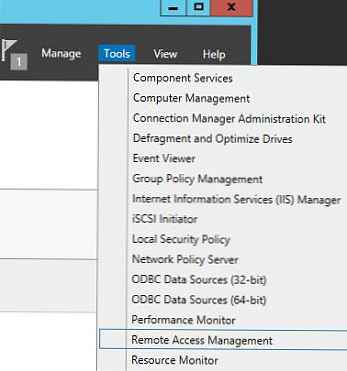

Nakon što dovršite instalaciju udaljenog pristupa, otvorite snap Alati -> Upravljanje daljinskim pristupom.

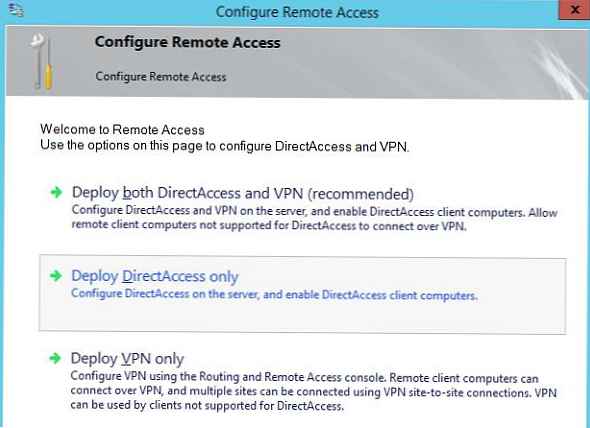

Pokreće se čarobnjak za konfiguriranje uloge za udaljeni pristup. Označavamo da moramo instalirati samo DA ulogu - Instalirajte samo DirectAccess.

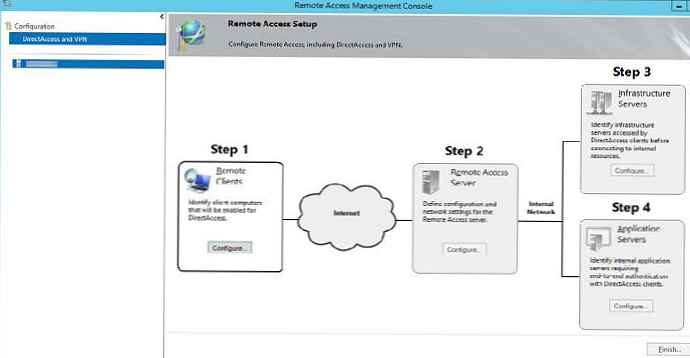

Nakon toga bi se trebao otvoriti prozor, u desnoj polovici od kojih su četiri stupnja (korak 1 - 4) konfiguracije usluge DA prikazani u grafičkom obliku.

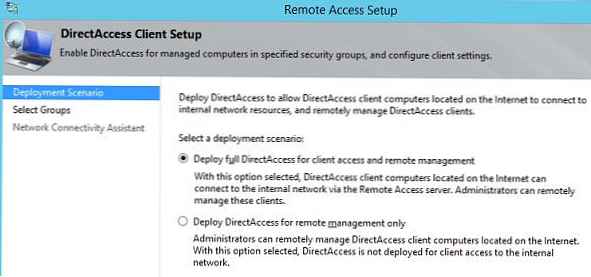

1. faza (1. korak: udaljeni klijenti).

Ističemo da razvijamo punopravni poslužitelj DirectAccess s mogućnošću pristupa klijentima i njihovom daljinskom upravljaču Uvedite puni DirectAccess za pristup klijentima i daljinsko upravljanje.

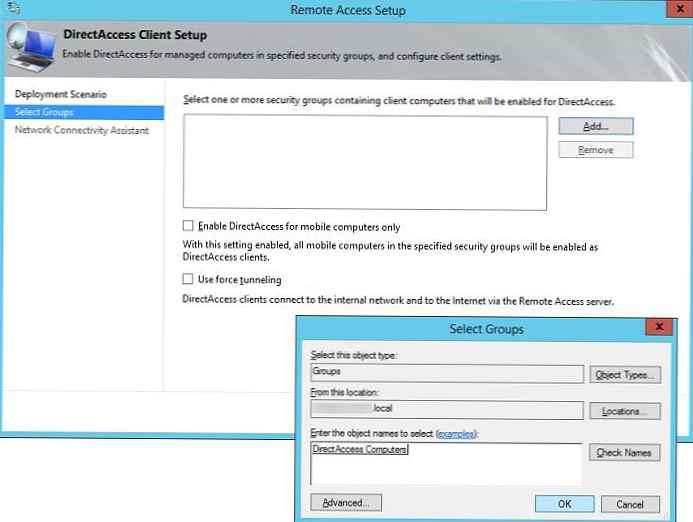

Zatim klikom na gumb Dodaj morate navesti sigurnosne grupe AD-a koje će sadržavati račune računala kojima je dopušteno povezivanje s korporativnom mrežom putem izravnog pristupa (u našem primjeru ovo je grupa DirectAccessComputers).

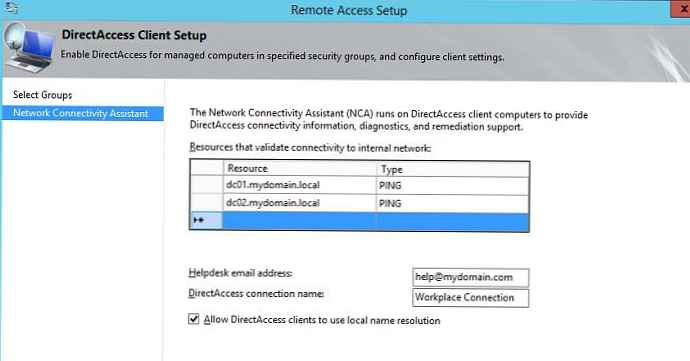

Sljedeći je korak odrediti popis naziva ili URL-ova interne mreže pomoću kojih klijent može provjeriti (Ping ili HTTP zahtjev) je li povezan s korporativnom mrežom. Ovdje također možete odrediti adresu e-pošte za kontakt službe za pomoć i naziv veze DirectAccess (to će se prikazati u mrežnim vezama na klijentu). Ako je potrebno, možete omogućiti Allow DirectAccess klijentima korištenje lokalne rezolucije imena koja klijentu omogućuje korištenje internih DNS poslužitelja tvrtke (adrese DNS poslužitelja mogu se dobiti putem DHCP).

Druga faza (korak 2: poslužitelj udaljenog pristupa)

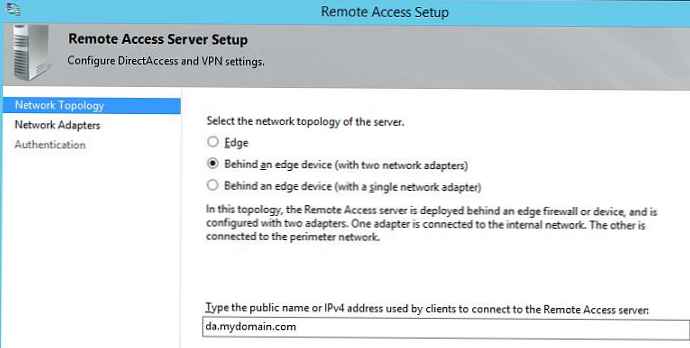

Sljedeći je korak konfiguriranje poslužitelja udaljenog pristupa. Označavamo da je naš poslužitelj za udaljeni pristup konfiguracija s dvije mrežne kartice - Iza ruba uređaja (s dva mrežna adaptera), od kojih se jedan nalazi u korporativnoj mreži, a drugi je izravno povezan s Internetom ili podmrežom DMZ. Ovdje trebate odrediti vanjsko DNS ime ili IP adresu na Internetu (upravo se s te adrese port 443 prosljeđuje na vanjsko sučelje poslužitelja DirectAccess) na koje se DA klijenti trebaju povezati.

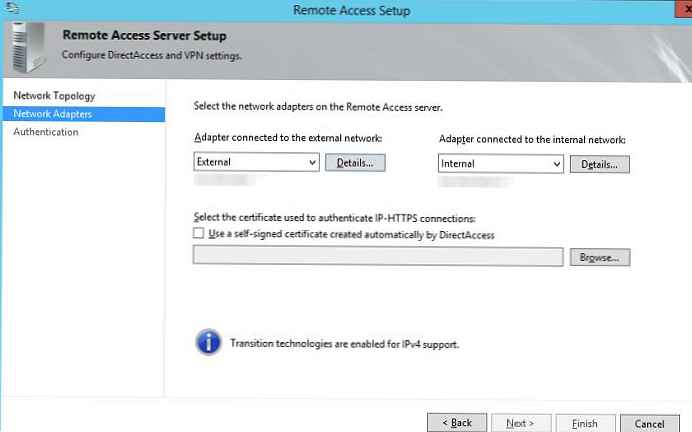

Zatim morate odrediti koja će se mrežna kartica smatrati internom (interni - LAN), a koji vanjski (Vanjski - DMZ).

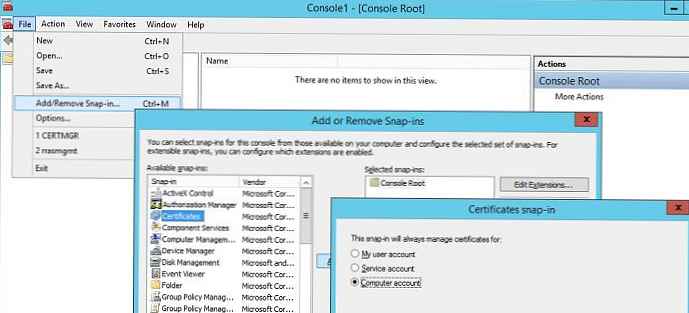

Izvedimo čarobnjaka za postavljanje izravnog pristupa i generiramo certifikat poslužitelja DA. Da biste to učinili, napravite novi mmc dodatak, kojem smo dodali konzolu Potvrde, upravljanje certifikatima lokalnog računala (Računalni račun)

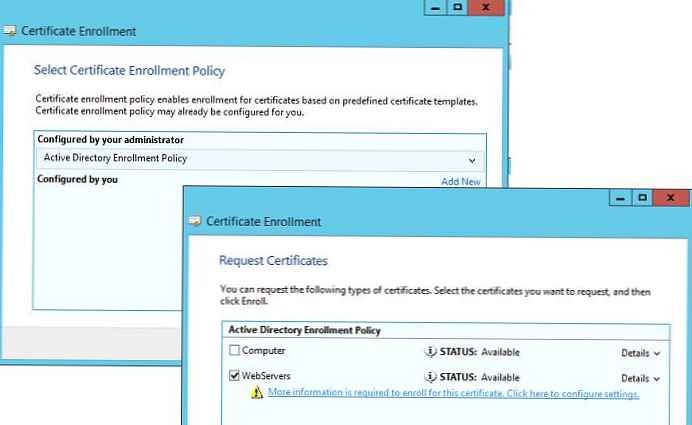

U konzoli za upravljanje certifikatima tražimo novi osobni certifikat desnim klikom na odjeljak Potvrde (lokalno računalo) -> Osobno -> Potvrde i odabir u izborniku Svi zadaci-> Zatražite novu potvrdu

Zatražite potvrdu putem pravila Pravila o upisu aktivnog direktorija. Zanima nas potvrda na temelju predloška webservers.

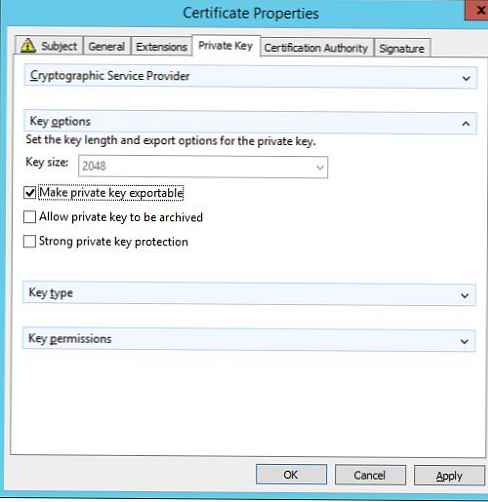

U postavkama za traženje novog potvrde na kartici predmet popunite polja koja označavaju našu tvrtku, a na kartici Privatni ključ naznačite da se privatni ključ potvrde može izvesti (Učinite privatni ključ za izvoz).

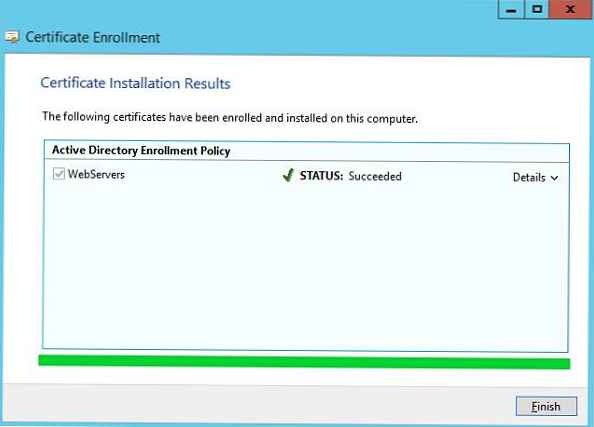

Spremite promjene i zatražite novi certifikat od CA.

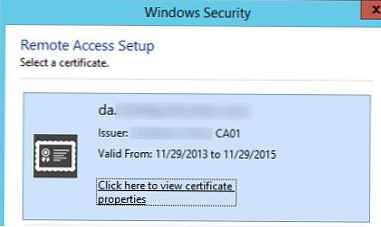

Vratimo se u prozor postavki poslužitelja DirectAccess i klikom na gumb Pregledaj odaberite generirani certifikat.

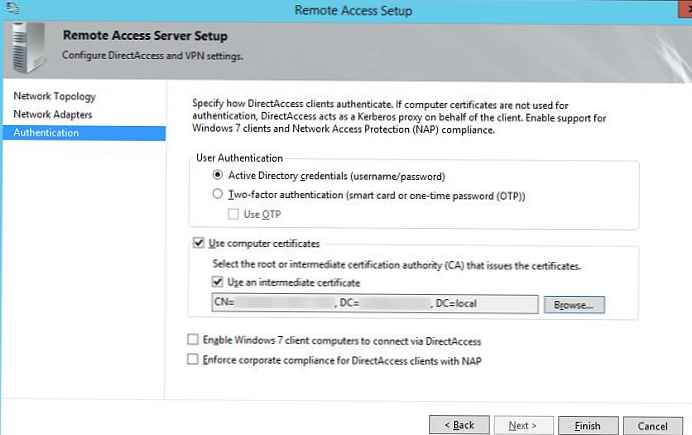

U sljedećem koraku čarobnjaka izabrat ćemo način provjere autentičnosti za klijente izravnog pristupa. Navest ćemo da se koristi provjera autentičnosti pomoću prijave za prijavu i zaporku AD (Active Directory vjerodajnice - korisničko ime / lozinka). Imajte na umu potvrdni okvir Upotrijebite računalne certifikate i Koristite međuprostor. Klikom na gumb Pregledaj trebate odrediti certifikacijsko tijelo koje će biti odgovorno za izdavanje potvrda klijenta.

vijeće. Podsjetimo da ako će Windows 8 strojevi djelovati kao klijenti, ne trebate rasporediti svoj certifikacijski centar. Ako potvrdite potvrdni okvir Omogući da se računala klijenta sa sustavom Windows 7 povežu putem DirectAccess-a (PKI će se morati implementirati bez greške, klijenti na Windows 7 neće moći raditi bez njega.

Treća faza (3. korak: Infrastrukturni poslužitelji)

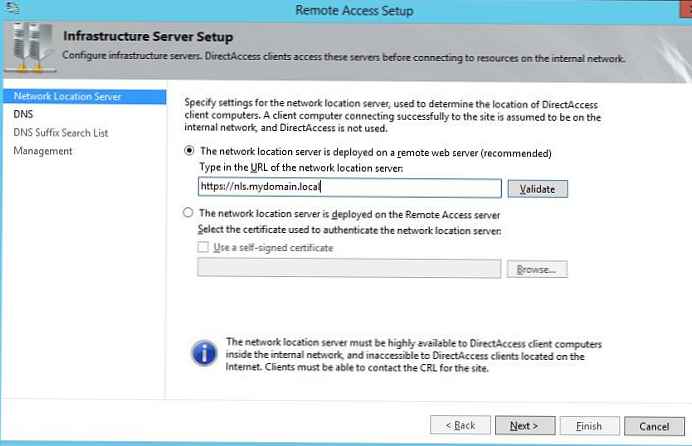

Treća faza je konfiguracija infrastrukturnih poslužitelja. Od nas će se tražiti da navedete adresu mrežnog poslužitelja koji se nalazi unutar korporativne mreže. Mrežni poslužitelj lokacije - to je poslužitelj s kojim klijent može utvrditi da se nalazi u unutarnjoj mreži organizacije, tj. nema potrebe koristiti DA za povezivanje. NLS poslužitelj može biti bilo koji interni web poslužitelj (čak i sa zadanom IIS stranicom), glavni uvjet je da NLS poslužitelj ne smije biti dostupan izvan korporativne mreže.

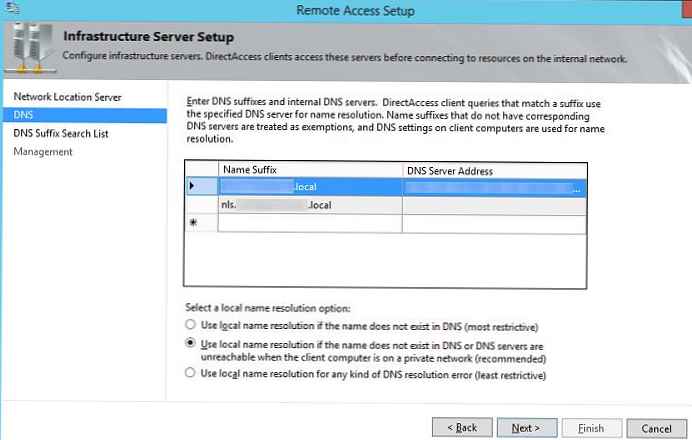

Zatim prikazujemo DNS poslužitelje za rješavanje imena prema klijentima. Preporučuje se ostaviti opciju Upotrijebite lokalnu razlučivost imena ako ime ne postoji na DNS-u ili su DNS poslužitelji nedostupni kad se klijent-računalo nalazi na privatnoj mreži (preporučuje se).

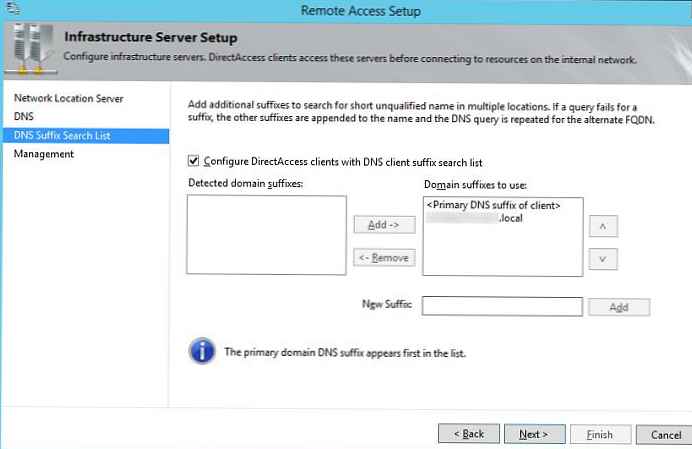

Zatim navedite DNS sufikse unutarnjih domena prema redoslijedu njihove uporabe.

Nećemo ništa specificirati u prozoru postavki upravljanja.

Četvrti korak (korak 4: aplikacijski poslužitelji)

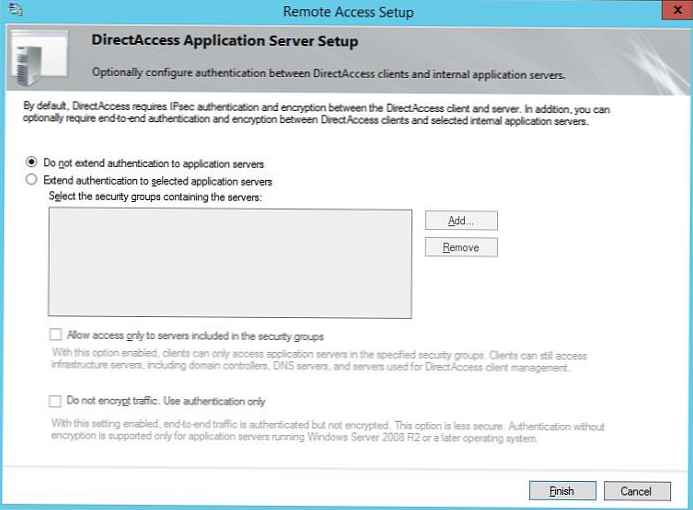

Faza podešavanja poslužitelja aplikacija. U ovom trenutku možete konfigurirati dodatnu provjeru autentičnosti i šifriranje prometa između internih poslužitelja aplikacija i DA klijenata. Ne treba nam ovo, pa ostavite opciju Ne proširite provjeru autentičnosti na aplikacijske poslužitelje.

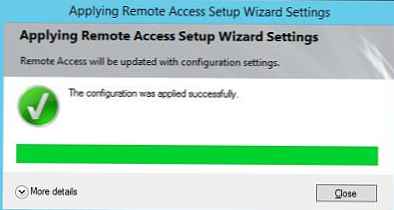

Time se završava čarobnjak za konfiguraciju udaljenog pristupa, samo moramo spremiti promjene.

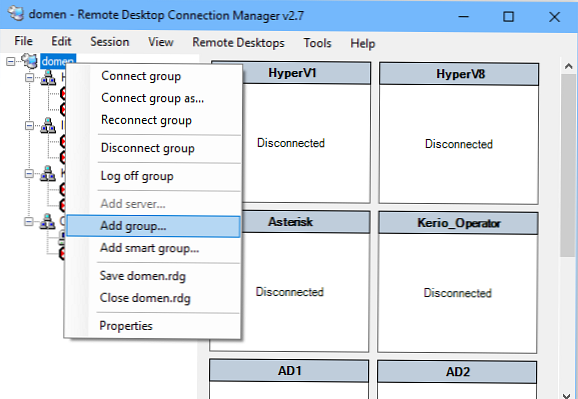

Nakon što se čarobnjak dovrši, stvorit će dva nova pravila grupe, postavke klijenta DirectAccess i postavke poslužitelja DirectAcess, koje su pričvršćene na korijenu domene. Možete ih ostaviti tamo ili povezati na željeni OU.

Ispitivanje izravnog pristupa na Windows 8 klijentu

Da biste testirali izravni pristup od klijenta, dodajte ovo računalo (podsjetite da to mora biti Windows 8.X Enterprise PC) u grupu DirecAccessCompurers, ažurirajte grupna pravila na njemu (gpupdate / force).

vijeće. Podsjetimo da se u sustavu Windows Server 2012 pojavila funkcionalnost izvanmrežnog uključivanja računala u domenu kroz DirectAccess, bez potrebe za fizičkim povezivanjem klijentskog računala s korporativnom mrežom.Isključujemo ispitni stroj iz korporativne mreže i povezujemo se s Internetom putem Wi-Fi-ja. Sustav se automatski povezuje s korporativnom mrežom putem DirectAccess-a, o čemu svjedoči i status Povezane ikone veze na radnom mjestu (tako smo nazvali našu vezu prilikom postavljanja poslužitelja) na popisu mreža.

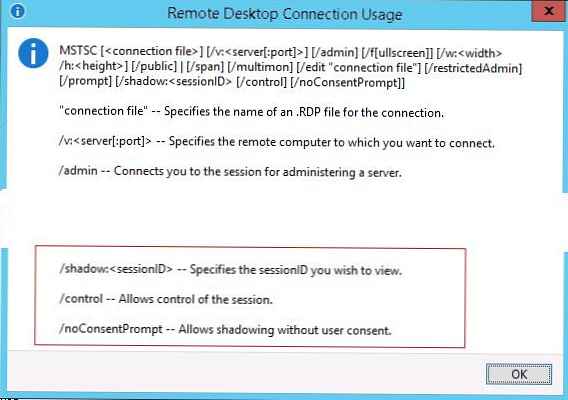

Mrežna povezanost putem DirectAccess-a može se provjeriti pomoću naredbe PowerShell:

Get- DAConnectionStatus

Ako se vrati ConnectedRemotely, tada DA veza s poslovnom mrežom