Windows vatrozid vam omogućuje ograničenje odlaznog / dolaznog mrežnog prometa za određenu aplikaciju ili TCP / IP port te je popularno sredstvo za ograničavanje mrežnog pristupa (sa) korisničkih radnih stanica ili poslužitelja. Pravila vatrozida Windows mogu se zasebno konfigurirati na svakom računalu ili, ako je korisnikovo računalo uključeno u Windows domenu, administrator može kontrolirati postavke i pravila Windows vatrozida koristeći grupna pravila.

U velikoj organizaciji pravila filtriranja priključaka obično se provode na razini usmjerivača, L3 sklopki ili namjenskih vatrozida. Međutim, ništa vas ne sprečava da proširite svoja pravila za ograničavanje pristupa vatrozidu Windows mreže radnim stanicama ili poslužiteljima Windows..

sadržaj:

- Grupne politike koje se koriste za upravljanje postavkama vatrozida Windows Defender

- Uključite Windows vatrozid pomoću GPO

- Napravite pravilo vatrozida pomoću grupnih pravila

- Provjera pravila vatrozida za Windows na klijentima

- Uvoz / izvoz Windows zaštitnog zida u GPO-u

- Pravila domena i lokalnog vatrozida

- Nekoliko savjeta za upravljanje vatrozidom sustava Windows putem GPO-a

Grupne politike koje se koriste za upravljanje postavkama vatrozida Windows Defender

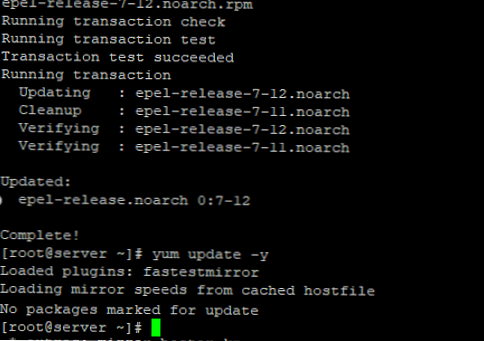

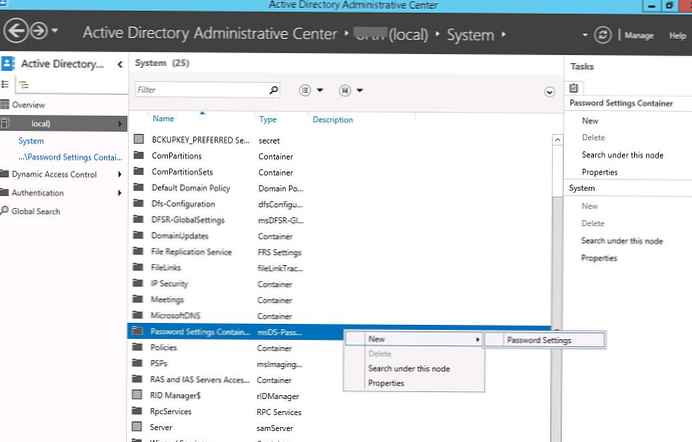

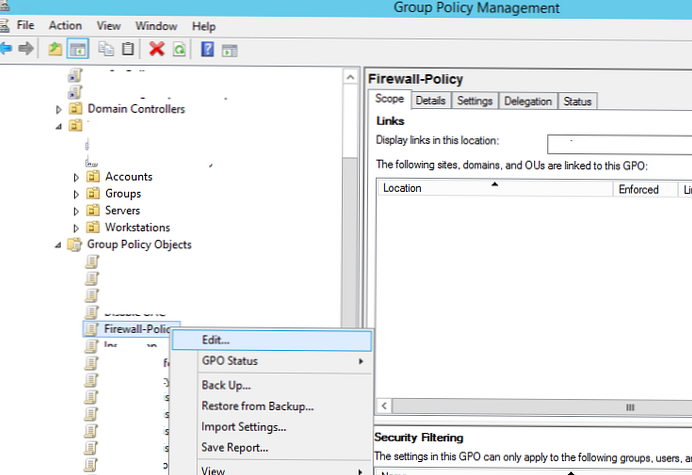

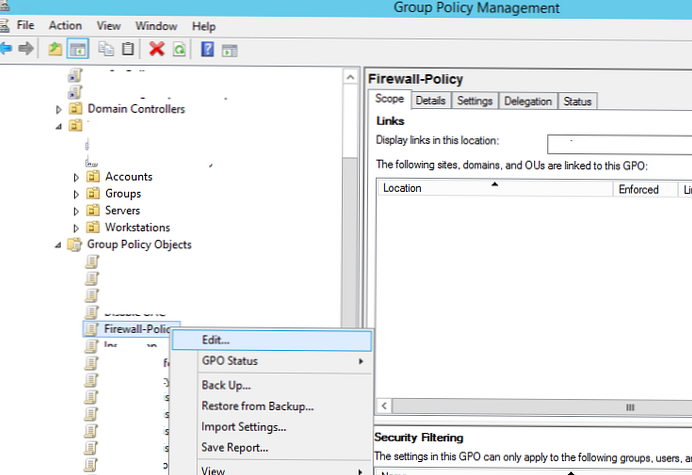

Pomoću konzole za upravljanje grupnim politikama (gpmc.msc) kreirajte novo pravilo pod nazivom Firewall-Policy i pređite u način uređivanja (Edit).

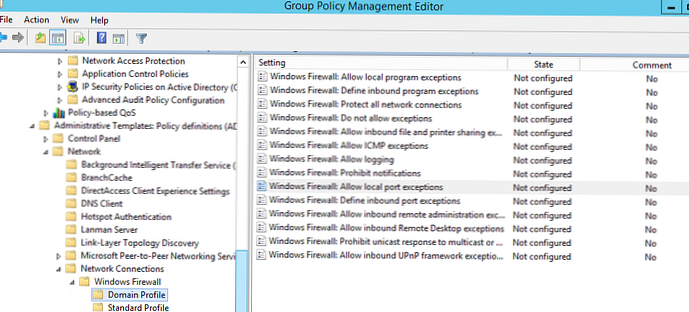

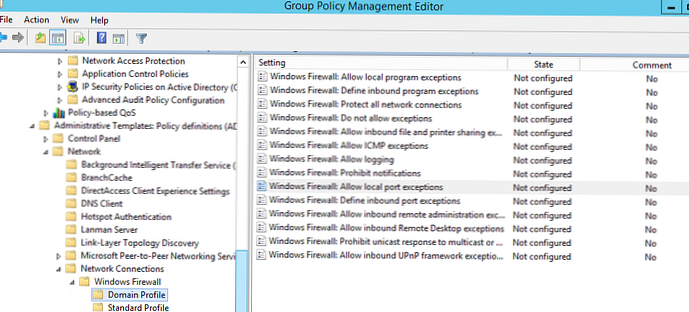

Postoje dva odjeljka na konzoli Grupnih pravila u kojima možete upravljati postavkama vatrozida:

- Konfiguracija računala -> Administrativni predlošci -> Mreža -> Mrežne veze -> Windows vatrozid - ovaj je odjeljak GPO korišten za konfiguriranje pravila vatrozida za Vista / Windows Server 2008 i starije verzije. Ako u domeni nemate računala sa starim OS-om, upotrijebite sljedeći odjeljak za konfiguriranje vatrozida.

- Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Vatrozid sustava Windows s naprednom zaštitom - ovo je stvarni odjeljak za konfiguriranje Windows vatrozida u modernim verzijama OS-a, a po pitanju sučelja podsjeća na sučelje lokalne upravljačke konzole vatrozida..

Uključite Windows vatrozid pomoću GPO

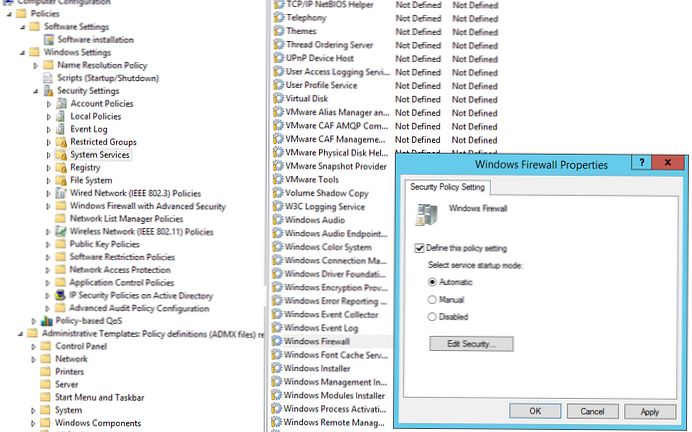

Kako korisnici (čak i s povlasticama lokalnog administratora) ne mogu isključiti uslugu vatrozida, preporučljivo je konfigurirati uslugu Windows vatrozida da se automatski pokrene putem GPO-a. Da biste to učinili, idite na Konfiguracija računala-> Postavke sustava Windows -> Sigurnosne postavke -> Usluge sustava. Nađite na popisu usluga Windows vatrozid i promijenite vrstu pokretanja usluge u automatsku (Definirajte ovu postavku pravila -> Način pokretanja usluge Automatski). Provjerite da korisnici nemaju dozvolu za zaustavljanje usluge..

Idite na odjeljak GPO konzole Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke. Kliknite desnim klikom na Windows vatrozid s naprednom zaštitom i otvorena svojstva.

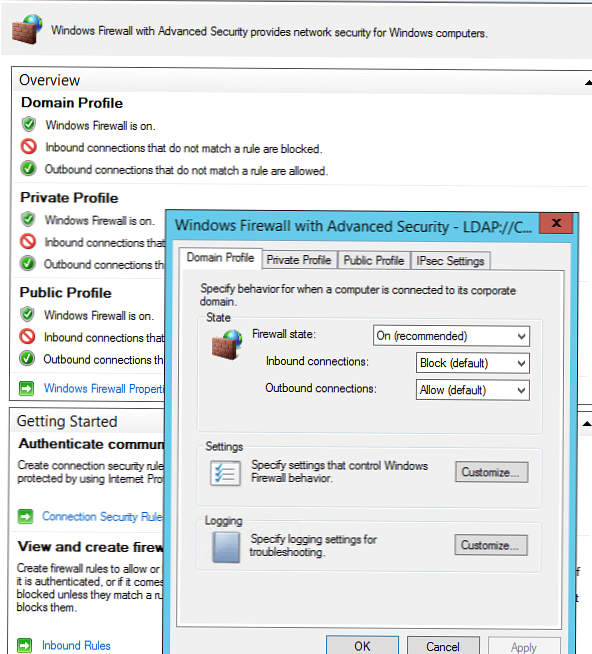

Na sve tri kartice profila domene, privatnog profila i javnog profila (što je mrežni profil) promijenite stanje vatrozida u Uključeno (preporučeno). Ovisno o sigurnosnim pravilima u vašoj organizaciji, možete odrediti da su sve dolazne veze prema zadanim postavkama onemogućene (Ulazne veze -> Blokiraj), a odlazne veze su dopuštene (Odlazne veze -> Dopusti) i spremite promjene.

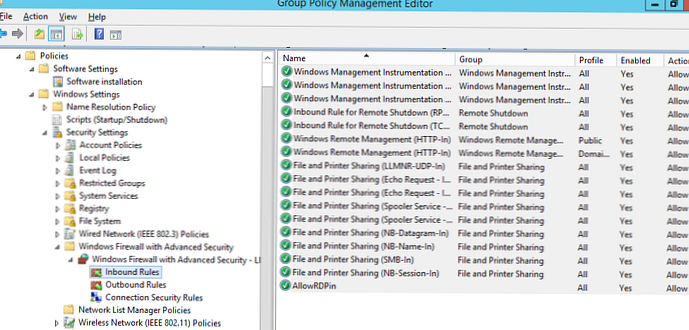

Napravite pravilo vatrozida pomoću grupnih pravila

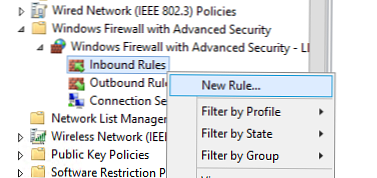

Sada pokušajmo stvoriti dopušteno pravilo dolaznog vatrozida za sve. Na primjer, želimo omogućiti vezu s računalima putem RDP-a (TCP port 3389). Desnom tipkom miša kliknite odjeljak Ulazna pravila i odaberite stavku izbornika Novo pravilo..

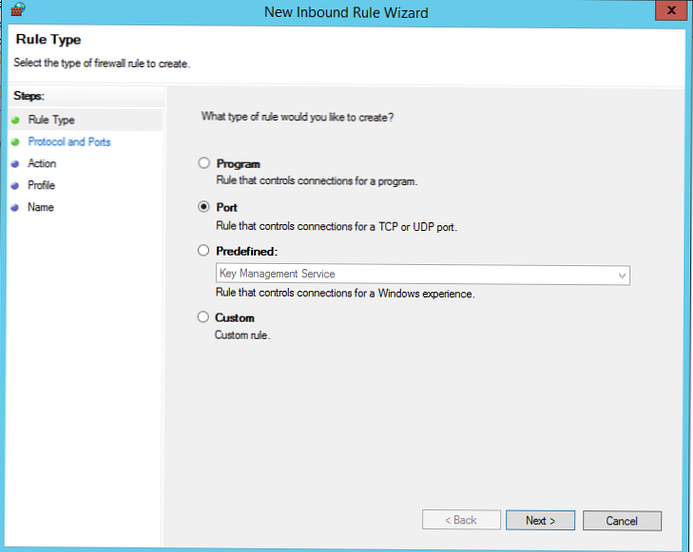

Čarobnjak za pravila vatrozida vrlo je sličan lokalnom sučelju vatrozida za Windows na običnom računalu.

Odaberite vrstu pravila. Možete omogućiti pristup:

- Programi (program) - možete odabrati izvršni exe program;

- Port (Port) - odaberite TCP / UDP ulaz ili raspon priključaka;

- Unaprijed definirano pravilo (unaprijed definirano) - odaberite jedno od standardnih Windows pravila koja već imaju pravila pristupa (opisane su i izvršne datoteke i portovi) uobičajenim uslugama (na primjer, AD, HTTP, DFS, BranchCache, daljinsko ponovno pokretanje, SNMP, KMS i itd);

- Prilagođeno pravilo - ovdje možete odrediti program, protokol (ostali protokoli osim TCP i UDP, na primjer, ICMP, GRE, L2TP, IGMP, itd.), IP adrese klijenta ili cijele IP podmreže.

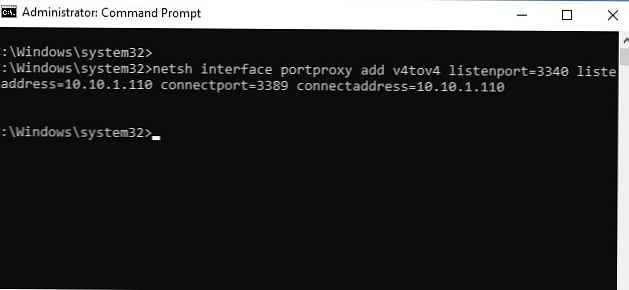

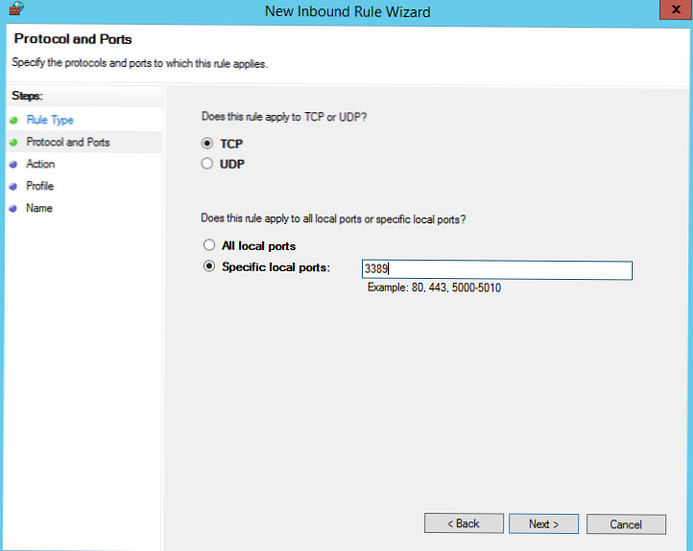

U našem slučaju odabrat ćemo pravilo Porta. Navest ćemo TCP kao protokol, a port 3389 kao port (zadani RDP port može se promijeniti).

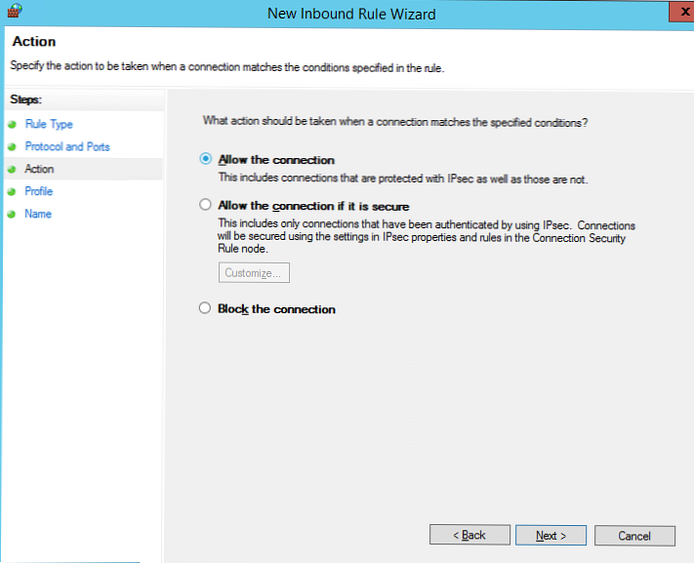

Zatim trebate odabrati što trebate učiniti s takvom mrežnom vezom: dopustiti (dopustiti vezu), dopustiti ako je sigurna ili blokirati (blokiraj vezu).

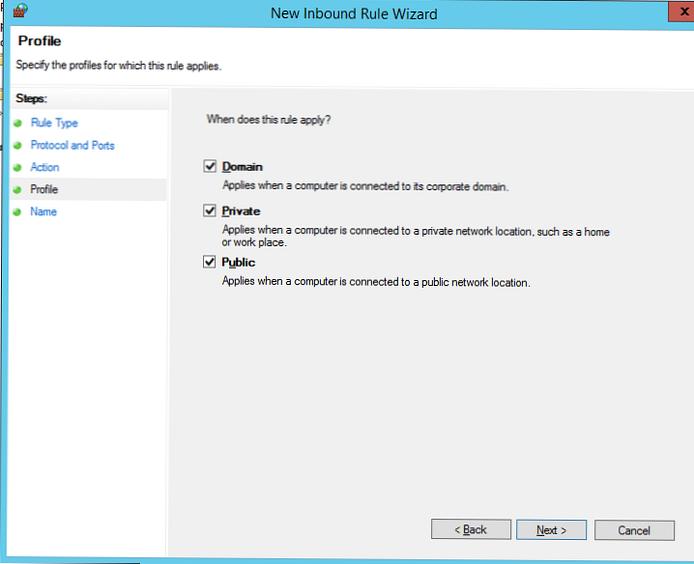

Ostaje odabrati profile vatrozida koji trebaju primijeniti pravilo. Možete napustiti sve profile (domene, privatne i javne).

Na posljednjem koraku morate odrediti naziv pravila i njegov opis. Kliknite Završi i pojavit će se na popisu pravila vatrozida..

Slično tome, možete konfigurirati druga ulazna pravila koja bi se trebala primjenjivati na vaše Windows klijente..

Ne zaboravite da morate stvoriti pravila za dolazni i odlazni promet.

Sada ostaje dodijeliti OW-zidnu politiku OU-u s korisničkim računalima

Važno je. Prije primjene pravila zaštitnog zida na OU na produktivnim računalima, preporučuje se testirati ga na testnim računalima. Inače, zbog pogrešnih postavki vatrozida, možete paralizirati rad poduzeća. Da biste dijagnosticirali upotrebu grupnih pravila, koristite uslužni program gpresult.exe.Provjera pravila vatrozida za Windows na klijentima

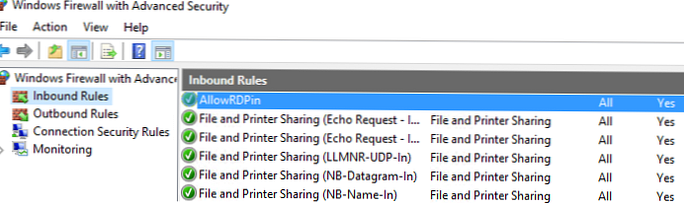

Ažuriranje pravila za klijente (gpupdate / force). Provjerite jesu li priključci koje ste naveli dostupni na računalima korisnika (možete upotrijebiti cmdlet Test-NetConnection ili uslužni program Portqry).

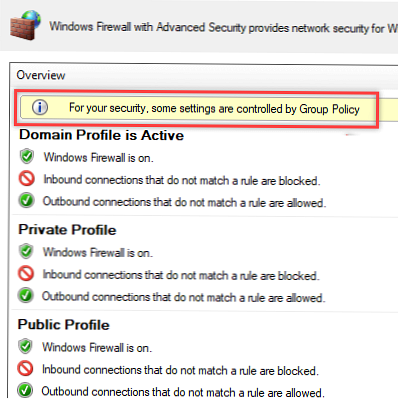

Na korisničkom računalu otvorite upravljačku ploču \ Sustav i sigurnost \ Windows Defender vatrozid i provjerite da se pojavljuje sljedeće: Radi sigurnosti, neke postavke kontroliraju Grupna pravila. (Radi vaše sigurnosti, neke postavke kontroliraju Group Group), a koriste se i postavke vatrozida koje ste naveli.

Korisnik više ne može mijenjati postavke vatrozida, a na popisu ulaznih pravila moraju biti navedena sva pravila koja ste stvorili.

Također možete prikazati postavke vatrozida pomoću naredbe:

stanje mreže vatrozida

Uvoz / izvoz Windows zaštitnog zida u GPO-u

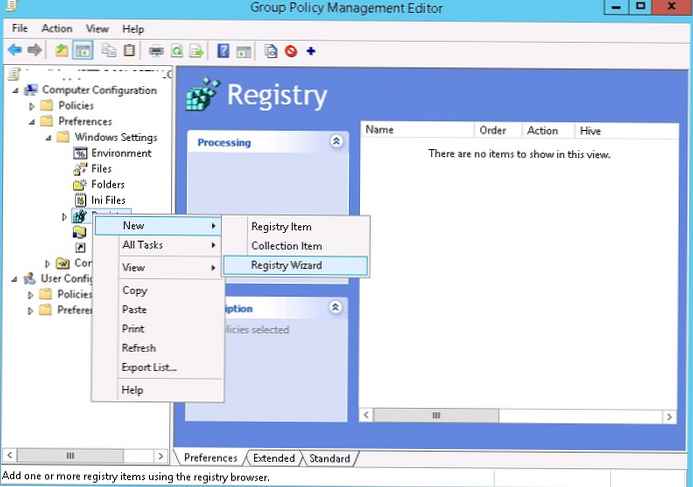

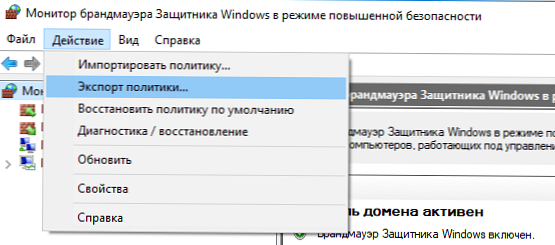

Naravno, postupak stvaranja pravila za Windows vatrozid je vrlo mukotrpan i dugotrajan zadatak (ali rezultat je vrijedan toga). Da biste pojednostavili zadatak, možete iskoristiti mogućnost uvoza i izvoza postavki vatrozida Windows. Da biste to učinili, samo trebate konfigurirati pravila lokalnog vatrozida na redovnoj radnoj stanici. Zatim idite na korijen dodatka vatrozida (Monitor zaštitnog zida Windows Defender u naprednoj sigurnosti) i odaberite Akcija -> Izvozna politika.

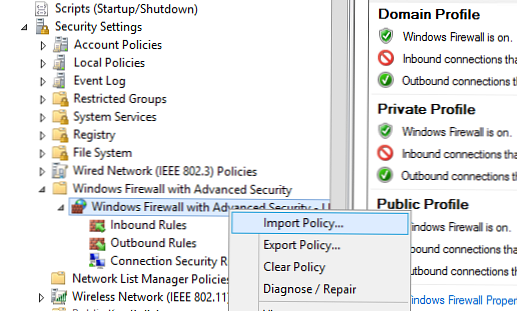

Pravilo se prenosi u WFW datoteku, koja se može uvesti u uređivač upravljanja grupnim politikama odabirom Uvozna politika i odrediti put do wfw datoteke (trenutne postavke bit će prebrisane).

Pravila domena i lokalnog vatrozida

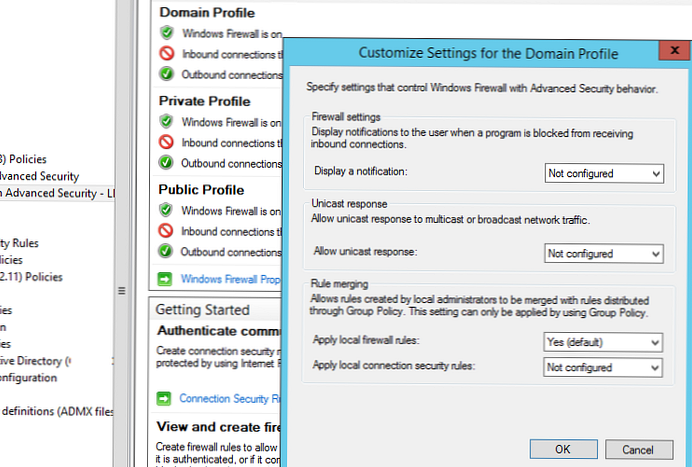

Ovisno o tome želite li lokalnim administratorima omogućiti izradu vlastitih pravila vatrozida na svojim računalima, a ta se trebaju kombinirati s pravilima dobivenim korištenjem grupnih pravila. u grupnim pravilima možete odabrati način kombiniranja pravila. Otvorite svojstva pravila i obratite pozornost na postavke u odjeljku Spajanje pravila. Prema zadanim postavkama omogućeno je spajanje pravila. Možete prisiliti lokalnog administratora da stvori vlastita pravila vatrozida: u parametru Primijenite lokalna pravila vatrozida odabrati Da (zadano).

Nekoliko savjeta za upravljanje vatrozidom sustava Windows putem GPO-a

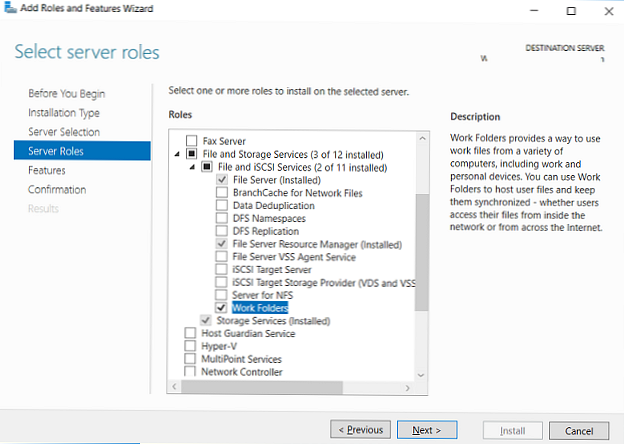

Naravno, za poslužitelje i radne stanice trebate izraditi zasebna pravila za upravljanje pravilima vatrozida (za svaku skupinu identičnih poslužitelja možda ćete morati izraditi vlastita pravila ovisno o njihovoj ulozi). tj Pravila vatrozida za regulator domene, poslužitelj razmjene pošte i SQL poslužitelj razlikuju se.

Koje ćete portove morati otvoriti za određenu uslugu, potrebno je pogledati u dokumentaciji na web-mjestu programera. Proces je prilično mukotrpan i na prvi pogled kompliciran. Ali postupno je sasvim realno doći do korisne Windows konfiguracije vatrozida, koja omogućava samo odobrene veze i blokira sve ostalo. Iz iskustva želim napomenuti da na Microsoftovom softveru prilično brzo možete pronaći popis korištenih TCP / UDP priključaka.