U verziji Active Directory koja je uvedena u Windows Server 2000, možete stvoriti samo jedno pravilo lozinke po domeni. Ovo je pravilo konfigurirano kao dio zadanih zadanih pravila domene. U slučaju da administrator dodijeli novi GPO s različitim postavkama zaporke na OU-u, klijentovi CSE-ovi (klijentova proširenja) ignorirali su takva pravila. Naravno, takav pristup nije uvijek prikladan, a da bi zaobišli takvo ograničenje administratori su morali poduzeti razne trikove (podređene domene i šume, filtre itd.), Što je stvorilo dodatne poteškoće.

U ovom ćemo članku pokazati kako konfigurirati i upravljati detaljnim pravilima upravljanja zaporkama na temelju Windows Server 2012 R2..

sadržaj:

- Fino precizna pravila o lozinkama

- Konfigurirajte precizno definirane lozinke za pravila na Windows Server 2012 R2

- Konfigurirajte precizno definiranu lozinku s PowerShell-om

Fino precizna pravila o lozinkama

U sustavu Windows Server 2008 programeri su dodali novu zasebnu GPO opciju za upravljanje postavkama zaporki dobro-zrnati lozinka politika (FGPP - detaljna / zasebna pravila zaštite lozinkom). Fino precizna pravila o lozinkama omogućavaju administratoru da stvori mnoštvo posebnih pravila upravljanja lozinkom u jednoj domeni (lozinka postavke politika - PSO) koji definiraju zahtjeve za zaporkom (duljina, složenost, povijest) i zaključavanje računa. PSO pravila mogu se dodijeliti određenim korisnicima ili skupinama, ali ne i Active Directory kontejnerima (OU). Nadalje, ako je PSO pravilo vezano za korisnika, postavke politike lozinke iz zadane politike GPO-a na njega se više ne primjenjuju..

Na primjer, pomoću FGPP-a možete nametnuti veće zahtjeve na duljinu i složenost lozinke za administracijske račune, račune usluga ili korisnike koji imaju vanjski pristup resursima domene (putem VPN-a ili DirectAccess-a).

Osnovni zahtjevi za upotrebu više pravila FGPP lozinke u domeni:

- Windows Server 2008 ili viša funkcionalna razina domena

- pravila o zaporkama mogu se dodijeliti korisnicima ili globalnim sigurnosnim skupinama

- FGPP pravila primjenjuju se u cijelosti (nemoguće je opisati dio postavki u GPO-u, a dio u FGPP-u)

Glavni nedostatak inovacije u sustavu Windows Server 2008 jest nedostatak prikladnih alata za upravljanje politikom zaporki koji bi se mogli konfigurirati samo s uslužnim programima niske razine za rad s AD-om, na primjer ADSIEdit, ldp.exe, LDIFDE.exe.

Konfigurirajte precizno definirane lozinke za pravila na Windows Server 2012 R2

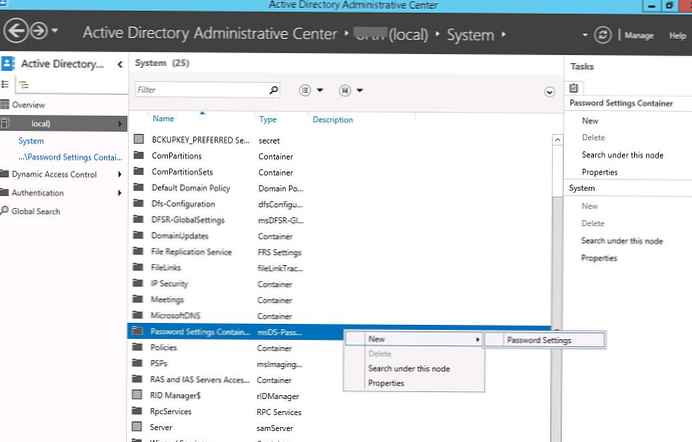

U sustavu Windows Server 2012 u konzoli ADAC (Centar za administraciju aktivnog direktorija) novo grafičko sučelje za upravljanje pravilima o zaporkama Fino-detaljno definirane lozinke. U ovom primjeru pokazujemo kako dodijeliti zasebnu politiku zaporke grupi domena domena admini.

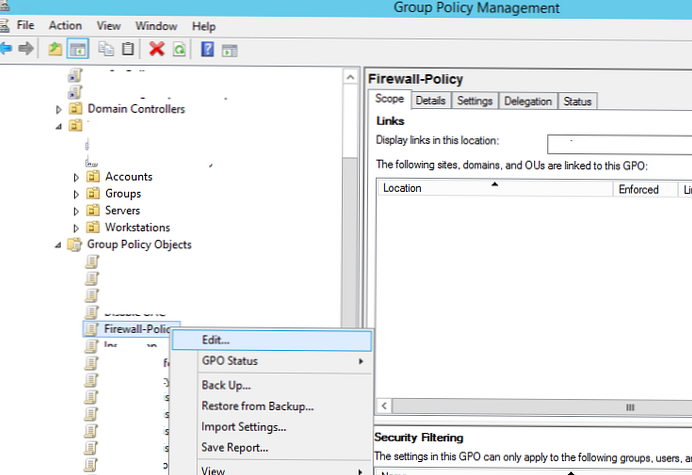

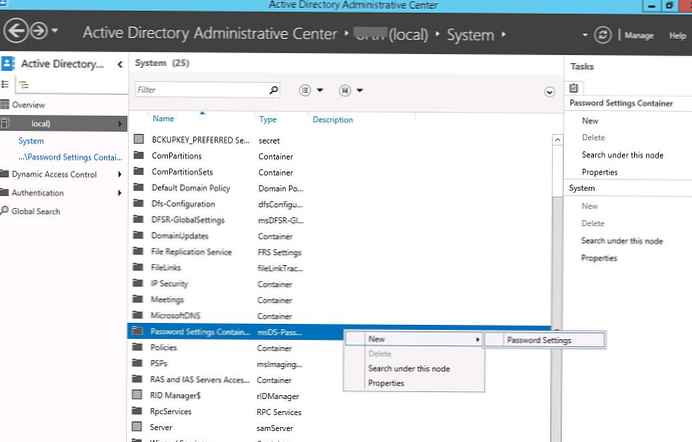

Dakle, na kontroleru domene s administratorskim pravima pokrenite konzolu ADAC (Active Directory Administrative Center), prebacite se na prikaz stabla i proširite spremnik sistem. Pronađite kontejner lozinka postavke kontejner, kliknite ga desnim klikom i odaberite novi -> lozinka postavke

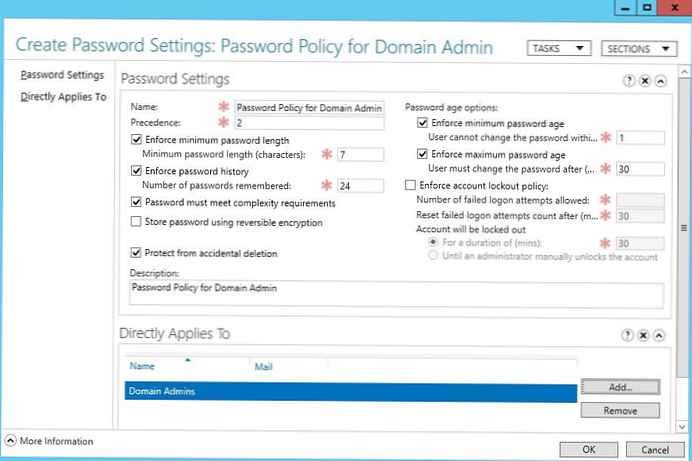

U prozoru koji se otvori navedite naziv politike lozinke (u našem primjeru Politika lozinke za Administrator domena) i postavite njene postavke. Sva su polja standardna: minimalna duljina i složenost lozinke, broj pohranjenih lozinki u povijesti, mogućnosti blokiranja kada se lozinka unese pogrešno, itd. Primjetite atribut prednost. Ovaj atribut određuje prioritet ove politike zaporki. Ako se na objekt primijeni nekoliko FGPP pravila, na objekt će se primijeniti politika s nižom vrijednošću u polju Precedence..

primjedba.

- Ako korisnik ima dva pravila s istim vrijednostima prednosti, primijenit će se pravilo s nižim GUID-om..

- Ako je korisniku dodijeljeno nekoliko pravila, od kojih jedno djeluje putem sigurnosne grupe AD, a drugo izravno na račun, tada će se primijeniti pravila dodijeljena računu.

Zatim u odjeljku Izravno se odnosi na morate dodati grupe / korisnike na kojima bi politika trebala djelovati (u ovom primjeru Administrator domena). Spremi politiku.

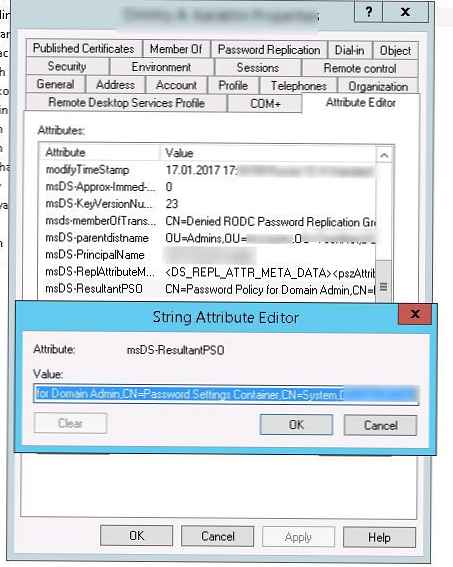

Od sada će se ova pravila o lozinkama primjenjivati na sve članove grupe Administrator domena. Pokrenite konzolu Active Directory korisnika i računala (s instaliranom opcijom Napredne značajke) i otvorite svojstva bilo kojeg korisnika iz grupe Administrator domena. Idite na karticu Uređivač atributa i na polju filter odaberite opciju konstruiran.

Pronađite atribut korisnika MSDS-ResultantPSO. Ovaj atribut označava korisničku lozinku FGPP (CN = Pravila lozinke za Administrator domena, CN = Sadržaj postavki lozinke, CN = Sustav, DC = winitpro, DC = ru).

Također možete dobiti važeće PSO politike za korisnika koji koriste dsget:

Također možete dobiti važeće PSO politike za korisnika koji koriste dsget:

dsget user "CN = Dmitriy, OU = Admins, DC = winitpro, DC = hr" -effectivepso

Konfigurirajte precizno definiranu lozinku s PowerShell-om

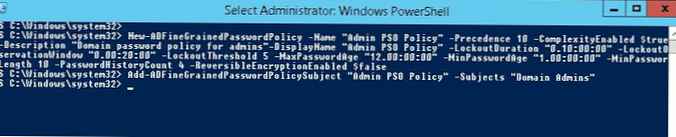

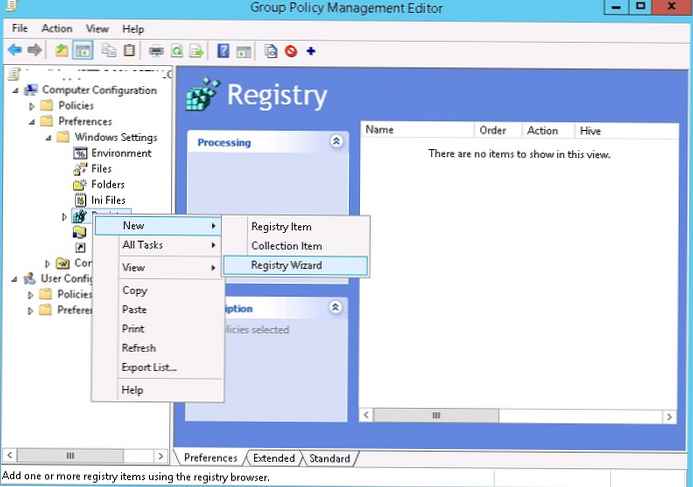

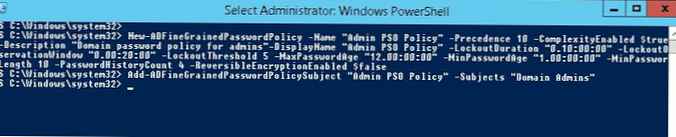

U sustavu Windows Server 2012 R2, PSO politike mogu se kreirati i dodijeliti korisnicima koji koriste PowerShell:

Izradite pravilo:

New-ADFineGrainedPasswordPolicy -Name „Admin PSO Policy“ -Precedence 10 -ComplexityEnabled $ true -Napišite „Politika lozinke domene za administratore“ -DisplayName „Admin PSO Policy“ -LockoutDuration „0.10: 00: 00“ -LockoutObservationWindow „0.00“ "-LockoutThreshold 5 -MaxPasswordAge" 12.00: 00: 00 "-MinPasswordAge" 1.00: 00: 00 "-MinPasswordLength 10 -PasswordHistoryCount 4 -ReversebleEncryptionEnabled $ false

Dodijelite pravilo korisničkoj grupi:

Add-ADFineGrainedPasswordPolicySubject "Admin PSO politika" - subjekti "Domain Admins"