FCNTL (NT LAN Manager) prilično je stari Microsoftov protokol za provjeru autentičnosti koji se pojavio u Windows NT-u. Iako je Microsoft uveo sigurniji protokol provjere autentičnosti Kerberos još u Windows 2000, NTLM (uglavnom NTLMv2) još uvijek se široko koristi za provjeru autentičnosti u Windows mrežama. U ovom ćemo članku razmotriti značajke procesa onemogućivanja protokola NTLMv1 i NTLMv2 i prelaska na Kerberos u domeni Active Directory.

Glavni problem NTLMv1 - slaba enkripcija, pohranjivanje hash-a lozinke u RAM-u u LSA usluzi, koju mogu izdvojiti različiti alati (poput mimikatz) i koristiti hash za daljnje napade, nedostatak međusobne provjere autentičnosti klijenta i poslužitelja, zbog čega su napadi presretanja podataka i neovlašteni pristup mrežnim resursima sasvim stvarni (alate kao što su Responder mogu presresti NTLM podatke koji se prenose putem mreže i koristiti ih za pristup mrežnim resursima) i niz drugih ranjivosti.

Neki od ovih nedostataka ispravljeni su u novijoj verziji. NTLMv2, koji koristi više algoritama kriptografske enkripcije i može spriječiti popularne napade na NTLM. Počevši od Windows 7 / Windows Server 2008 R2, upotreba NTLMv1 i LM za autorizaciju je prema zadanim postavkama isključena.

sadržaj:

- Prijelaz na NTLMv2

- Revizija događaja NTLM provjere autentičnosti u domeni

- Onemogućavanje NTLM-a u domeni Active Directory

Prijelaz na NTLMv2

Ako razmišljate o potpuno napuštanju NTLM-a u svojoj domeni, najprije se morate uvjeriti da ne koristite njegovu ranjivu verziju, NTLMv1. Vaša mreža vjerojatno ima nekoliko naslijeđenih uređaja ili usluga koji i dalje koriste NTLMv1 provjeru autentičnosti umjesto NTLMv2 (ili Kerberos). Stoga, prije nego što pribjegnete njegovom potpunom zatvaranju, pročitajte odjeljak ovog članka o reviziji događaja autorizacije pomoću NTLM-a.

Potencijalni problemi prilikom onemogućavanja NTLMv1 mogu biti s malim proizvodima otvorenog koda, raznim starim modelima mrežnih skenera (koji se skladno skeniraju u mrežne mape), nekim NAS uređajima i ostalom zastarjelom opremom, softverom i OS-om..Prije svega, administrator domene mora osigurati da je zabranjeno koristiti NTLM ili LM za autorizaciju u svojoj mreži kao u nekim slučajevima napadač može koristiti posebne zahtjeve da dobije odgovor na NTLM / LM zahtjev.

Vrsta provjere autentičnosti može se postaviti pomoću domene (ili lokalnog) pravila. Otvorite konzolu za upravljanje pravilima domene i uredite zadana pravila domene. Idite na odjeljak Konfiguracije računala -> Politike -> Postavke sustava Windows -> Sigurnosne postavke -> Lokalne politike -> Sigurnosne mogućnosti i pronađite politiku

Mrežna sigurnost: Razina provjere autentičnosti LAN Managera (Sigurnost mreže: Razina provjere autentičnosti LAN Managera).

U postavkama pravila nalazi se 6 opcija:

- Pošaljite LM i NTLM odgovore;

- Slanje LM i NTLM odgovora - koristite sigurnost NTLMv2 sesije ako se dogovara;

- Pošalji samo NTLM odgovor;

- Pošalji samo odgovor NTLMv2;

- Pošalji samo NTLMv2 odgovor. Odbiti LM;

- Pošalji samo NTLMv2 odgovor. Odbijte LM i NTLM.

Pravila za korištenje NTLM provjere autentičnosti su raspoređena u sve većem redoslijedu sigurnosti. Zadana postavka za Windows 7 i novije verzije je Pošalji samo NTLMv2 odgovor (Pošaljite samo NTLMv2 odgovor). S ovom postavkom, klijentska računala koriste NTLMv2 provjeru autentičnosti, ali kontroleri domena prihvaćaju LM, NTLM i NTLMv2 zahtjeve.

NTLMv2 može se koristiti ako Kerberos protokol nije radio i za neke operacije (na primjer, za upravljanje lokalnim računima i grupama na računalima domena) ili u radnim skupinama.Vrijednost pravila možete promijeniti u sigurniju 6 opciju - "Pošalji samo NTLMv2 odgovor. Odbijte LM i NTLM”. Prema ovom pravilu, kontroleri domena također će odbiti LM i NTLM zahtjeve..

Također možete onemogućiti NTLMv1 putem registra. Za to u grani

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Lsa treba stvoriti DWORD parametar pod nazivom LMCompatibilityLevel i vrijednost od 0 do 5. Vrijednost 5 odgovara vrijednosti politike "Pošaljite samo NTLMv2 odgovor. Odbijajte LM i NTLM".

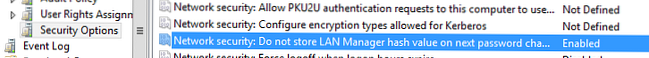

U istom odjeljku GPO osigurajte da imate omogućena pravila Sigurnost mreže: Neka pohranjivanje vrijednosti hash-a Lan Manager kod sljedeće promjene lozinke (Mrežna sigurnost: Ne pohranjujte hash vrijednosti LAN Managera sljedeći put kada promijenite lozinku). Ovo je pravilo omogućeno prema zadanim postavkama počevši s sustavom Windows Vista / Windows Server 2008 i sprječava stvaranje LM hash-a.

Ne zaboravite primijeniti ovo pravilo za kontrolere domena..

Ako ste uvjereni da ne koristite NTLMv1, možete nastaviti i pokušati napustiti NTLMv2. NTLMv2, iako sigurniji protokol provjere autentičnosti, još uvijek značajno gubi Kerberos u pogledu sigurnosti (iako NTLMv2 ima manje ranjivosti od prve verzije protokola, još uvijek postoje mogućnosti presretanja i ponovne uporabe podataka i ne postoji međusobna provjera autentičnosti).

Glavni rizik onemogućivanja NTLM-a je moguća uporaba zastarjelih ili pogrešno konfiguriranih aplikacija na domeni koje i dalje mogu upotrebljavati NTLM provjeru autentičnosti, a morat ćete ih ažurirati ili konfigurirati na poseban način da biste se prebacili na Kerberos.

Revizija događaja NTLM provjere autentičnosti u domeni

Prije nego što potpuno onemogućite NTLM u domeni i prebacite se na Kerberos, preporučljivo je provjeriti da u domeni nema preostalih aplikacija koje zahtijevaju i koriste NTLM provjeru autentičnosti.

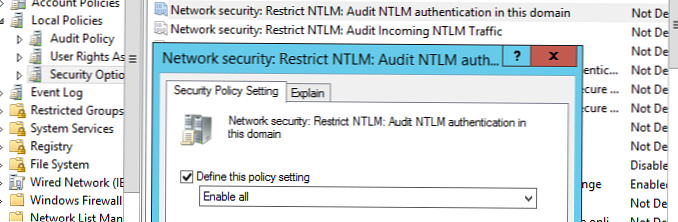

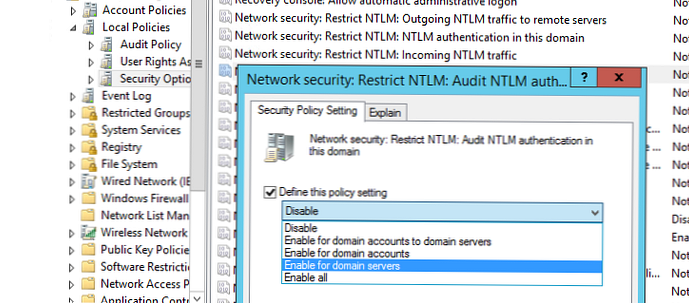

Za praćenje računa i aplikacija koje koriste NTLM provjeru identiteta, možete omogućiti revizijske politike na svim računalima koja koriste GPO. U odjeljku Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Lokalna pravila -> Sigurnosne opcije, pronađite i omogućite pravila Mrežna sigurnost: Ograniči NTLM: Revidirajte NTLM provjeru autentičnosti u ovoj domeni, postavljanje njegove vrijednosti na Omogući sve.

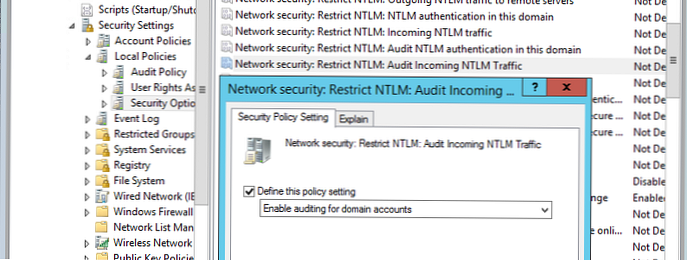

Omogućite pravila na isti način. Mrežna sigurnost: Ograničite NTLM: Revizija dolaznog NTLM prometa, postavljanje njegove vrijednosti na Omogući reviziju za račune domene.

Nakon uključivanja ovih pravila, događaji koji koriste provjeru autentičnosti NTLM bilježe se u zapisnik događaja Event Viewer u odjeljku Dnevnici aplikacija i usluga -> Microsoft -> Windows -> NTLM.

Možete analizirati događaje na svakom poslužitelju ili prikupiti sve događaje u središnjem Dnevniku događaja.

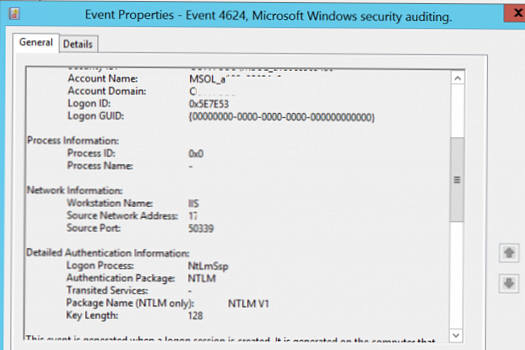

Trebate prikupiti događaje sa sustava Microsoft-Windows-Security-Auditing s ID-om događaja 4624 - Račun je uspješno prijavljen. Obratite pažnju na informacije u odjeljku "Detaljne informacije o autentifikaciji”. Ako je u redu Paket za provjeru autentičnosti nepoznat FCNTL, tada je NTLM protokol korišten za provjeru autentičnosti ovog korisnika.

Sada obratite pozornost na značenje Naziv paketa (samo NTLM). Trebao bi navesti koji se protokol (LM, NTLMv1 ili NTLMv2) koristio za provjeru autentičnosti. Na ovaj način morate identificirati sve poslužitelje / aplikacije koji koriste naslijeđeni protokol.

Na primjer, za pretraživanje svih događaja provjere autentičnosti za NTLMv1 na svim kontrolerima domena možete koristiti sljedeću skriptu PowerShell:

$ ADDCs = Get-ADDomainController -filter * -Server winitpro.ru

$ Now = Datum-datum

$ Jučer = $ sada.Dodaj (-1)

$ NewOutputFile = "c: \ ps \ Događaji \ $ ($ jučer.ToString ('yyyyMMdd')) _ AD_NTLMv1_events.log"

funkcija GetEvents ($ DC)

Host pisanja "Prijava pretraživanja" $ DC.HostName

$ Events = Get-EventLog "Sigurnost" - Nakon $ Jučer.Date -Pred $ Now.Date -ComputerName $ DC.HostName -Message "* V1 *" -stancija 4624

foreach ($ događaj u $ događajima)

Host pisanja $ DC.HostName $ Event.EventID $ Event.TimeGenerated

Out-File -FilePath $ NewOutputFile -InputObject "$ ($ Event.EventID), $ ($ Event.MachineName), $ ($ Event.TimeGenerated), $ ($ Event.ReplacementStrings), ($ Event.message)" - Dodavanje

foreach ($ DC u $ ADDC) GetEvents ($ DC)

Nakon što pronađete korisnike i aplikacije koji koriste NTLM u vašoj domeni, pokušajte ih prebaciti na Kerberos (možda pomoću SPN-a). Neke aplikacije trebaju biti konfigurirane da bi Kerberos autorizacija radila (pogledajte Kerberos autorizaciju u IIS-u, koristeći Kerberos autorizaciju u preglednicima). Iz osobnog iskustva: čak i stvarno veliki komercijalni proizvodi ponekad još nisu prešli s upotrebe NTLM-a na Kerberos, neki proizvodi zahtijevaju ažuriranje ili promjene konfiguracije. Sve se svodi na utvrđivanje aplikacija koje koriste NTLM provjeru autentičnosti, a sada imate način kako shvatiti ovaj softver i uređaje.

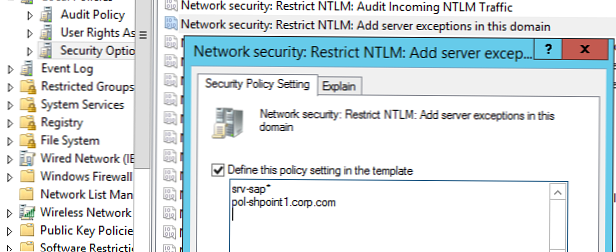

Za autorizaciju u Kerberosu, trebate koristiti naziv DNS poslužitelja, a ne IP adresu. Ako prilikom povezivanja s resursima navedete IP adresu, koristi se NTLM provjera autentičnosti.Oni programi koji se ne mogu prebaciti na upotrebu NTLM mogu se dodati iznimkama, omogućujući im upotrebu NTLM provjere autentičnosti, čak i ako je onemogućen na razini domene. Za to se koristi politika. Sigurnost mreže: Ograniči NTLM: Dodajte iznimke poslužitelja za NTLM provjeru autentičnosti na ovoj domeni. Nazivi poslužitelja za provjeru autentičnosti na kojima se NTLM može koristiti za provjeru autentičnosti moraju se dodati popisu izuzetaka (naravno, idealno je da ovaj popis izuzetaka bude prazan). Možete koristiti zamjenski znak *.

Onemogućavanje NTLM-a u domeni Active Directory

Da biste provjerili kako autentifikacija funkcionira u raznim aplikacijama na domeni bez upotrebe NTLM-a, možete dodati potrebne korisničke račune grupi domena

Zaštićeni korisnici (grupa je dostupna počevši od Windows Server 2012 R2), čiji se članovi mogu ovjeriti samo Kerberos protokolom (NTLM, Digest Authentication ili CredSSP se ne može koristiti). Tako možete provjeriti autentifikaciju Kerberos korisnika u raznim aplikacijama.

Sada možete potpuno onemogućiti NTLM u domeni pomoću Grupnih pravila Mrežna sigurnost: Ograničite NTLM: NTLM provjeru autentičnosti na ovoj domeni.

U ovom je pravilniku dostupno 5 opcija:

- Onemogući: pravilo je onemogućeno (dozvoljena je provjera autentičnosti NTLM u domeni);

- Odbijanje za račune domena na poslužiteljima domena: kontroleri domena zabranjuju pokušaje provjere autentifikacije NTLM za sve poslužitelje pod računima domene, vraća se pogreška "NTLM je blokiran";

- Odbijanje za račune domene: kontrolori domene zabranjuju pokušaje provjere autentifikacije NTLM za sve račune domene, vraća se pogreška "NTLM je blokiran";

- Zabrani za poslužitelje domena: Zahtjevi za NTLM provjeru autentičnosti za sve poslužitelje su odbijeni;

- Odbaci sve: kontroleri domena blokiraju sve NTLM zahtjeve za sve poslužitelje i račune.

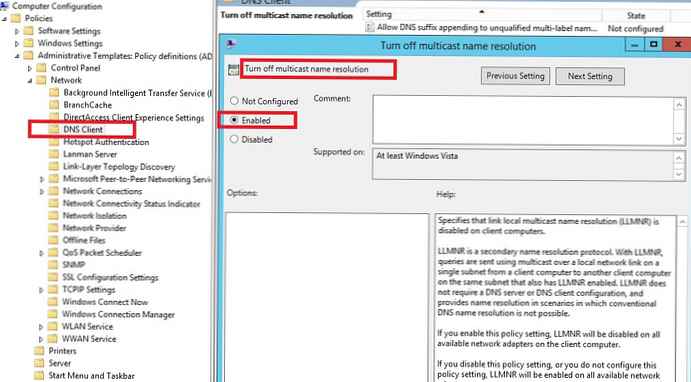

Za daljnje odvajanje zaštite u AD-u, preporučujem vam da pročitate članke "Zaštita od preuzimanja lozinke iz memorije pomoću A la Mimikatz Utilities", "Zaštita administrativnih računa", Onemogućavanje LLMNR-a i NetBIOS-a preko TCP / IP-a.