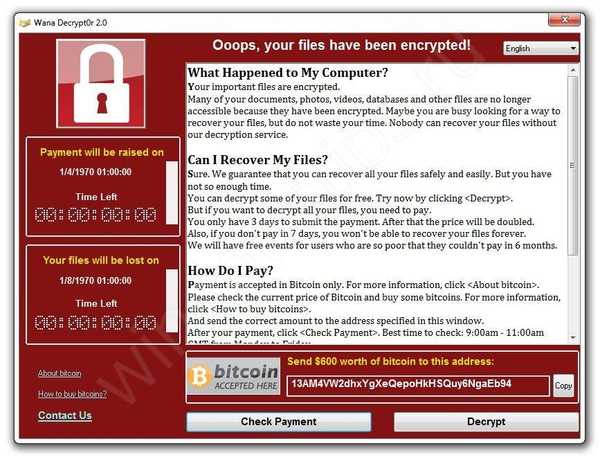

Epidemija virusa koji šifriraju korisničke datoteke i potom iznuđuje novac od korisnika već je postala globalna. Jedan od prvih bio je virus WannaCry u 2017. godini. Tada su se pojavili njegovi klonovi i modifikacije. Što ako vaše kuge utječu ove kuge? Malo je vjerojatno da će uspjeti dešifrirati datoteke, čak i nakon plaćanja otkupnine. Ostaje zaobići zaobilazno rješenje:

- vratiti podatke iz sigurnosnih kopija

- izdvajanje datoteka iz prepiske e-pošte, traženje kontakata i informacija u različitim glasnicima

Postoje li softverska rješenja za rješavanje problema? Na primjer, što Microsoft može ponuditi? Odgovor: Ništa.

Najistinitija stvar u ovoj situaciji je vraćanje baze podataka SQL Server iz posljednje sigurnosne kopije. Ali što ako se server ne može vratiti iz sigurnosne kopije? Što učiniti ako sigurnosnu kopiju također šifrira virus ransomware?

Ransomware virus bug

Virusi se šire zbog različitih pogrešaka u programima, operativnim sustavima i društvenim inženjeringom. Ali sami virusi su programi i imaju greške i skrivenu ranjivost. Kakvu ranjivost ili ranjivost imaju virusi ransomware? Virus mora brzo šifrirati maksimalni broj datoteka. Uz male datoteke, kao što su Excel, Word, PowerPoint, Project, AutoCAD, CorelDRAW i druge podatkovne datoteke, proces šifriranja je užasno brz. Odmah nakon zaraze stotine i tisuće datoteka su šifrirane. Ali što se događa ako virus naiđe na veliku datoteku, na primjer, FoxPro ili Microsoft Access bazu? U takvim slučajevima virus obično kriptira početak datoteke i pređe na sljedeću datoteku koju pronađe u mapi ili pokraj diska.

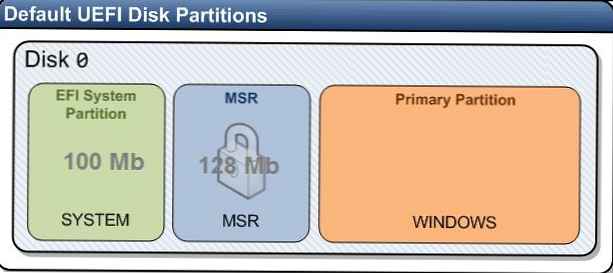

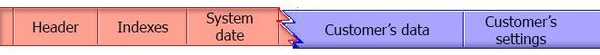

Ova nijansa korisnicima daje malo nade. Microsoft SQL Server pohranjuje podatke u datoteke s MDF i NDF ekstenzijama. Veličina ovih datoteka obično je impresivna: gigabajti i terabajti. Posebno za njihovo pohranjivanje koriste se velike diskove za pohranu podataka, obično temeljene na RAID kontroleru. Na početku svake takve datoteke je malo zaglavlje, zatim slijede velike količine servisnih informacija za brzi rad s podacima, servisne informacije za opisivanje korisničkih podataka i tako dalje..

U većini slučajeva virus šifrira većinu servisnih podataka u MDF i NDF datotekama. I zapravo stranice s podacima u datoteci ostaju nešifrirane.

Neizravni oporavak podataka SQL Servera

Ako postoje podaci, kako ih onda pročitati? Kako sastaviti sve stranice i blokove podataka ako informacije o uslugama više nisu dostupne zbog virusa? Škakljivi alati potrebni za rješavanje ne-trivijalnog zadatka.

Stoga je sljedeći korak traženje alata (uslužni, uslužni ili drugi alat) koji može analizirati podatke u MDF i NDF datotekama. To može učiniti uslužni program za oporavak za oštećene baze podataka Microsoft SQL Server. Oni rješavaju slične probleme pod istim početnim uvjetima, kada dio datoteke baze podataka nedostaje ili je iskrivljen..

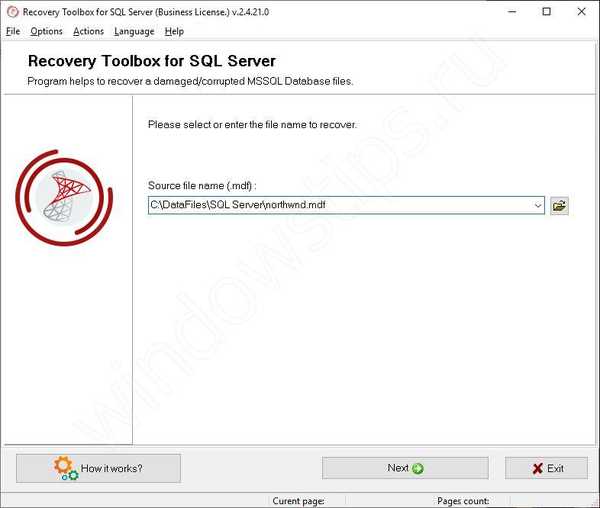

Najpristupačniji i najjednostavniji alat za ove svrhe je Recovery Toolbox za SQL Server (https://sql.recoverytoolbox.com/en/). Recovery Toolbox za SQL Server razvijen je prije više od 10 godina i vraća podatke od prvih verzija Microsoftovog SQL Servera (6.5, 7.0, 2000) do najnovijih (2017, 2019).

Kako oporaviti bazu podataka SQL Server nakon virusa ransomware

Budući da je Recovery Toolbox za SQL Server razvijen samo s jednom svrhom (oporavak oštećenih baza podataka Microsoft SQL Server), u njemu su barem postavke. Alat se izrađuje u obliku pomoćnika korak po korak, a u svakoj fazi korisnik izvršava jednostavne radnje:

- Odaberite šifriranu MDF datoteku

- Odaberite metodu i mjesto za spremanje oporavljenih podataka

- Odaberite podatke koje želite spremiti

- Započnite oporavak podataka i izradu sigurnosnih kopija

U početnom stadiju uslužni program duže vrijeme čita i analizira šifriranu bazu podataka SQL Server. To je najvažnija faza u programu. Što je veća veličina izvorne datoteke i što su složeniji podaci u njoj, program se u ovoj fazi duže odvija. Na datotekama veličine 1-5Tb, ovisno o dostupnosti moćnog poslužitelja, program može raditi do 1 dan.

Sve što je obnovljeno, prikupljeno u dijelovima sa stranica sa podacima šifrirane MDF datoteke, korisniku će se pružiti u obliku prikladnih tablica i popisa unutar Recovery Toolbox za SQL Server. Korisnik može pregledavati stranice s podacima, tablicama, korisnički definiranim funkcijama i postupcima..

Ako je šifrirana MDF datoteka uspješno analizirana, popisi i tablice na 2. stranici programa neće biti prazni. Inače, nećete imati što pogledati i u tom slučaju nema potrebe za plaćanjem, jer je DEMO verzija Recovery Toolbox za SQL Server apsolutno besplatna.

Ako je analiza šifrirane datoteke bila uspješna, trebali biste odabrati kako spremiti podatke:

- kao SQL skripte u mnogim zasebnim datotekama

- izvesti podatke u novu Microsoft SQL Server bazu podataka

Pažnja: prilikom vraćanja baze podataka SQL Server nakon virusa ransomware postoji mogućnost gubitka dijela podataka, pa može doći do ugrožavanja integriteta podataka. I kao rezultat, primarni i inozemni ključevi najvjerojatnije neće raditi. To će se otkriti u fazi izvršavanja SQL skripti s primarnim ključevima i / ili stranim ključevima nakon što su podaci već uveženi u bazu podataka. Skripte s primarnim i / ili stranim ključevima neće se izvršiti niti će se izvoditi s greškama.

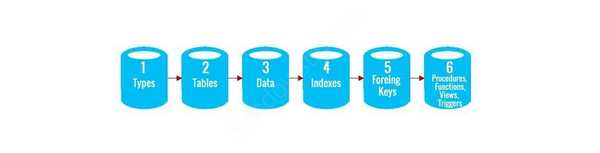

Slijed izvođenja SQL skripti prilikom izvoza podataka u novu bazu podataka:

Ovaj slijed skripti predstavljen je u Install.bat datoteci koju Recovery Toolbox za SQL Server sprema u mapu sa svim ostalim SQL skriptama. Samo pokrenite ovu datoteku za izvršenje s potrebnim parametrima (ime poslužitelja, naziv baze podataka, korisničko ime i lozinka) u naredbenom retku. Možda ćete trebati pokrenuti ovu skriptu nekoliko puta tako da se podaci uvoze u bazu podataka najpotpunije..

Kako oporaviti Microsoft SQL Server bazu podataka nakon ransomwarea

Ako je vaša baza podataka SQL Servera kriptirana ransomware virusom, možete pokušati vratiti podatke bez plaćanja. Da biste to učinili, morate:

- Vratite podatke iz sigurnosne kopije

- Izdvojite podatke iz .MDF / .NDF datoteka pomoću Recovery Toolbox za SQL Server kao SQL skripte

- Uvoz podataka iz SQL skripti u novu bazu podataka SQL Server

Dobar dan!