Uvijek uživam u korištenju naredbe subst. Prikladno je. I za stare programe i za, primjerice, "skraćivanje" puta do mrežnih mapa. Korisnici često stvaraju staze takve duljine kojih se samo pitate.

I nisam očekivao da je ovdje raketa Microsofta.

U čemu se to izražava. I činjenica da sada postoje dvije vrste sjednica s kojima možete raditi: standardna i takozvana, povišena (kada se program pokreće u ime administratora)

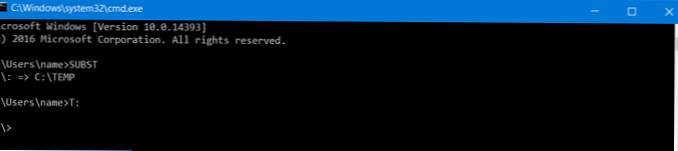

I to se događa. U standardnoj sesiji stvorite (zamijenite) mapu s slovom pogona

Ovako

PODJELA T: C: \ TEMP

Što se ispostavilo?

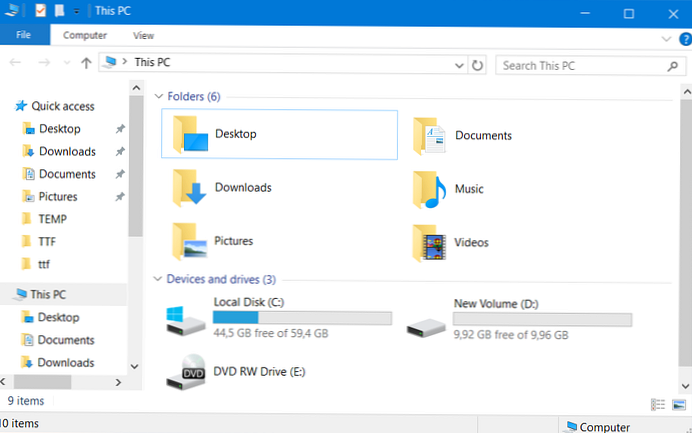

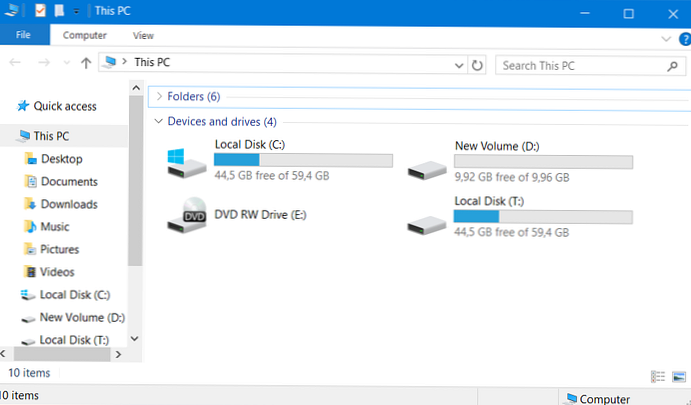

Iz standardne naredbene linije - vidljiv je "novi" disk

I u Windows Exploreru je također vidljivo

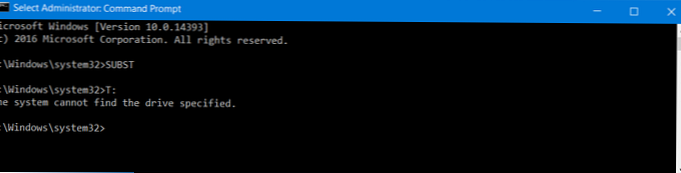

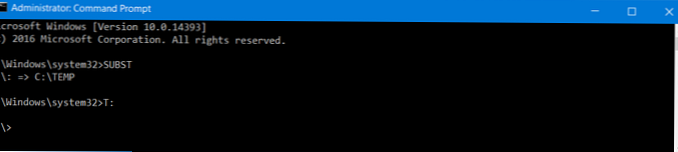

Sada pokrenite uzdignuti naredbeni prompt i Ups! I nema pogona T, kao da nisu učinili ništa

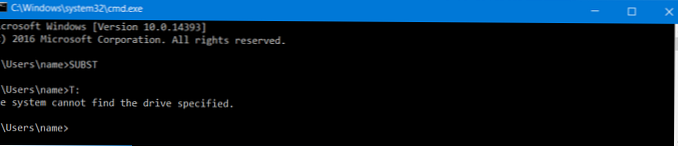

Može li učiniti suprotno? Pokrenite SUBST u povišenoj sesiji?

Pokušavamo - djeluje

Pokrećemo Windows Explorer i ... ne postoji takvo slovo

Pokrećemo standardnu naredbenu liniju ... opet ne

Ne nalikuje ni na što? Ali podsjetilo me. Na isti način, mrežne kuglice povezane naredbom NET USE su "nevidljive" kako je opisano u članku https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

I došlo je rješenje. Eto, teoretski bi i trebalo biti, pomislila sam. Slijedilo je nekoliko sati i eksperimenata, i evo što se događa. Nema standardnog izlaza. Ne postoje preporuke. Ali štake se mogu zabiti.

Dakle, kako bi.

1. metoda: Microsoftov "Metoda"

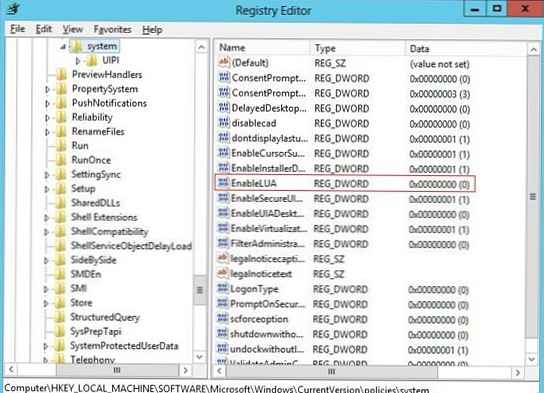

Microsoftova "metoda" ono je što sam nazvao ovim rješenjem. Sastoji se od prijedloga ... Onemogući UAC!

Pa, samo drolja, nisu se usudili za sigurnost, ali djeluje 🙂

O tome možete čitati na TechNetu - https://social.technet.microsoft.com/wiki/contents/articles/13953.windows-server-2012-deactivating-uac.aspx

Ili jednostavno:

- Onemogućite UAC putem upravljačke ploče

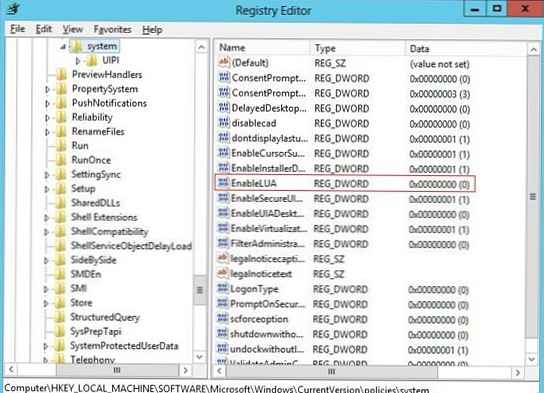

- Promijenite ključnu vrijednost s "1" u "0"

"HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ politike \ sustav"REGEDIT4

[HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System] "EnableLUA" = dword: 00000000

- Ponovno pokrenite OS

Provjereno - djeluje.

2. metoda: špijunirana u mreži

Jedna je od mogućnosti koja se pojavila s mrežom. Pokrenite SUBST dva puta. U jednostavnim i uzvišenim sjednicama

Provjereno - djeluje.

Metoda 3: "Ciljevi za izum lukavosti"

Ova metoda je moja. Podsjeća na staru šalu "I mi smo uklonili krajnike. Autogeni. Kroz anus"

U čemu je poanta. Ne upotrebljava se SUBST, ali NET USE

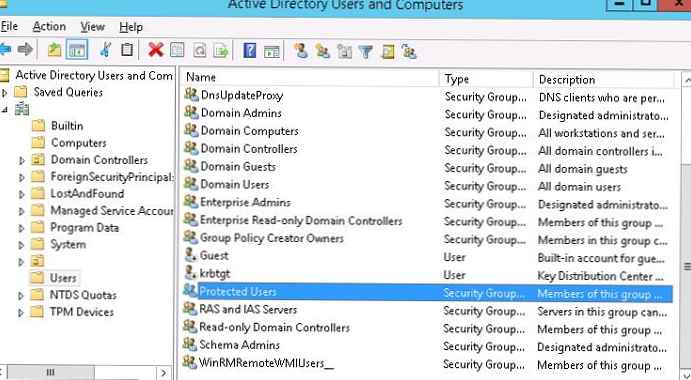

- Dijelimo željenu mapu na istom računalu

- Povezujemo ga kao mrežni pogon s naredbom NET USE

- Ne zaboravite dodati ključ u registar iz članka https://winitpro.ru/index.php/2015/03/11/nework-disk-access-from-elevated-programs/

- Uživajte u životu.

Provjereno - djeluje

4. metoda: špijunirano na internetu (itpro)

Vozimo „škrgu“ u registru

reg dodaj "HKLM \ SYSTEM \ CurrentControlSet \ Control \ Session Manager \ DOS Devices" / v Z: / t REG_SZ / d "\ ?? \C: \ Ime imenika"/ ž

gdje

- Z: - slovo pogona koje trebate

- C: \ DirectoryName -pack koji vam treba, respektivno

primjedbe:

- Ova naredba prelazi samo s povišene (započeto u ime administratora) sesije

- Ne zaboravite ponovno pokrenuti sustav.

Provjereno - djeluje. Disk se pojavljuje u sustavu, kao nakon naredbe SUBST, s jedinom razlikom da je vidljiv iz svih sesija

I iz Windows Explorera

Na koju ćete se metodu usredotočiti.