tehnologija evidencija o upravljanim uslugama (Računi za upravljane usluge - MSA) prvi je put predstavljen u sustavu Windows Server 2008 R2 i osmišljen je za automatsko upravljanje (promjenom) zaporki za servisne (uslužne) račune. Korištenjem mehanizma Upravljani računi servisa možete značajno smanjiti rizik od ugrožavanja sistemskih računa pod kojima se pokreću sistemske usluge (nije tajna da postoji veliki broj alata koji mogu izvući lokalne korisničke lozinke iz LSASS-a).

Za MSA račune stvara se lozinka od 240 znakova, od čega su polovica slova engleskog jezika, druga polovica znakovi usluge. Lozinka za takav račun automatski se mijenja (prema zadanim postavkama svakih 30 dana) i ne pohranjuje se u lokalni sustav

Glavni nedostatak MSA je mogućnost korištenja takvih servisnih zapisa na samo jednom računalu. To znači da računi MSA usluga ne mogu raditi s klasteriranim i NLB uslugama (web farmama) koji se pokreću na više poslužitelja istovremeno i koriste isti račun i lozinku..

Da bi se riješio taj nedostatak, Microsoft je u sustavu Windows Server 2012 dodao funkcionalnost računa grupnih usluga (gMSA - Grupni računi za usluge upravljanja). Takvi se računi mogu istovremeno koristiti na nekoliko poslužitelja tako da sve instance usluge koriste isti račun, na primjer, u usluzi uravnoteženja opterećenja (NLB), klaster uslugama itd..

GMSA zahtjevi:

Da biste iskoristili mogućnosti gMSA, infrastruktura mora ispunjavati sljedeće zahtjeve:

- Razina sheme AD - Windows Server 2012 (kako je ažurirati opisano je ovdje).

- Upravljač domene Windows Server 2012 (i noviji) s Microsoftovom uslugom distribucije ključeva - ovo je usluga odgovorna za generiranje lozinki

- PowerShell modul za upravljanje Active Directoryom

- Kao klijenti mogu se koristiti Windows Server 2012/2012 R2 i Windows 8 / 8.1

- Usluga koja koristi gMSA mora biti kompatibilna s ovom vrstom računa (mora biti navedena u dokumentaciji). Trenutno je podrška za gMSA: SQL Server 2008 R2 SP1, 2012; IIS; AD LDS; Razmjena 2010/2013

Izradite KDS tipku

Prije nego što počnete stvarati gMSA račun, morate izvesti jednokratnu operaciju kako biste stvorili KDS ključ (KDS ključ ključa). Da biste to učinili, pokrenite naredbu na kontroleru domene s administratorskim pravima (Microsoft Usluge distribucije ključeva moraju biti instalirane i omogućene):

Add-KdsRootKey -EffectiveImmediate

U tom će se slučaju ključ stvoriti i biti dostupan nakon 10 sati po dovršetku replikacije.

vijeće. U testnom okruženju možete koristiti naredbu za neposrednu upotrebu:Add-KdsRootKey -EffectiveTime ((datum-datum) .addhours (-10))

Provjerite je li ključ KDS-a root kreiran uspješno:

Get-KdsRootKey

Izradite gMSA račun

Stvorite novi gMSA račun pomoću naredbe:

New-ADServiceAccount -name gmsa1 -DNSHostName dc1.winitpro.ru -PrincipalsAllowedToRetrieveManagedPassword "gmsa1Group"

gdje, gmsa1 - naziv gMSA računa za stvaranje

dc1.winitpro.ru - Naziv DNS poslužitelja

gmsa1Group - Grupa aktivnog imenika, koja uključuje sve sustave koji će koristiti ovaj grupni račun (grupa mora biti prethodno kreirana)

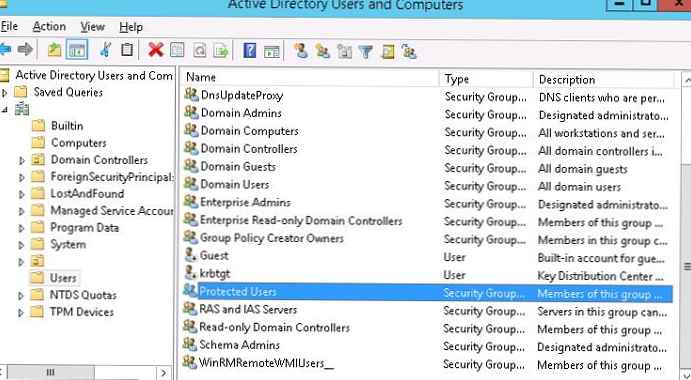

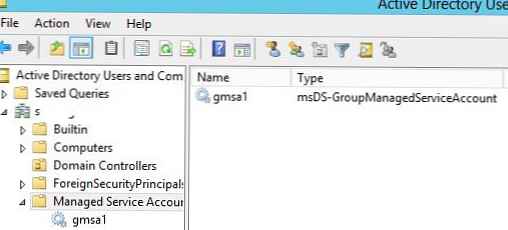

Nakon izvršenja naredbe, potrebno je otvoriti konzolu ADUC (Active Directory Users and Computers) i provjeriti je li u spremniku (OU) Računi za usluge upravljanja pojavio se savjetodavni račun (po zadanom ovaj spremnik nije prikazan, da biste ga vidjeli, morate otići na izbornik pogled opcija za omogućavanje snap Napredne značajke)

Instalirajte gMSA na poslužitelj

Spojite Powershell modul da biste podržali Active Directory okruženje:

Dodavanje-WindowsFeature RSAT-AD-PowerShell

Zatim trebamo instalirati upravljani račun na poslužitelje na kojima će se koristiti (s tog računa ubuduće će se pokrenuti određena usluga). Prije svega, morate provjeriti je li ovom poslužitelju dopušteno primanje lozinke gMSA računa iz Active Directorya. Da bi to učinio, njegov račun mora biti u grupi domena koja je navedena tokom izrade (u našem slučaju gmsa1Group). Instalirajte unos gmsa1 na ovaj poslužitelj:

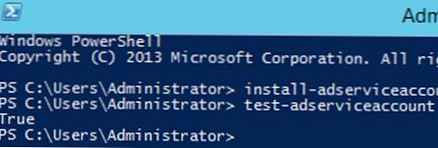

Instalirajte-ADServiceAccount -Identity gmsa1

Možete provjeriti je li račun grupe usluga ispravno instaliran na ovaj način (za Windows PowerShell 4.0):

Test-ADServiceAccount gmsa1

Ako naredba vrati True - sve je ispravno konfigurirano.

Nadalje, u svojstvima usluge naznačujemo da će se pokrenuti pod gMSA računom. Da biste to učinili, na kartici Prijavite se treba odabrati Ovaj račun i navesti naziv računa usluge. Simbol $ mora biti naveden na kraju imena, lozinka nije potrebna. Nakon spremanja promjena, uslugu je potrebno ponovo pokrenuti.

Račun usluge automatski će biti dodijeljen Prijava kao prava usluge.

Fino podešavanje gMSA

Učestalost promjene lozinke može se promijeniti (zadano 30 dana):

Set-ADServiceAccount gmsa1-ManagedPasswordIntervalInDays 60

GMSA račun se također može koristiti u zadacima planera. Suptilna nijansa je da se zadatak može konfigurirati samo kroz PowerShell.

$ action = Novo-ScheduledTaskAction "c: \ script \ backup.cmd" $ okret = Novo-ScheduledTaskTrigger -At 21:00 -Daily $ glavnih = Novo-ScheduledTaskPrincipal -UserID winitpro \ gmsa1 $ -LogonType PasswordRegister-ScheduledTask BackupD-BackupDask BackupD radnja -Trigger $ okidač -Pripadni $ princip

Argument "-LogonType lozinka" znači da će lozinka za ovaj gMSA račun biti primljena od kontrolera domene.

primjedba. GMSA račun mora biti odobren "Prijavite se kao skupni posao"