Nastavljamo niz članaka o metodama suzbijanja kriptografskih virusa. Prošli smo put pogledali jednostavnu metodu proaktivne zaštite od ransomwarea na datotečnim poslužiteljima koji koriste FSRM. Danas ćemo govoriti o načinu oporavka podataka koji vam omogućava bezbolno vraćanje datoteka u slučajevima kada je virus već probio i šifrirao dokumente na računalu korisnika.

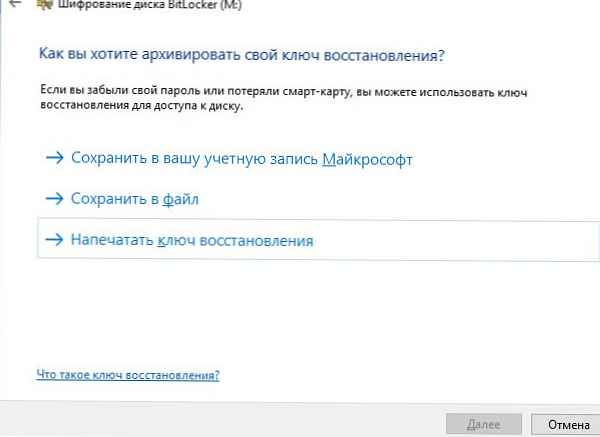

Najlakši način za vraćanje izvornih podataka nakon šifriranja dokumenata trojanskim šifrerom je vraćanje podataka iz sigurnosne kopije. A ako se centralizirano sigurnosno kopiranje podataka na poslužiteljima i dalje može organizirati, tada je sigurnosno kopiranje podataka s računala korisnika mnogo teže. Srećom, Windows već ima ugrađeni mehanizam za izradu sigurnosnih kopija. - kopije u sjeni, stvorio Volume Shadow Copy Service (VSS).

Kako biste mogli vratiti stare verzije datoteka s VSS snimaka, moraju biti ispunjeni sljedeći uvjeti:

- VSS mora biti omogućen za zaštićene količine

- mora postojati dovoljno slobodnog prostora na disku za pohranu slika (najmanje 10-20%)

- korisnik ne bi trebao imati lokalna administratorska prava na svom računalu (većina modernih enkriptora koji rade s administratorskim pravima brišu sve dostupne VSS snimke), a zaštita kontrole korisničkih računa (UAC) omogućena

Razmislite o mehanizmu za centralizirano upravljanje pravilima snimka u okruženju domene Active Directory kako bi se omogućio oporavak podataka nakon napada virusa enkriptora.

sadržaj:

- Omogućivanje VSS na računalima koja koriste GPO

- Kopiranje vshadow.exe na računala računala koja koriste GPO

- PowerShell skripta za izradu snimaka u sjeni svih svezaka

- Zadatak rasporeda za stvaranje VSS snimaka

- Vratite izvorne podatke iz sjene kopije volumena

- zaključak

Omogućivanje VSS na računalima koja koriste GPO

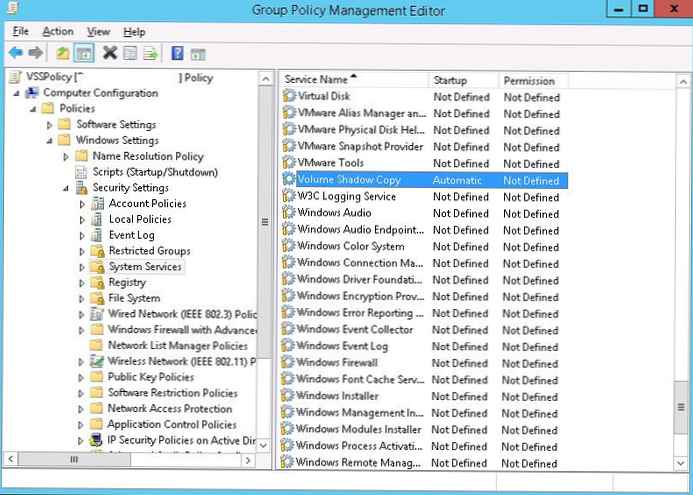

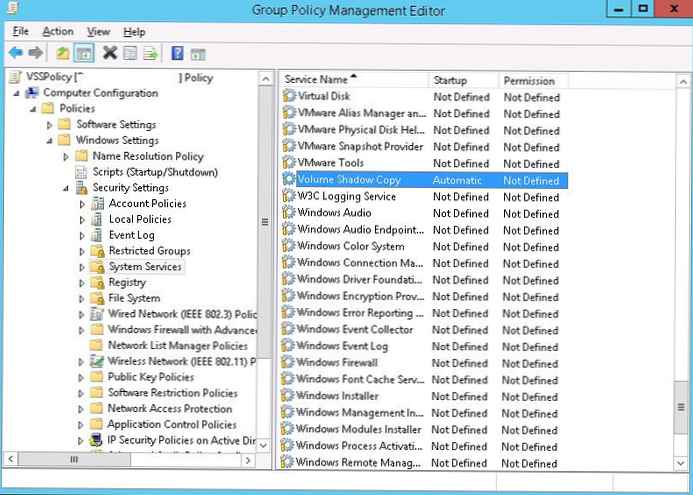

Prije svega, stvorit ćemo grupnu politiku koja bi uključivala uslugu Volume Shadow Copy Service (VSS) na računalima korisnika. Da biste to učinili, u konzoli GPMC.MSC stvorite novi GPO pod nazivom VSSPolicy i dodijeliti ga OU-u s računalima korisnika.

Prebacimo se na način uređivanja GPO-a. Zatim u odjeljku računalo configuration->Windows Postavke>sigurnosti Postavke>sistem usluga na popisu usluga koje trebate pronaći uslugu volumen sjena kopija i odredite vrstu pokretanja za to automatski.

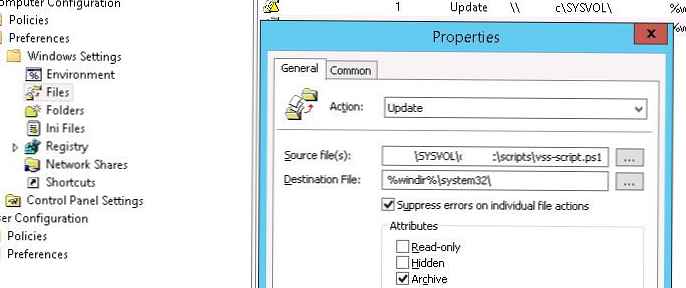

Kopiranje vshadow.exe na računala računala koja koriste GPO

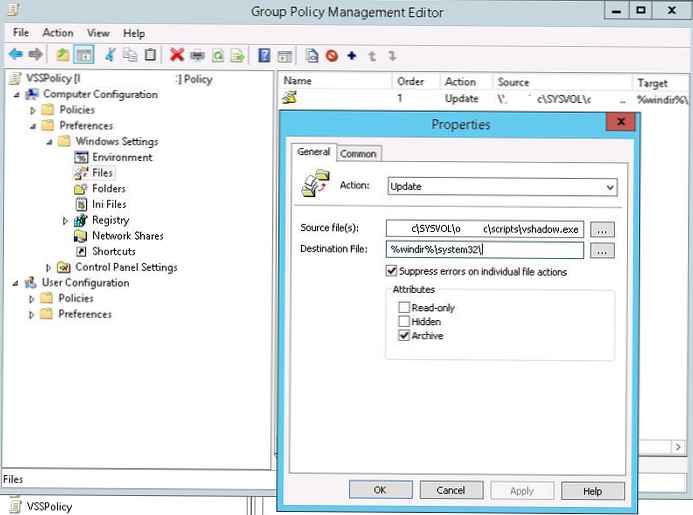

Za stvaranje i upravljanje sjenovitim kopijama na osobnim računalima potreban nam je uslužni program vshadow.exe iz Windows SDK-a. U ovom ćemo primjeru koristiti vshadow iz SDK-a za Windows 7 x64 (u mom slučaju je ispravno funkcionirao i za Windows 7 i za Windows 10 x64). Kopirajte datoteku vshadow.exe u direktorij% windir% \ system32 na svim računalima pomoću GPP-a.

vijeće. Datoteka vshadow.exe možete preuzeti s ove veze: vshadow-7 × 64.zipTo možete učiniti u odjeljku s politikama Konfiguracija računala -> Postavke -> Postavke sustava Windows -> Datoteke stvoriti novo pravilo koje kopira vshadow.exe datoteku iz mape \\domain.loc \ SYSVOL \domain.loc \ scriptpts \ (datoteka se prije mora ovdje kopirati) u katalog % windir% \ system32 \ vshadow.exe (morate odrediti naziv datoteke u odredišnom mjestu). Ovo pravilo možete konfigurirati da radi samo jednom (primijenite jedanput i ne prijavite se ponovo).

PowerShell skripta za izradu snimaka u sjeni svih svezaka

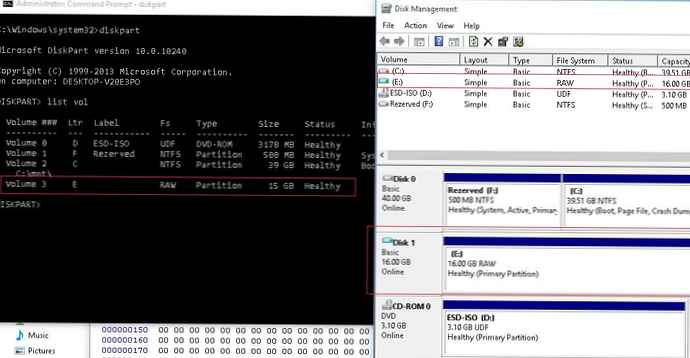

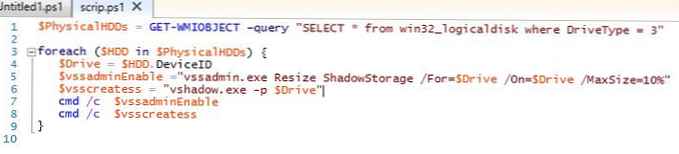

Zatim nam treba skripta koja bi odredila popis diskova u sustavu, omogućila snimanje u sjeni za sve i stvorila novi VSS snimak. Imam sljedeću skriptu:

$ HDDs = GET-WMIOBJECT - upit "SELECT * iz win32_logicaldisk gdje je DriveType = 3"

foreach ($ HDD u $ HDD-ovima)

$ Pogon = $ HDD.DeviceID

$ vssadminEnable = "vssadmin.exe Promijenite veličinu ShadowStorage / For = $ Drive / Uključeno = $ Drive / MaxSize = 10%"

$ vsscreatess = "vshadow.exe -p $ pogon"

cmd / c $ vssadminEnable

cmd / c $ vsscreatess

Prvi izraz omogućuje vam pronalaženje svih diskova u sustavu, a zatim za svaki disk uslužni program vshadow aktivira sjene kopije, koje bi trebale zauzeti ne više od 10% prostora i stvoriti novu kopiju.

Prvi izraz omogućuje vam pronalaženje svih diskova u sustavu, a zatim za svaki disk uslužni program vshadow aktivira sjene kopije, koje bi trebale zauzeti ne više od 10% prostora i stvoriti novu kopiju.

Ova skripta bit će spremljena u datoteku VSS-skripta.PS1 i kopirati na računala korisnika putem GPO-a.

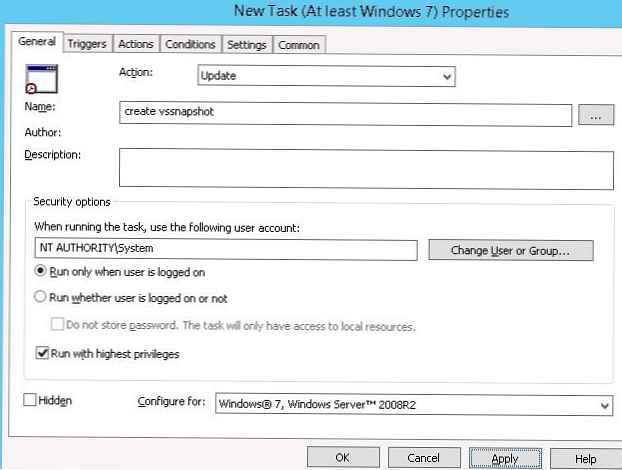

Zadatak rasporeda za stvaranje VSS snimaka

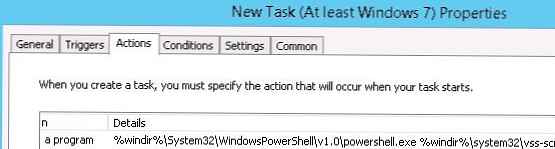

Posljednje što preostaje je stvoriti zadatak planera na svim računalima koji bi redovito pokretao PowerShell skriptu vss-script.ps1 i stvorio novi snimak vss diska. Najlakši način za stvaranje takvog zadatka je putem GPP-a. Za to, u odjeljku računalo Konfiguracija -> Postavke -> planiran zadaci stvorite novi zadatak planera (Novi-> Planirani zadatak (najmanje Windows 7) s nazivom: stvoriti vssnapshot, koja teče kao NT AUTORITET \sistem s povišenim pravima.

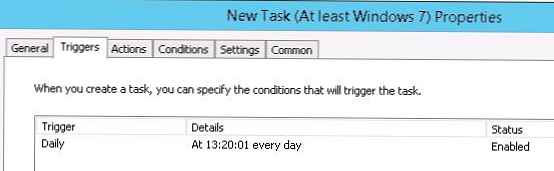

Recimo da zadatak treba započeti svaki dan u vrijeme ručka u 13:20 (ovdje morate samostalno razmisliti o potrebnoj učestalosti stvaranja slika).

Recimo da zadatak treba započeti svaki dan u vrijeme ručka u 13:20 (ovdje morate samostalno razmisliti o potrebnoj učestalosti stvaranja slika).

Pokrenite skriptu:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

Pokrenite skriptu:% windir% \ System32 \ WindowsPowerShell \ v1.0 \ powershell.exe

s argumentom% windir% \ system32 \ vss-script.ps1

vijeće. Također je potrebno predvidjeti stvaranje tjednog zadatka kako bi planer izbrisao stare snimke VSS-a. Da biste to učinili, stvorite novi zadatak za planer koji izvodi skriptu sličnu prvoj, ali s linijama:

$ vssadminDeleteOld = "vshadow.exe -do =% $ Pogon"

cmd / c $ vssadminDeleteOld

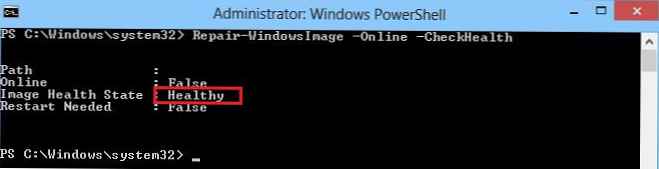

Vratite izvorne podatke iz sjene kopije volumena

U slučaju da je šifrir ipak stigao na korisničko računalo i obavio svoj prljavi posao, nakon što ga je iskorijenio iz sustava, administrator može vratiti korisničke dokumente iz posljednjeg snimka..

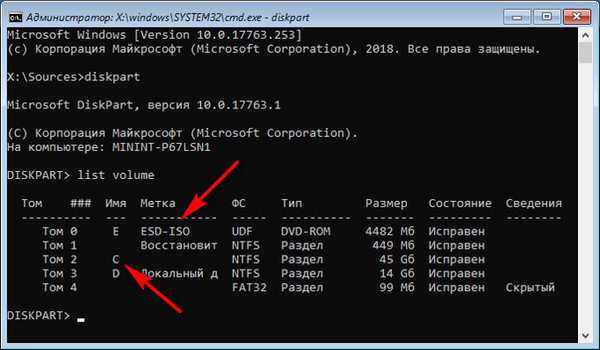

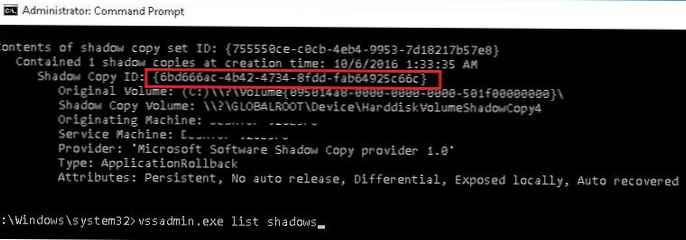

Popis svih dostupnih snimaka može se prikazati naredbom:

sjene lista vssadmin.exe

U našem primjeru, posljednji snimak snimljen je 6.10.2016 1:33:35 i sadrži Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

U našem primjeru, posljednji snimak snimljen je 6.10.2016 1:33:35 i sadrži Shadow Copy ID = 6bd666ac-4b42-4734-8fdd-fab64925c66c.

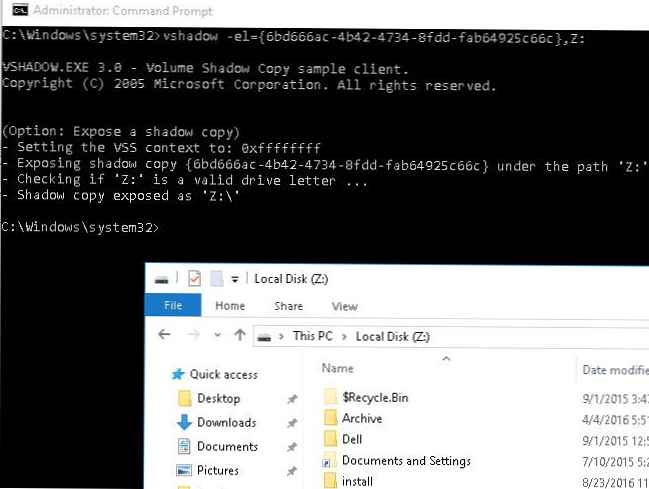

Snimljeni rezultat za čitanje postavljamo kao poseban sistemski pogon prema njegovom ID-u:

vshadow -el = 6bd666ac-4b42-4734-8fdd-fab64925c66c, Z:

Sada pomoću File Explorera ili bilo kojeg upravitelja datoteka kopirajte izvorne datoteke s pogona Z: koji je sadržaj snimljenog spojenog diska..

Sada pomoću File Explorera ili bilo kojeg upravitelja datoteka kopirajte izvorne datoteke s pogona Z: koji je sadržaj snimljenog spojenog diska..

Da biste otkopčali disk snimkom:

mountvol Z: \ / D

zaključak

Naravno, sjene kopije VSS nisu metoda borbe protiv kriptografskih virusa i ne poništavaju integrirani pristup osiguravanju mreže od virusa (antivirusi, blokiranje pokretanja izvršnih datoteka pomoću SRP ili AppLocker politika, filtera ugleda SmartScreen itd.). Međutim, jednostavnost i dostupnost mehanizma sjena kopija svezaka, po mom mišljenju, velika je prednost ove jednostavne metode vraćanja šifriranih podataka, što je vrlo vjerojatno da će biti korisno u slučaju infekcije koja prodire na korisničko računalo.