U ovom ćemo članku potražiti način upravljanja lozinkama lokalnog administratora na računalima domena pomoću službenog Microsoftovog uslužnog programa - ZUP-ova (Lokalno rješenje administratorske lozinke).

Pitanje upravljanja ugrađenim računima na računalima domene jedan je od najvažnijih sigurnosnih aspekata koji zahtijeva pažnju administratora sustava. Naravno, ne biste trebali dopustiti upotrebu istih lozinki lokalnih administratora na svim računalima. Postoji mnogo pristupa organiziranju upravljanja računima lokalnih administratora u domeni: počevši od njihovog potpunog prekida veze (nije baš zgodno), do upravljanja njima putem skripti za prijavu grupnih pravila i stvaranja vlastitih sustava za upravljanje ugrađenim računima i njihovim lozinkama.

Prije su se grupna proširenja pravila (GPP-ovi) često koristila za promjenu lozinki lokalnih administratora na računalima domena, međutim, u njima je pronađena ozbiljna ranjivost koja je omogućila bilo kojem korisniku da dešifrira lozinku pohranjenu u tekstualnoj datoteci u imeniku Sysvol na kontrolerima domena (o tome smo detaljno su govorili u članku Zašto se lozinke ne smiju postavljati putem postavki grupnih pravila). U svibnju 2014. Microsoft je objavio sigurnosno ažuriranje (MS14-025 - KB 2962486) koje u potpunosti onemogućuje mogućnost postavljanja lokalne korisničke lozinke putem GPP-a.

sadržaj:

- LAPS Utility - Lozinka lokalnog administratora

- Priprema sheme aktivnog imenika za implementaciju LAPS-a

- Postavljanje prava u AD za atribute LAPS

- Davanje prava na pregled lozinke LAPS

- Konfiguriranje pravila grupe LAPS

- Instalirajte LAPS na klijentskim računalima putem GPO-a

- Upotreba alata LAPS za prikaz lozinke administratora

LAPS Utility - Lozinka lokalnog administratora

Važno je. Prije toga se zvao LAPS AdmPwd, no 2015. godine Microsoft je najavio LAPS, premještajući ga iz odjeljka skripte treće strane na službeno podržano rješenje.korisnost ZUP-ova (Local administrator lozinka otopina) omogućava centralizirano upravljanje lozinkama administratora na svim računalima na domeni i pohranjuje podatke o lozinki i datumu njezine promjene izravno u računalne objekte u Active Directoryu.

LAPS funkcionalnost temelji se na korištenju posebne GPO funkcionalnosti koja se temelji grupa politika klijent strana nastavak (CSE) i mali je modul koji se instalira na radne stanice. Ovo GPO proširenje koristi se za generiranje jedinstvene lozinke lokalnog administratora (SID - 500) na svakom računalu domene. Lozinka administratora automatski se mijenja zadanom učestalošću (prema zadanim postavkama svakih 30 dana). Vrijednost trenutne lozinke pohranjuje se u povjerljivi atribut računarskog računa u Active Directoryu, a pristup prikazu atributa reguliran je od strane AD sigurnosnih grupa.

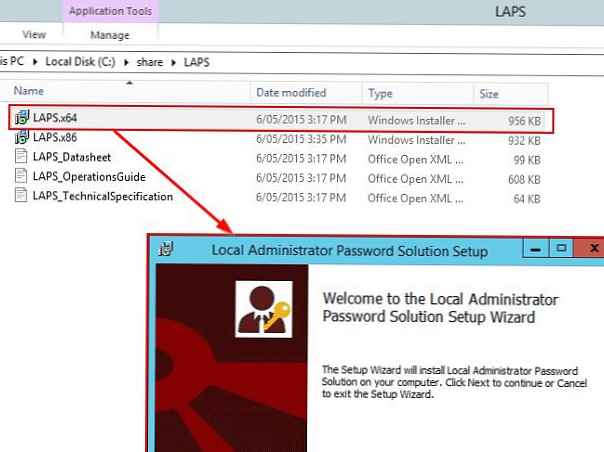

LAPS i njegovu dokumentaciju možete preuzeti sa ove stranice: https://www.microsoft.com/en-us/download/details.aspx?id=46899

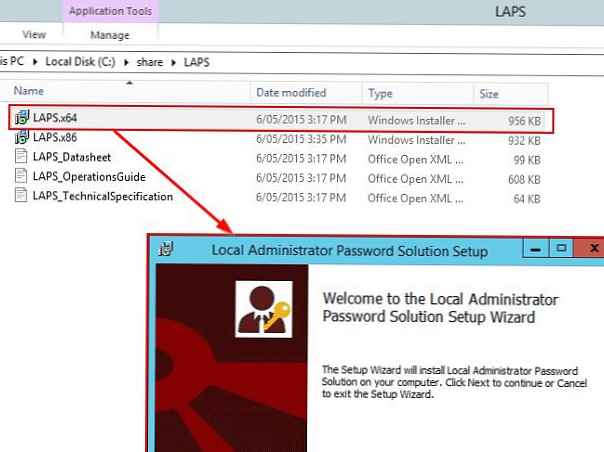

LAPS distribucija dostupna je u dvije verzije msi instalacijskih datoteka: za 32 (ZUP-ova.x86.msi) i 64 (ZUP-ova.x64.msi) bitni sustavi.

LAPS arhitektura se sastoji od 2 dijela. Upravljački modul instaliran je na računalu administratora, a klijentski je dio instaliran na poslužiteljima i osobnim računalima, na kojima morate redovito mijenjati lozinku lokalnog administratora.

vijeće. Prije implementacije LAPS-a u produktivnu domenu, preporučujemo da je isprobate u testnom okruženju kao U najmanju ruku potrebno je proširenje sheme AD (nepovratno).

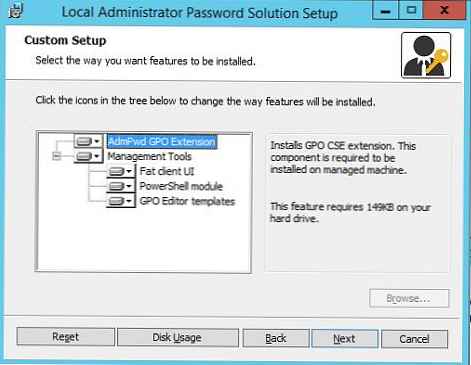

Pokrenite datoteku uslužnog programa MSI na računalu administratora, odaberite sve komponente koje ćete instalirati (potreban je najmanje .Net Framework 4.0 - Kako saznati koje su verzije .Net instalirane). Paket se sastoji od dva dijela:

- AdmPwd GPO proširenje -Izvršni dio LAPS, koji je instaliran na klijentskim računalima i generira, sprema lozinku u domeni u skladu s konfiguriranim pravilima;

- i upravljačke komponente LAPS (Alati za upravljanje):

- Korisničko sučelje masnog klijenta - uslužni program za gledanje lozinke administratora;

- PowerShell modul - PowerShell modul za upravljanje LAPS-om;

- Predlošci GPO uređivača - administrativni predlošci za uređivača grupnih politika.

Instalacija LAPS-a što je jednostavnija i ne bi trebala uzrokovati probleme..

Instalacija LAPS-a što je jednostavnija i ne bi trebala uzrokovati probleme..

Priprema sheme aktivnog imenika za implementaciju LAPS-a

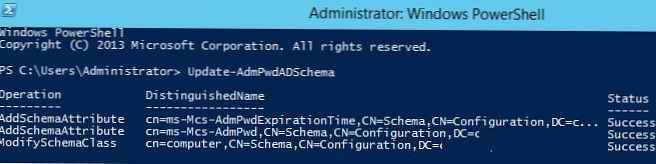

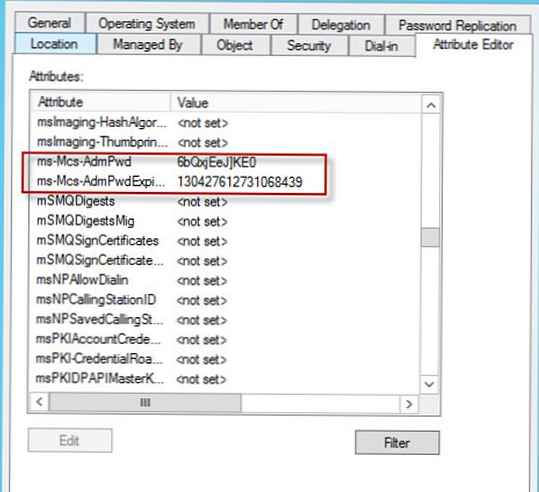

Prije primjene LAPS-a morate proširiti shemu Active Directory kojoj će se dodati dva nova atributa za objekte računalnog tipa..

- ms-MCS-AdmPwd- atribut sadrži lozinku lokalnog administratora u jasnom tekstu;

- ms-MCS-AdmPwdExpirationTime - pohranjuje datum isteka lozinke na računalo.

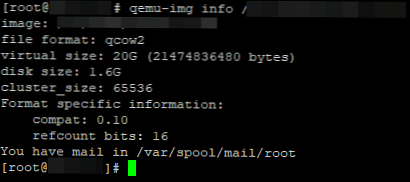

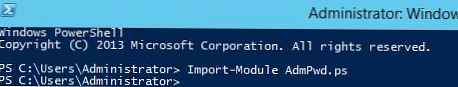

Da biste proširili shemu, morate otvoriti PowerShell konzolu, uvoziti modul Admpwd.ps:

Uvozni modul AdmPwd.ps

Proširite shemu Active Directory (potrebna su vam shema administratorska prava):

Update-AdmPwdADSchema

Kao rezultat toga, dva nova atributa bit će dodana klasi „Računalo“.

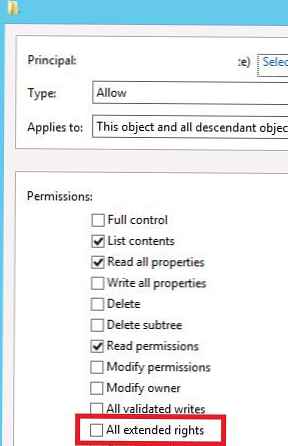

Postavljanje prava u AD za atribute LAPS

LAPS pohranjuje lozinku lokalnog administratora u atribut Active Directory ms-MCS-AdmPwd jasnim tekstom, pristup atributu je ograničen mehanizmom AD povjerljivih atributa (podržan od Windows 2003). Atribut ms-MCS-AdmPwd u kojem je lozinka pohranjena može čitati bilo tko s dopuštenjem "sve produžen prava”. Korisnici i grupe s ovim dopuštenjem mogu čitati sve povjerljive AD atribute, uključujući ms-MCS-AdmPwd. jer ne želimo da nitko osim administratora domene (ili HelpDesk usluga) ima pravo pregledavanja lozinki za računala, moramo ograničiti popis grupa s dozvolama za čitanje na ove atribute.

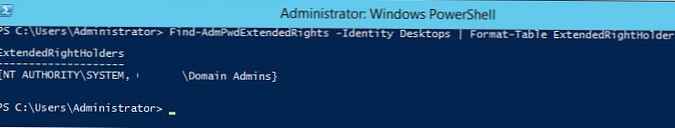

Pomoću cmdleta Find-AdmPwdExtendedRights možete dobiti popis računa i grupa koje imaju to pravo na određeni OU. Provjerite tko ima slična OU dopuštenja s nazivom Računala:

Find-AdmPwdExtendedRights - Desktop tablice | Format-Table ExtendedRightHolders

Kao što vidite, samo grupa ima pravo čitati povjerljive atribute domena admini.

Kao što vidite, samo grupa ima pravo čitati povjerljive atribute domena admini.

Ako morate zabraniti određenim skupinama ili korisnicima da čitaju takve atribute, trebate učiniti sljedeće:

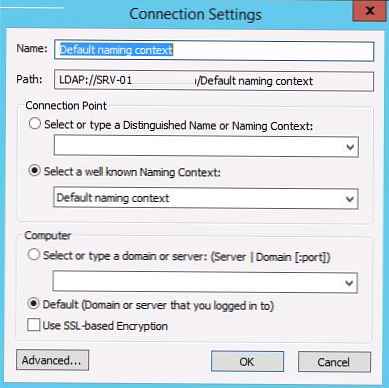

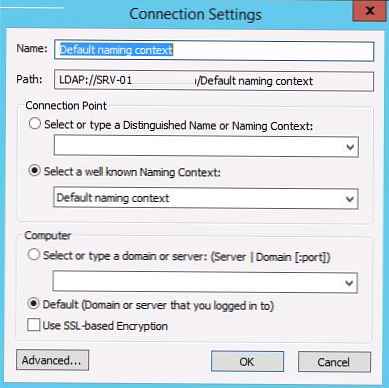

- Otvorite ADSIEdit i spojite se na zadani kontekst imenovanja;

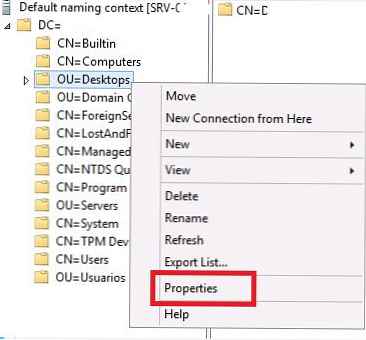

- Proširite AD stablo, pronađite OU koji vam je potreban (u našem primjeru Stolnih računara), kliknite desnom tipkom miša i odaberite Nekretnine;

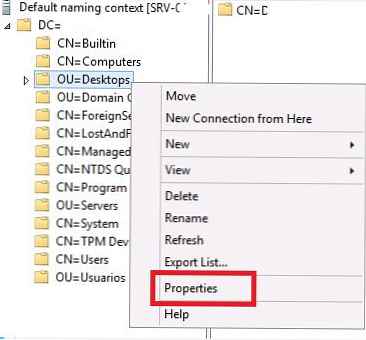

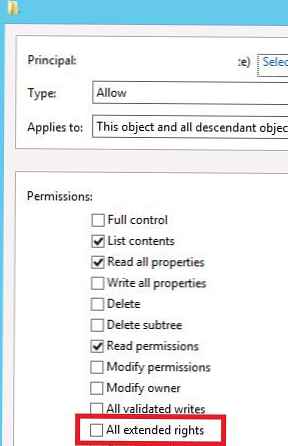

- Idite na karticu sigurnosti, pritisnite gumb Napredno -> Dodaj. U odjeljku Odaberite glavnicu odredite naziv grupe / korisnika za koji želite ograničiti prava (na primjer, domena \ Podrška tim);

- Poništite odabir prava "Sva proširena prava" i spremite promjene..

Slično tome, morate učiniti sa svim skupinama koje trebaju zabraniti pravo na pregled lozinke.

vijeće. Ograničite dozvole za čitanje na sve OU čije će lozinke za računala nadzirati LAPS.Zatim morate dodijeliti prava na računalnim računima za izmjenu vlastitih atributa (SELF), jer promjena vrijednosti ms-MCS-AdmPwd i ms-MCS-AdmPwdExpirationTime atributa izvodi se ispod računa računala. Upotrijebit ćemo još jedan cmdlet set-AdmPwdComputerSelfPermission.

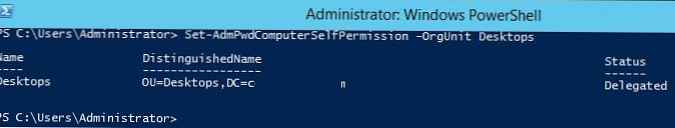

Da biste računalima s OU Desktopa dali dopuštenje za ažuriranje naprednih atributa, pokrenite naredbu:

Set-AdmPwdComputerSelfPermission -OrgUnit Računala

Davanje prava na pregled lozinke LAPS

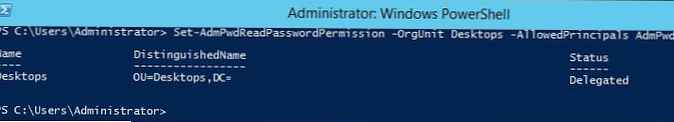

Sljedeći je korak pružanje prava korisnicima i skupinama da čitaju lozinke lokalnih administratora pohranjenih u Active Directoryu na računalima domena. Na primjer, želite članovima AdmPwd grupe dati pravo na čitanje računalnih lozinki u OU-u:

Set-AdmPwdReadPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

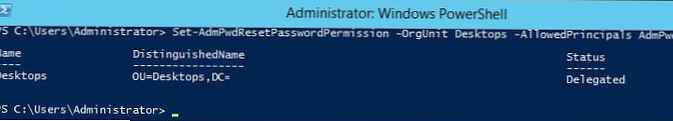

Pored toga, možete zasebnoj grupi korisnika dati pravo na resetiranje lozinke računala (u našem primjeru to pravo dajemo istoj AdmPwd grupi).

Pored toga, možete zasebnoj grupi korisnika dati pravo na resetiranje lozinke računala (u našem primjeru to pravo dajemo istoj AdmPwd grupi).

Set-AdmPwdResetPasswordPermission -OrgUnit Desktops -AllowedPrincipals AdmPwd

Konfiguriranje pravila grupe LAPS

Zatim trebate stvoriti novi GPO (grupna pravila) objekt i dodijeliti ga OU koji sadrži računala na kojima ćete upravljati lozinkama administratora.

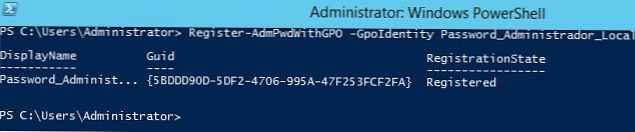

Da biste olakšali upravljanje, možete kopirati datoteke administrativnog predloška LAPS (% WINDIR% \ PolicyDefinitions \ AdmPwd.admx i% WINDIR% \ PolicyDefinitions \ en-US \ AdmPwd.adml) u središnje spremište GPO-a - \\winitpro.ru\ Sysvol\ Politike\ PolicyDefinition.Napravite pravilo pod nazivom Password_Administrador_Local sa sljedećom naredbom:

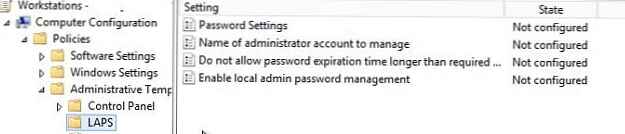

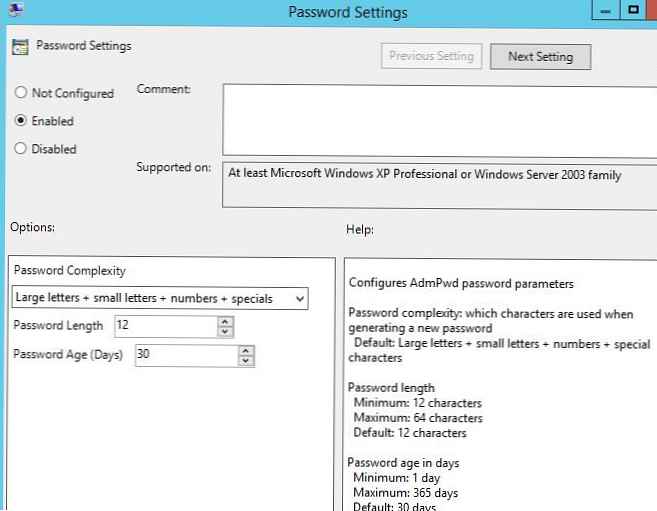

Registrirajte se-AdmPwdWithGPO -GpoIdentity: Lozinka_Administrador_Local U konzoli za upravljanje pravilima domene (gpmc.msc) otvorite ovo pravilo za uređivanje i idite na odjeljak GPO :: Konfiguracija računala -> Administrativni predlošci -> LAPS.

U konzoli za upravljanje pravilima domene (gpmc.msc) otvorite ovo pravilo za uređivanje i idite na odjeljak GPO :: Konfiguracija računala -> Administrativni predlošci -> LAPS.

Kao što vidite, postoje 4 prilagođene postavke pravila. Konfigurirajte ih na sljedeći način:

Kao što vidite, postoje 4 prilagođene postavke pravila. Konfigurirajte ih na sljedeći način:

- Omogući lokalno upravljanje lozinkom administratora: Omogućeno (omogućiti politiku upravljanja lozinkom LAPS);

- Postavke lozinke: Omogućeno - složenost lozinke postavlja se u politici, njezinu duljinu i učestalost promjena (slično kao i pravila domena za korisničke lozinke);

- složenost: Velika slova, mala slova, brojevi, specijalni

- dužina: 12 znakova

- Starost: 30 dana

- Naziv administrativnog računa za upravljanje: Nije konfigurirati (Ovo je ime računa administratora čija će se lozinka promijeniti. Prema zadanom se mijenja lozinka za ugrađenog administratora sa SID-500);

- Ne dopustite da vrijeme lozinke isteče duže nego što to zahtijeva pravilo: Omogućeno

Dodijelite lozinku_Administrador_Local pravila na OU-u s računalima (Stolni računari).

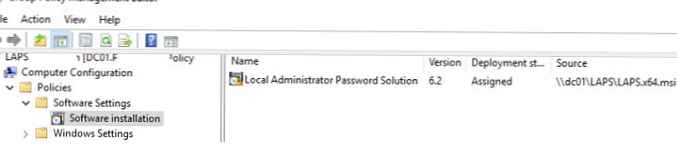

Instalirajte LAPS na klijentskim računalima putem GPO-a

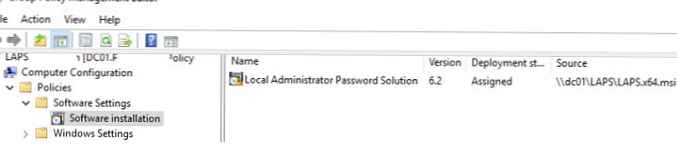

Nakon postavljanja GPO-a, trebate instalirati LAPS klijentski dio na računala u domeni. LAPS klijent možete instalirati na različite načine: ručno, putem SCCM zadatka, skripte za prijavu itd. U našem primjeru instalirat ćemo msi datoteku pomoću mogućnosti instaliranja msi paketa putem grupnih pravila (GPSI).

- Napravite zajedničku mapu u mrežnom imeniku (ili u mapi SYSVOL na kontroloru domene) u koju želite kopirati msi datoteke distribucije LAPS;

- Napravite novi GPO i ispod Konfiguracija računala -> Pravila -> Postavke softvera -> Instalacija softvera stvorite zadatak instaliranja MSI LAPS paketa.

Ostaje dodijeliti pravilo željenom OU-u, a nakon ponovnog pokretanja klijent LAPS-a treba biti instaliran na sva računala u ciljanom OU-u.

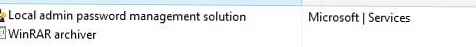

Provjerite je li se na popisu instaliranih programa na upravljačkoj ploči (programi i značajke) pokazao unos "Lokalno rješenje za upravljanje lozinkom administratora"..

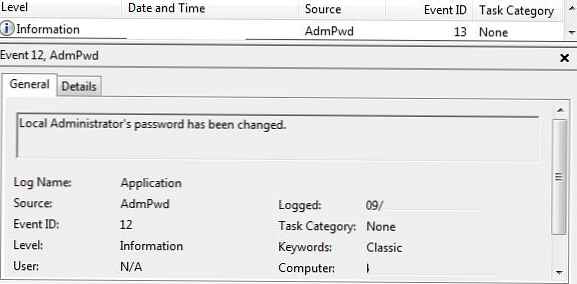

Kada uslužni program LAPS promijeni lozinku lokalnog administratora, zapis se to bilježi u dnevniku aplikacije (ID događaja: 12, Izvor: AdmPwd).

Kada uslužni program LAPS promijeni lozinku lokalnog administratora, zapis se to bilježi u dnevniku aplikacije (ID događaja: 12, Izvor: AdmPwd).

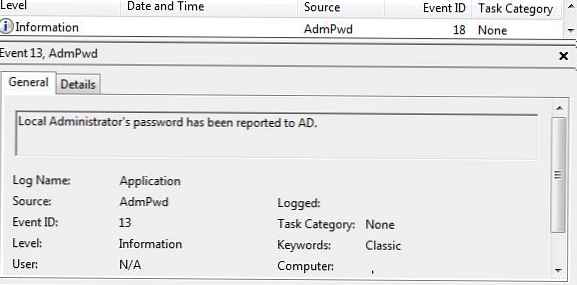

Također se bilježi događaj spremanja lozinke u atributu AD (ID događaja: 13, Izvor: AdmPwd).

Također se bilježi događaj spremanja lozinke u atributu AD (ID događaja: 13, Izvor: AdmPwd).

Ovako izgledaju novi računalni atributi u AD-u.

Ovako izgledaju novi računalni atributi u AD-u.

Upotreba alata LAPS za prikaz lozinke administratora

Na računalima administratora mora biti instaliran grafički alat AdmPwd UI za gledanje lozinki LAPS.

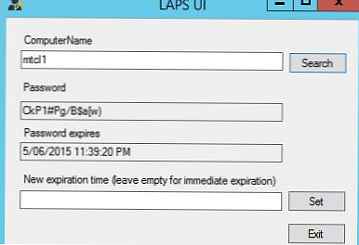

Pokrenite uslužni program, unesite ime računala (u polje ime računala) i trebali biste vidjeti trenutnu lozinku lokalnog administratora računala i datum isteka.

Pokrenite uslužni program, unesite ime računala (u polje ime računala) i trebali biste vidjeti trenutnu lozinku lokalnog administratora računala i datum isteka.

Datum isteka zaporke možete postaviti ručno ili možete ostaviti polje datuma prazno i pritisnuti gumb Set (to znači da je lozinka istekla).

Lozinka se može dobiti i pomoću PowerShell-a:

Uvoz-modul AdmPwd.PS

Get-AdmPwdPassword -ComputerName

Ako mislite da su lozinke lokalnih administratora na svim računalima određenog OU ugrožene, jednom generacijom možete generirati nove lozinke za sva računala u OU-u. Da bismo to učinili, potreban nam je cmdlet Get-ADComputer:

Get-ADComputer -Filter * -Stražna baza „OU = Računala, DC = MSK, DC = winitpro, DC = en“ | Resetiraj-AdmPwdPassword -ime računara $ _. Ime

Slično tome, možete navesti trenutne lozinke za sva računala u OU:

Get-ADComputer -Filter * -Stražna baza „OU = Računala, DC = MSK, DC = winitpro, DC = en“ | Get-AdmPwdPassword -ComputerName $ _. Ime

LAPS se može preporučiti kao prikladno rješenje za organiziranje sigurnog sustava upravljanja lozinkom na računalima domena s preciznom kontrolom pristupa lozinkama za računala iz različitih OU-a. Lozinke se pohranjuju u atributima Active Directory u jasnom tekstu, ali AD ugrađeni alati mogu pouzdano ograničiti pristup njima..

Također preporučujemo da pročitate članak Osiguravanje računa administratora na Windows mreži.