U prethodnom smo članku opisali postupak resetiranja lozinke standardnog računa administratora domene Active Directory (administratorski račun). Ovaj scenarij dobro funkcionira u "standardnom" Active Directory okruženju, ali u nekim domenima ovaj trik možda neće uspjeti, jer kada su raspoređeni, korištene su Microsoftove najbolje prakse za osiguranje AD infrastrukture. U stvarnim AD domenama mogu se koristiti sljedeće strategije za zaštitu računa administratora domene:

- Preimenovanje standardnog računa Administrator aktivnog direktorija

- Stvorite račun za mamac. Račun iako ima ime Administrator, ali nema povišena prava. Uz to, pomoću pravila revizije, možete konfigurirati sigurnosne službe da vas obavijeste o autorizaciji putem ovog računa

- Onemogućavanje administratorskog računa i davanje privilegija administratora domene drugoj uchetki.

U ovom ćemo članku pokušati raščlaniti zaobilazne strategije za ove strategije koje vam omogućuju da u AD-u otkrijete sve račune s pravima administratora domene..

Dakle, u prethodnom smo članku pokazali kako stvaranjem sistemske usluge na kontroleru domene možete resetirati lozinku domene-administratora. Ova naredba prilikom umetanja DC-a resetit će lozinku računa administratora domene (administrator domene) na P @ ssw0rd.

sc stvori ResetADPass binPath = "% ComSpec% / k neto administrator korisnika P @ ssw0rd" start = auto

Što trebam učiniti ako se ne mogu prijaviti na ovaj račun? Najvjerojatnije, prilikom razmještanja domene, bila je zaštićena jednom od gore navedenih metoda.

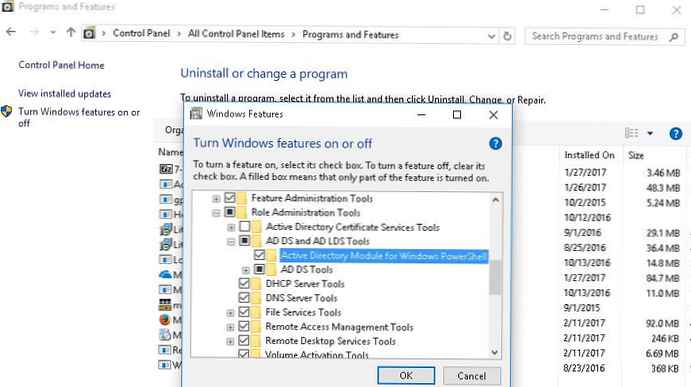

Montirajte nepovezanu bazu podataka Active Directory

Pokušajmo izdvojiti podatke o stvarnim administratorima domena iz AD baze podataka. Da biste to učinili, dignite se u način rada DSRM, u kojem je baza podataka Active Directory (ntds.dit) u onesposobljenom stanju. Moramo lokalno montirati ovu bazu podataka kako bismo dodatno stekli pristup informacijama pohranjenim u njoj.

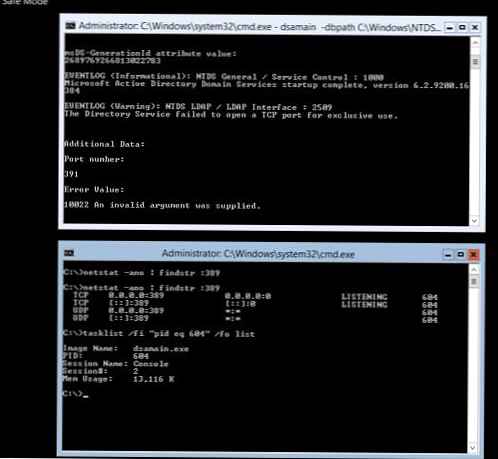

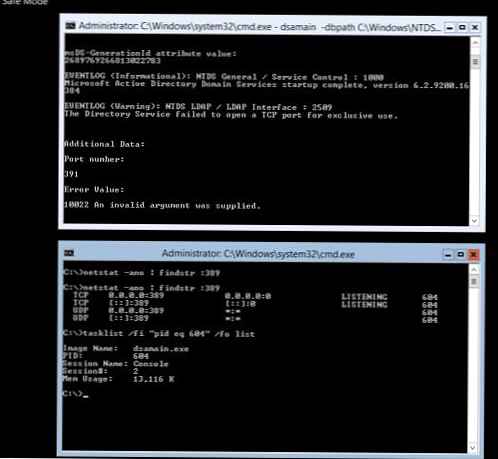

Pokrenite dvije naredbene retke: u prvom ćemo pokrenuti dsamain.exe proces, u drugom ćemo unijeti interaktivne naredbe.

vijeće. Kada radite na poslužiteljskoj jezgri, drugu naredbenu liniju možete otvoriti pokretanjem naredbe u izvornom cmd-u:

start cmd

Prije pokretanja uslužnog programa dsamain.exe provjerite da druge usluge i procesi trenutno ne koriste port 389. To možete učiniti pomoću naredbe:

netstat -ano | findstr: 389

U slučaju da tim nije ništa vratio - sve je u redu, nastavite (ako ste se vratili, trebate pronaći i onemogućiti pronađeni postupak).

Uslužni program dsamain.exe omogućuje vam montiranje baze podataka AD i izvršavanje različitih LDAP upita na njemu (u stvari vam omogućuje organiziranje samostalnog LDAP poslužitelja). Program počinje sa sljedećim parametrima:

- dbpath - postavlja put do datoteke ntds.dit.

- allowNonAdminAccess - Omogućuje LDAP upite u bazu podataka AD pod lokalnim računom (prema zadanim postavkama pristup je dopušten samo članovima domena Administratorima i Enterprise Admins grupama).

- ldapPort - omogućuje vam da odredite LDAP port. Koristit ćemo standardni LDAP port - 389.

Montirajte AD bazu pomoću naredbe:

dsamain -dbpath C: \ Windows \ NTDS \ ntds.dit -allowNonAdminAccess -ldapPort 389

Provjerite radi li dsamain.exe i sluša se na priključku 389. Da biste to učinili, u drugoj naredbenoj liniji pokrenite naredbu:

netstat -ano | findstr: 389TCP 0.0.0.0 mišljenje89 0.0.0.0:07 POPIS 614

TCP [::]: 389 [::]: 0 POPIS 614

TCP 0.0.0.0 mišljenje89 *: * 614

TCP [::]: 389 *: * 614

Dobivamo postupak s ID-om procesa 614 za slušanje na TCP priključku 389.

Provjerite je li postupak s PID 604 našim dsamain.exe procesom:

tasklist / fi "pid eq 614" / za listuNaziv slike: dsamain.exe

PID: 614

Naziv sjednice: Konzola

Sjednica #: 2

Upotreba mem: 11.316 K

Sada kada je AD baza montirana, možemo joj pristupiti pomoću uslužnih programa ds * (dsget, dsquery itd.). Pogledajmo sve tri mogućnosti za skrivanje računa administratora domene..

Preimenovani račun administratora domene

Kako mogu utvrditi je li standardni naziv administrator sustava Active Directory preimenovan?

Standardni administrator AD ima dobro poznati SID, čiji je oblik S-1-5-21- [id domene] -500, odnosno, samo trebamo pronaći objekt s takvim SID-om u domeni. U drugoj naredbenoj liniji pokrenite naredbu:

dsquery user -s localhost | dsget user -s localhost -samid -sid | findstr / c: "- 500"itpro S-1-5-21-2292496274-2043586872-6449473370-500

U tom se slučaju vidi da je račun administratora preimenovan u itpro.

Također možete resetirati lozinku za ovaj račun pomoću posebne usluge:

sc stvori ResetPW binPath = "% ComSpec% / k neto korisnik itpro P @ ssw0rd" start = auto

Sada možete odspojiti AD bazu podataka (zaustavite dsamain.exe postupak pomoću Ctrl + C). Provjerite je li naredba vratila niz

Usluge domena Active Directory uspješno su zatvoreneLažni AD Admin račun

Kako utvrditi da standardni Active Directory Active Directory nema potrebna prava? Vrlo je jednostavno. Znajući DN (izdvojeno ime) računa administratora, možemo dobiti popis grupa u kojima se sastoji:

dsget user "CN = Administrator, CN = Korisnici, DC = winitpro, DC = hr" -s localhost -memberof -expand"CN = korisnici domene, CN = korisnici, DC = winitpro, DC = ru"

"CN = korisnici, CN = ugrađeni, DC = winitpro, DC = ru"

Kao što vidite, ovaj račun nije član domene Administrator grupe i nije prikladan za naše potrebe. Sljedeća tehnika pomoći će vam da pronađete „prave“ administratore.

Alternativni administrator domene

Pokušajmo saznati kako dobiti popis računa koji imaju administratorska prava domene. Za početak, pokušajmo rekurzivno navesti sve članove grupe administratora (uključujući članove grupa domena i korporacije administratora).

dsquery grupa -s localhost -samid "administratori" | dsget grupa -s localhost -members -expand"CN = Administratori domene, CN = Korisnici, DC = winitpro, DC = ru"

"CN = Enterprise Admins, CN = Korisnici, DC = winitpro, DC = ru"

"CN = administrator, CN = korisnici, DC = winitpro, DC = ru"

"CN = itpro, CN = korisnici, DC = winitpro, DC = ru"

Kao što možete vidjeti, Administrator i itpro računi imaju administratorska prava. Provjerite status računa administratora:

dsget user "CN = Administrator, CN = Korisnici, DC = winitpro, DC = en" -s localhost -samid -sid -disabledsamid sid onesposobljen

Administrator S-1-5-21-2092397264-2003686862-3249677370-500 da

Kao što vidite, to je onemogućeno.

Sada provjerite status Itpro računa:

dsget korisnik "CN = itpro, CN = korisnici, DC = winitpro, DC = ru" -s localhost -samid -sid -disabledsamid sid onesposobljen

itpro S-1-5-21-2092397264-2003686862-3249677370-1107 br

dsget je uspio

Ovaj je račun aktivan. Provjerite iz kojih se skupina sastoji:

dsget user "CN = itpro, CN = korisnici, DC = winitpro, DC = hr" -s localhost -memberof -expand"CN = Vlasnici kreatora pravila grupe, CN = korisnici, DC = winitpro, DC = ru"

"CN = Administratori domene, CN = Korisnici, DC = winitpro, DC = ru"

"CN = Enterprise Admins, CN = Korisnici, DC = winitpro, DC = ru"

"CN = Administratori šeme, CN = Korisnici, DC = winitpro, DC = ru"

"CN = korisnici domene, CN = korisnici, DC = winitpro, DC = ru"

"CN = Odbijena RODC grupa za kopiranje lozinke, CN = korisnici, DC = winitpro, DC = hr"

"CN = Administratori, CN = Builtin, DC = winitpro, DC = hr"

"CN = korisnici, CN = ugrađeni, DC = winitpro, DC = ru"

Sjajno, ona ima prava administratora domene! Ostaje resetirati lozinku računa s samid - itpro. Ponovno, to se može učiniti pomoću usluge:

sc stvori ResetPW binPath = "% ComSpec% / k neto korisnik itpro PA $ w0rd94" start = auto

Nemojte zaboraviti isključiti AD bazu podataka i ponovno pokrenuti poslužitelj.