Prije ili kasnije, svaki administrator aktivne mape suočen je s potrebom za revizijom promjena u Active Directoryu, a ovo pitanje može postati oštrije što je veća i složenija struktura aktivnog imenika i sve veći popis ljudi kojima su upravljačka prava delegirana na određenoj web lokaciji ili AD spremniku. Administrator (ili stručnjak za informacijsku sigurnost) mogu biti zainteresirani za pitanja poput:

- koji su stvorili / izbrisali korisnika ili grupu AD

- koji je omogućio / blokirao korisnika

- s koje adrese je promijenjena / resetirana lozinka korisnika domene

- tko je kreirao / uređivao grupnu politiku itd..

U obitelji operativnih sustava Windows postoje ugrađena sredstva za reviziju promjena u raznim objektima, koja, kao i mnoge druge postavke Windows-a, mogu se kontrolirati pomoću grupnih pravila.

primjedba. Već smo se dotakli teme revizije sustava Windows u članku: "Revizija pristupa datotekama i mapama u sustavu Windows 2008"Pogledajmo konkretan primjer kako omogućiti reviziju promjena u korisničkim postavkama i članstva u Active Directory grupama (prema ovoj tehnici možete omogućiti praćenje ostalih kategorija događaja).

sadržaj:

- Windows Napredne politike revizije

- Konfigurirajte promjene revizija na račune i grupe Active Directory

- Glavni nedostaci integriranog Windows sustava revizije

Windows Napredne politike revizije

Izradite novi GPO (Group Policy) pod nazivom Audit Changes in AD. Idite na odjeljak za uređivanje i proširite granu Konfiguracija računala> Pravila> Postavke sustava Windows> Postavke sigurnosti> Napredna konfiguracija revizije. Ova grana pravila grupe sadrži napredne revizijske politike koje se mogu aktivirati u Windows obitelji OS za praćenje različitih događaja. U sustavima Windows 7 i Windows Server 2008 R2 broj događaja za koje možete izvršiti reviziju povećao se na 53. Ove 53 revizijske politike (tzv. Detaljne revizijske politike) nalaze se u grani Sigurnosne postavke \ Napredna konfiguracija politike revizije grupirani u 10 kategorija:

- Prijava na račun - revizija vjerodajnice, usluga provjere autentičnosti Kerberos, poslovanje s ulaznicama Kerberos i drugi događaji za prijavu

- Upravljanje računom - praćenje promjena na korisničkim i računalnim računima, kao i informacija o AD grupama i njihovom članstvu

- Detaljno praćenje - revizija aktivnosti pojedinih aplikacija (RPC, DPAPI)

- DS Pristup - Napredna revizija promjena objekata Active Directory Domain Services (AD DS)

- Prijava / odjava - revizija interaktivnih i mrežnih pokušaja prijave na računala i poslužitelje domena, kao i zaključavanje računa

- Pristup objektu - revizija pristupa raznim objektima (kernel, datotečni sustav i zajedničke mape, registar, usluge certificiranja itd.)

- Promjena politike - revizije promjena u grupnim politikama

- Korištenje privilegija - revizija prava pristupa raznim kategorijama podataka

- sistem - promjene u postavkama računala koja su sa sigurnosnog stajališta potencijalno kritična

- Global Object AccessAuditing - dopusti administratoru da stvori vlastite ACL-ove koji prate promjene u registru i datotečnom sustavu na svim objektima od interesa

Naravno, kako ne bi preopteretili sustav nepotrebnim radom i zapisnicima s nepotrebnim informacijama, preporučuje se upotreba samo minimalno potrebnog skupa revidiranih parametara.

Konfigurirajte promjene revizija na račune i grupe Active Directory

U ovom slučaju nas zanima kategorija Upravljanje računom, koji omogućuju reviziju promjena u grupama upravljanja revizijom Security Group) i reviziju korisničkih računa (politika Revizija upravljanja korisničkim računima). Podaci revizijske politike aktiviramo postavljanjem praćenja samo uspješnih promjena (uspjeh).

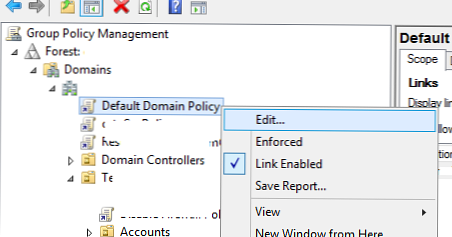

Ostaje povezati ovo pravilo s spremnikom koji sadrži račune kontrolera domena (prema zadanim postavkama to su OU kontroleri domena) i primijeniti ovo pravilo (nakon čekanja 90 minuta ili pokretanjem naredbe gpupdate / force).

Nakon primjene ovog pravila, informacije o svim promjenama korisničkih računa i članstvu u grupi bilježit će se na kontrolerima domena u Sigurnosnom dnevniku. Snimak zaslona prikazuje događaj i popravlja trenutak kada je korisnik uklonjen iz grupa aktivnog imenika (u slučaju možete vidjeti tko je, kada i koga uklonio iz grupe).

Dnevnik prema zadanim postavkama prikazuje sve sigurnosne događaje koji su zabilježeni. Za pojednostavljenje pretraživanja željenog događaja, zapisnik se može filtrirati pomoću određenog ID-a događaja. U slučaju da nas zanimaju samo događaji, na primjer, mijenjanje resetiranja korisničke lozinke u domeni, morate omogućiti filtar id id 4724.

Slijedi popis nekih ID-ova događaja koji će možda trebati tražiti i filtrirati događaje u dnevniku sigurnosnih praksi:

ID događaji u kontekstu grupnih promjena AD:

4727: stvorena je sigurnosna globalna grupa.

4728: Član je dodan u globalnu grupu koja omogućuje sigurnost.

4729: Član je uklonjen iz globalne grupe zaštićene sigurnosti.

4730: Izbrisana je globalna grupa koja omogućuje sigurnost.

4731: Stvorena je sigurnosna lokalna grupa.

4732: Član je dodan u sigurnosnu lokalnu grupu.

4733: Član je uklonjen iz lokalne skupine koja pruža sigurnost.

4734: Izbrisana je sigurnosna lokalna grupa.

4735: Promijenjena je lokalna grupa s omogućenom sigurnošću.

4737: Promijenjena je globalna grupa koja omogućuje sigurnost.

4754: Stvorena je sigurnosna univerzalna grupa.

4755: Promijenjena je univerzalna grupa s omogućenom sigurnošću.

4756: Član je dodat u sigurnosnu univerzalnu grupu.

4757: Član je uklonjen iz univerzalne grupe koja je omogućena sigurnost.

4758: Izbrisana je sigurnosna univerzalna grupa.

4764: promijenjen je tip grupe.

ID događaji u kontekstu promjena korisničkih računa u sustavu AD:

4720: Stvoren je korisnički račun.

4722: Omogućen je korisnički račun.

4723: Pokušaj promjene lozinke računa.

4724: Pokušaj resetiranja zaporke računa.

4725: Korisnički račun je onemogućen.

4726: Izbrisan je korisnički račun.

4738: Izmijenjen je korisnički račun.

4740: Korisnički račun je zaključan.

4765: Povijest SID-a dodana je računu.

4766: Pokušaj dodavanja SID povijesti računu nije uspio.

4767: Korisnički račun je otključan.

4780: ACL je postavljen na račune koji su članovi grupa administratora.

4781: Promijenjeno je ime računa:

4794: Pokušao je postaviti način obnavljanja imeničkih usluga.

5376: Sigurnosne kopije upravitelja vjerodajnica su sigurnosno kopirane.

5377: Podaci vjerodajnice upravitelja vraćeni su iz sigurnosne kopije.

Glavni nedostaci integriranog Windows sustava revizije

Međutim, standardno sredstvo za pregled i analizu zapisnika u sustavu Windows ima određene nedostatke..

Naravno, konzola Event Viewer pruža samo osnovne mogućnosti za gledanje i traženje informacija o određenim događajima u sustavu i ne podrazumijeva mogućnost složene obrade, grupiranja i objedinjavanja informacija. U stvari, ovaj zadatak u potpunosti ovisi o sposobnosti i stupnju osposobljenosti administratora sustava ili inženjera za zaštitu informacija koji pomoću različitih skripti (na primjer, powerhell ili vbs) ili uredskih alata može razviti vlastiti sustav uvoza i pretraživanja dnevnika.

Također, ne zaboravite da je pomoću ugrađenih alata za Windows teško kombinirati zapisnike s različitih kontrolera domena (naravno, možete iskoristiti i mogućnost preusmjeravanja zapisa u Windows, ali ovaj alat također nije fleksibilan), tako da ćete morati potražiti željeni događaj na svim kontrolerima domena (u velike mreže, vrlo je skupo).

Osim toga, prilikom organiziranja sustava za reviziju promjena u AD-u koristeći redovite Windows alate, morate uzeti u obzir da se ogroman broj događaja (često nepotrebnih) zapisuje u dnevnik sustava i to dovodi do njegovog brzog popunjavanja i prepisivanja. Kako biste mogli raditi s arhivom događaja, potrebno je povećati maksimalnu veličinu zapisnika i zabraniti njihovo prepisivanje, kao i razviti strategiju uvoza i čišćenja trupaca.

Iz tih razloga je preporučljivo koristiti softverske pakete treće strane za reviziju promjena u AD-u u velikim i distribuiranim sustavima. Nedavno, na primjer, proizvodi poput Izvjestitelj o promjeni NetWrix Active Directorya ili ChangeAuditor za Active Directory.