Postavke grupnih pravila (GPP) - snažno širenje tehnologije Windows Group Policy, pojednostavljuje rad postavljanja i upravljanja flotom računala i svojevrsna je zamjena za skripte u GPO-u. Jedna od značajki GPP-a je mogućnost upravljanja lozinkama za lokalne i uslužne račune, a široko ih koriste mnogi administratori koji nisu ni svjesni nesigurnosti ove tehnologije. U ovom ćemo članku govoriti o tome zašto ne biste trebali upotrebljavati značajke upravljanja grupnim pravilima za postavke lozinke..

Postoji 5 različitih pravila u Postavkama grupnih pravila koja vam omogućuju postavljanje korisničke / administracijske lozinke.

- Lokalni računi (Lokalni korisnici i grupa) - pomoću GPP-a, administrator može stvoriti / promijeniti lokalni račun i postaviti njegovu lozinku (dovoljno se često ovo pravilo koristi za promjenu lozinke lokalnog administratora na svim računalima u organizaciji)

- Mrežni pogoni (Drive Maps) - GPP vam omogućuje povezivanje (zamjenu) mrežnog pogona s određenim korisničkim imenom i lozinkom za korisnika

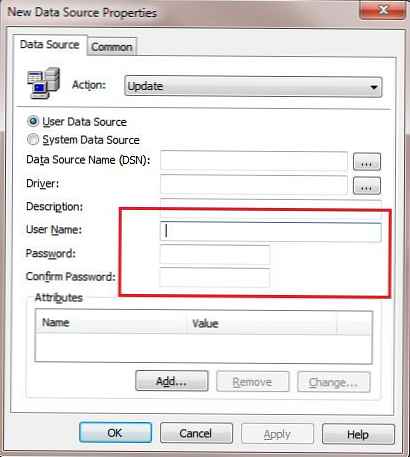

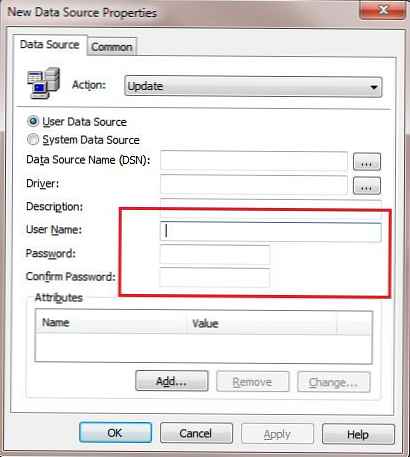

- Izvori podataka (Izvori podataka) - pri stvaranju izvora podataka možete postaviti korisničko ime i lozinku računa pod kojim će se uspostaviti veza.

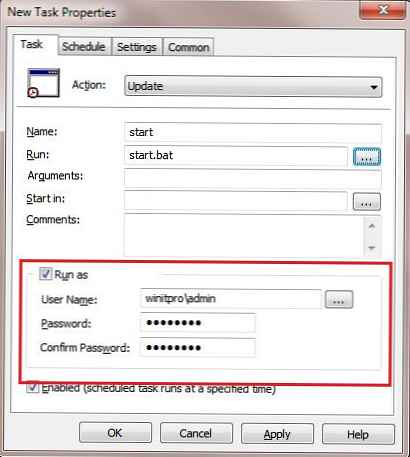

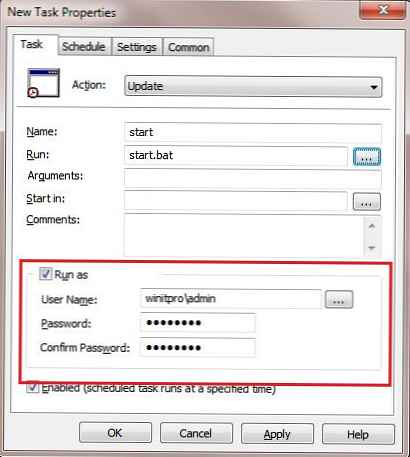

- Zadaci planera Windows (Planirani zadaci) - zadaci planera mogu se izvoditi od određenog korisnika

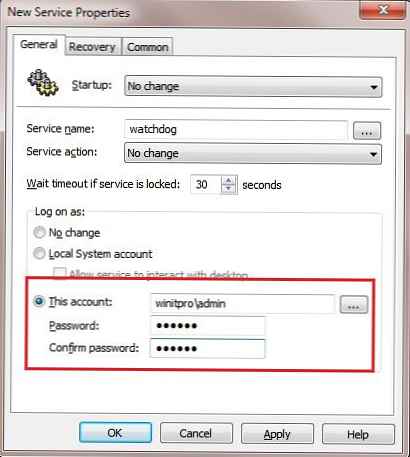

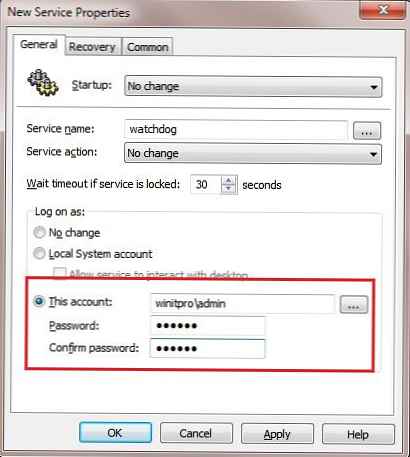

- usluge (Usluge) - GPP vam omogućuje da odredite račun i njegovu lozinku s koje će se pokrenuti određena usluga (umjesto računa naučenog u lokalnom sustavu)

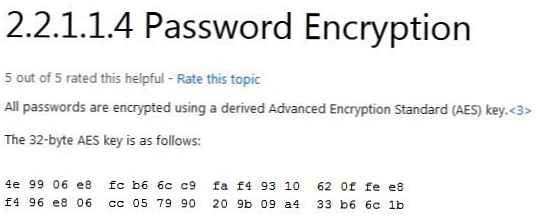

Nakon što administrator spremi lozinku u bilo kojem od gore navedenih GPP pravila, ona se pohranjuje u odgovarajuću GPO mapu u posebnoj XML datoteci, a zatim pohranjuje na kontrolere domena u mapu SYSVOL. Zaporka u XML datoteci pohranjuje se u šifriranom obliku, međutim, AES 32 izrazito nestabilan simetrični algoritam koristi se za šifriranje / dešifriranje lozinke (čak i sam Microsoft to bilježi).

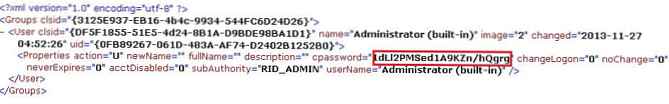

Pretpostavimo da administrator koristi GPP za konfiguriranje pravila koja mijenja lokalnu lozinku administratora na svim računalima. U tom će slučaju sustav pohraniti šifriranu lozinku u GPO direktorij u datoteku groups.xml. Pogledajmo sadržaj ove datoteke (datoteka u našem primjeru pohranjena je u direktoriju \\ winitpro.ru \ SYSVOL \ winitpro.ru \ Policies \ POLICY_ID \ Machine \ Preferences \ Groups):

Važno je. Pristup datotekama pohranjenim u GPO-u dostupan je svim ovlaštenim korisnicima domene. To znači da lozinku možete vidjeti u šifriranom obliku bilo koji korisnik.

Šifrirana lozinka sadržana je u vrijednosti polja CPASSWORD. Najzanimljivije je da je sam Microsoft na MSDN-u objavio javni 32-bitni AES ključ koji se koristio za šifriranje lozinke (http://msdn.microsoft.com/en-us/library/2c15cbf0-f086-4c74-8b70-1f2fa45dd4be. aspx # endNote2)

Prema tome, ništa ne sprečava stručnjaka da piše skriptu koja vam omogućava da dešifrirate vrijednost lozinke pohranjene u XML datoteci (AES algoritam je simetričan i ako imate ključ za šifriranje, lako možete dobiti izvorni tekst).

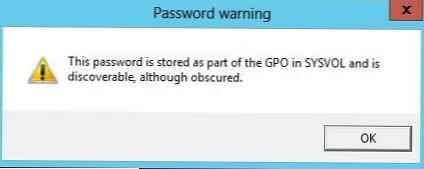

primjedba. Skriptu koja vam omogućava da dešifrirate lozinku pohranjenu u GPP-u možete dobiti ovdje: Get-GPPPassword. Naravno, ovu skriptu objavljujemo u informativne svrhe i ni u kojem slučaju je ne smijete koristiti u sebične svrhe.U sustavu Windows Server 2012 / Windows Server 2012 R2 Microsoftovi programeri dodali su upozorenje o nesigurnosti pohrane lozinki u ovaj obrazac. Kada pokušate odrediti lozinku putem GPP-a, pojavljuje se prozor upozorenja:

Ova se lozinka pohranjuje kao dio GPO-a u SYSOL-u i otkriva se, iako je zatamnjena.

Važno je napomenuti i činjenicu da MetaSploit ima modul za primanje i dešifriranje lozinki pohranjenih u GPP-u od 2012. godine. To znači da napadači gotovo automatski mogu realizirati ovaj vektor napada..

Pa, ubuduće planirate koristiti Postavke grupnih pravila za upravljanje lozinkama.?

vijeće. Microsoft nudi LAPS kao rješenje za upravljanje lozinkama lokalnih administratora. Više o tome pročitajte u članku MS LAPS - Upravljanje lozinkama za lokalne administratore u domeni