U ovom ćemo članku pokazati kako koristiti pouzdane SSL / TLS certifikate za zaštitu RDP veza s Windows računalima i poslužiteljima u domeni Active Directory. Te potvrde koristit ćemo umjesto samopodpisanih RDP certifikata (korisnici dobivaju upozorenje da provjera autentičnosti nije moguća prilikom povezivanja s RDP hostom s takvim certifikatom). U ovom ćemo primjeru konfigurirati poseban predložak za izdavanje RDP certifikata u Certificate Authority i konfigurirati pravila grupe za automatsko izdavanje i vezanje SSL / TLS certifikata za usluge udaljene radne površine..

sadržaj:

- Samopotpisano RDP upozorenje

- Izradite predložak RDP certifikata u certifikacijskom tijelu (CA)

- Konfigurirajte pravila grupe za izdavanje RDP certifikata

- Potpisujemo RDP datoteku i dodamo otisak otiska pouzdanog RDP certifikata

Samopotpisano RDP upozorenje

Windows po zadanom generira sesiju s vlastitim potpisom radi zaštite RDP sesije.

certifikat. Kao rezultat, kad se prvi put povežete s RDP / RDS poslužiteljem putem mstsc.exe klijenta, korisniku se pojavljuje upozorenje:

Udaljeno računalo nije moglo provjeriti autentičnost zbog problema sa sigurnosnim certifikatom. Pogreška u certifikatu: Potvrda koju izdaje neprovjereno tijelo za certifikate.

Za nastavak uspostavljanja RDP veze, korisnik mora kliknuti Da. Kako biste spriječili da se RDP upozorenje pojavljuje svaki put, možete omogućiti opciju "Nemojte me više pitati za povezivanje s ovim računalom".

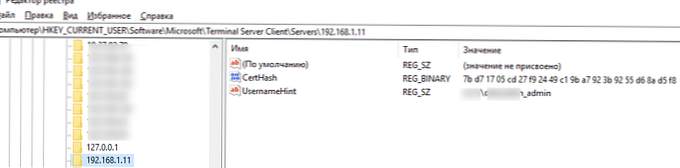

U tom slučaju se otisak prsta RDP certifikata sprema na klijentu u parametru CertHash u podružnici registra s poviješću RDP veza (HKEY_CURRENT_USER \ Software \ Microsoft \ Klijent poslužitelja terminala \ Serveri \). Ako ste sakrili obavijest o nemogućnosti provjere autentičnosti RDP poslužitelja za resetiranje postavki, iz registra izbrišite ključ s otiskom prsta certifikata..

Izradite predložak RDP certifikata u certifikacijskom tijelu (CA)

Pokušajmo koristiti pouzdani SSL / TLS certifikat izdan od strane tijela korporativnih certifikata za zaštitu RDP veza. Pomoću ovog certifikata korisnik može potvrditi RDP poslužitelj prilikom povezivanja. Pretpostavimo da u svojoj domeni već imate Microsoftovo tijelo za certifikate, u kojem slučaju možete konfigurirati automatsko izdavanje i povezivanje certifikata na sva Windows računala i poslužitelje u domeni.

N na vašem CA-u trebate stvoriti novu vrstu predloška certifikata za RDP / RDS poslužitelje.

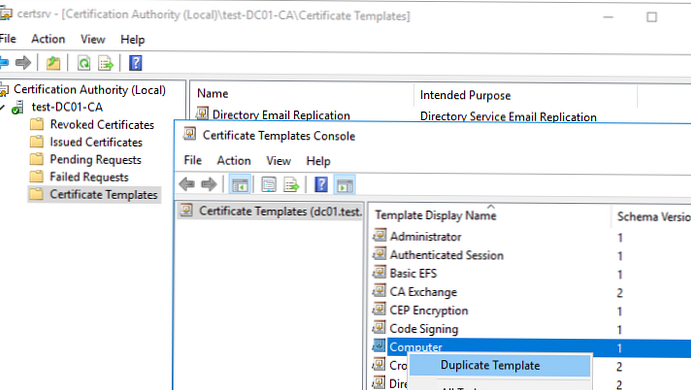

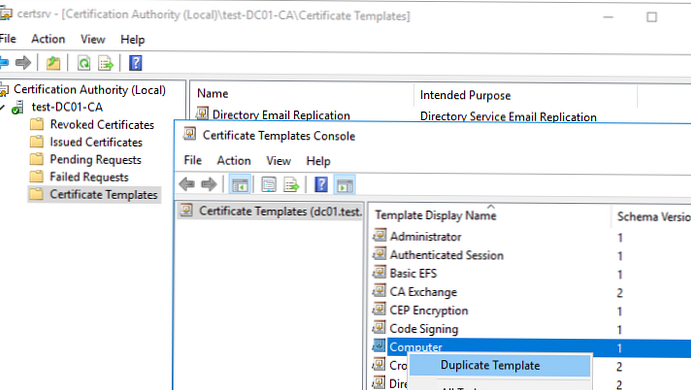

- Pokrenite konzolu certifikata i idite na odjeljak Predlošci certifikata;

- Napravite kopiju predloška računalnog certifikata (Predlošci certifikata -> Upravljanje -> Računalo -> Duplikat);

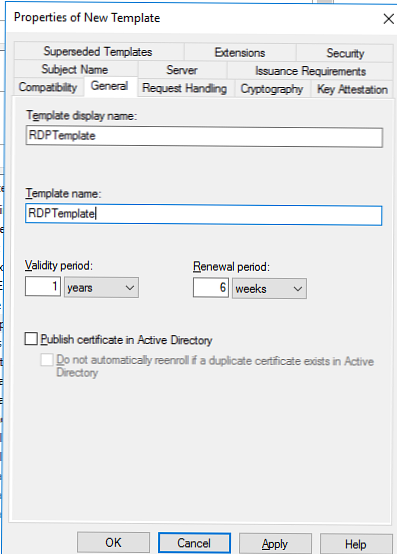

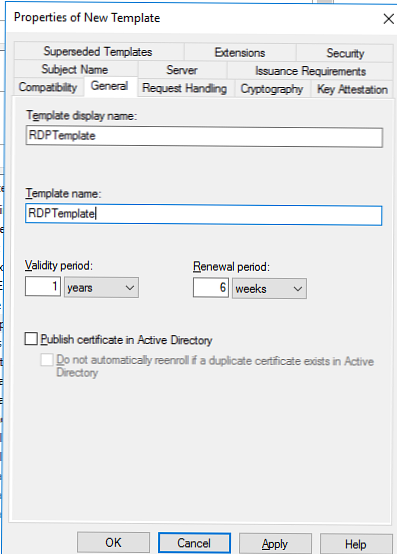

- kartica opći odredite naziv novog predloška certifikata - RDPTemplate. Provjerite vrijednost polja Naziv predloška potpuno se podudara sa Ime prikaza predloška;

- kartica kompatibilnost Navedite minimalnu verziju klijenata u vašoj domeni (na primjer, Windows Server 2008 R2 za CA i Windows 7 za klijente). Tako će se koristiti robusniji algoritmi za enkripciju;

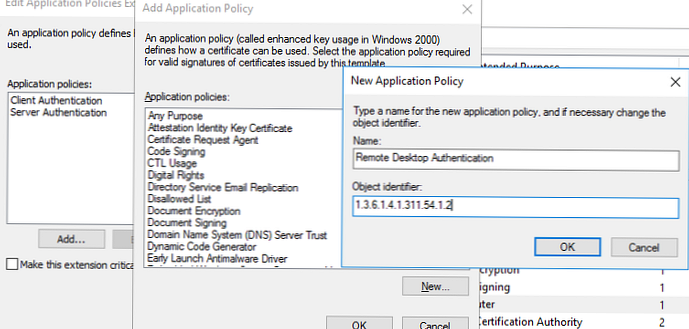

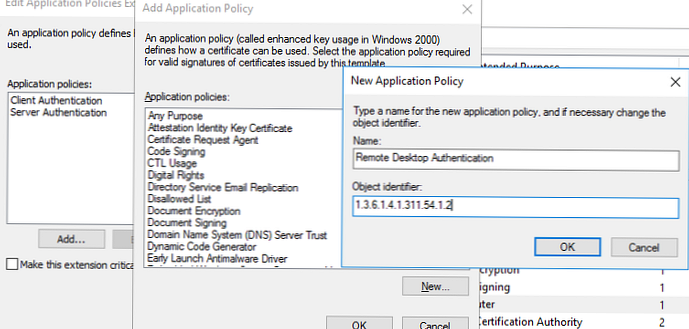

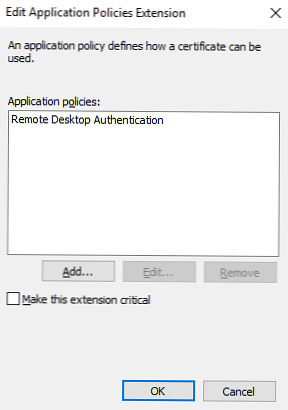

- Sada karticu Proširenja u pravilima o aplikaciji (pravilnik o aplikaciji) morate ograničiti područje upotrebe takve potvrde samo za Udaljena provjera autentičnosti radne površine (odredite sljedeći identifikator objekta - 1.3.6.1.4.1.311.54.1.2). Kliknite Dodaj -> Novo, kreirajte novo pravilo i odaberite ga;

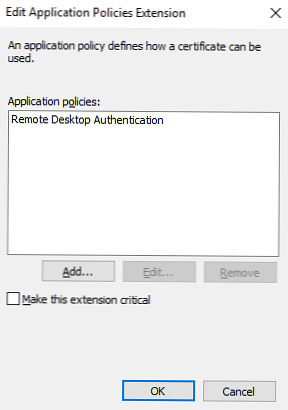

- U postavkama predloška certifikata (proširenje pravila pravila) izbrišite sva pravila osim Udaljena provjera autentičnosti radne površine;

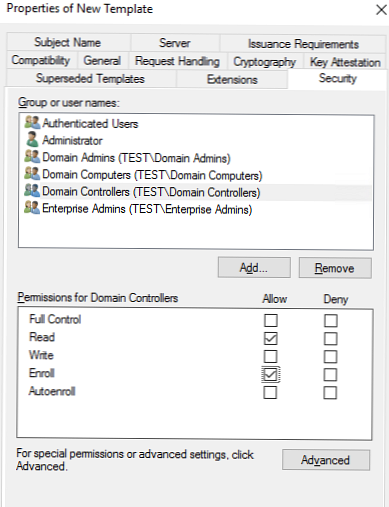

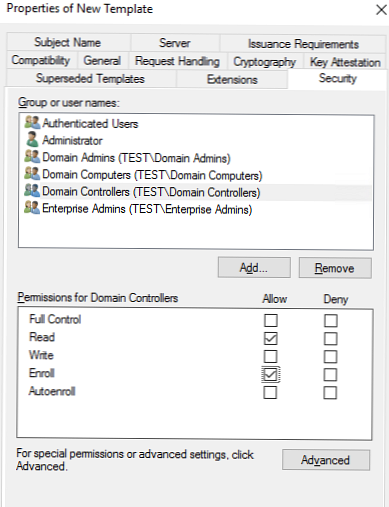

- Za korištenje ovog predloška RDP certifikata na kontrolerima domena otvorite karticu sigurnosti, dodaj grupu Kontrole domena i omogućiti opciju za to Registriranje i Autoenroll;

- Spremite predložak certifikata;

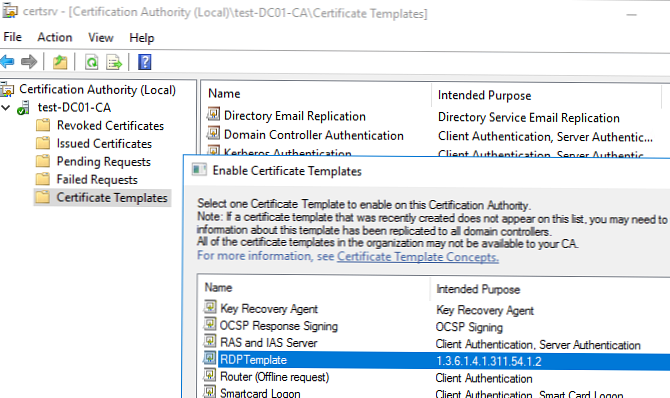

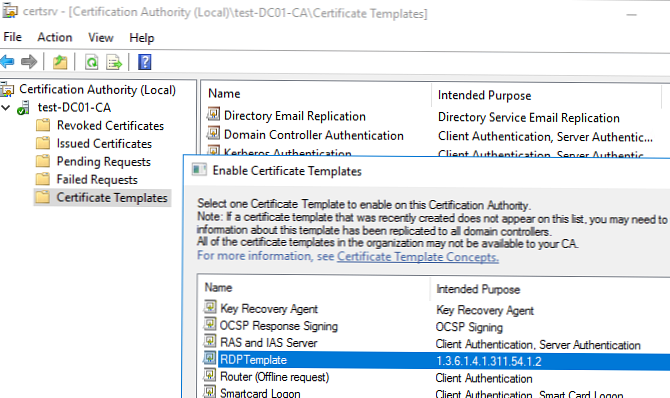

- Sada na priključku Tijela za certifikate kliknite mapu Predlošci certifikata i odaberite Novo -> Predložak certifikata za izdavanje -> odaberite izrađeni predložak RDPTemplate.

Konfigurirajte pravila grupe za izdavanje RDP certifikata

Sada morate konfigurirati pravila o domeni koja će automatski dodijeliti RDP certifikat računalima / poslužiteljima prema konfiguriranom predlošku.

Pretpostavlja se da sva računala s domenama vjeruju korporacijskom tijelu za certificiranje, tj. GPO korijenska potvrda dodana je pouzdanim tijelima certifikata korijena.- Otvorite konzolu za upravljanje pravilima grupe gpmc.msc, napravite novi GPO i dodijelite ga OU s RDP / RDS poslužiteljima ili računalima za koja morate automatski izdati TLS certifikate za zaštitu RDP veza;

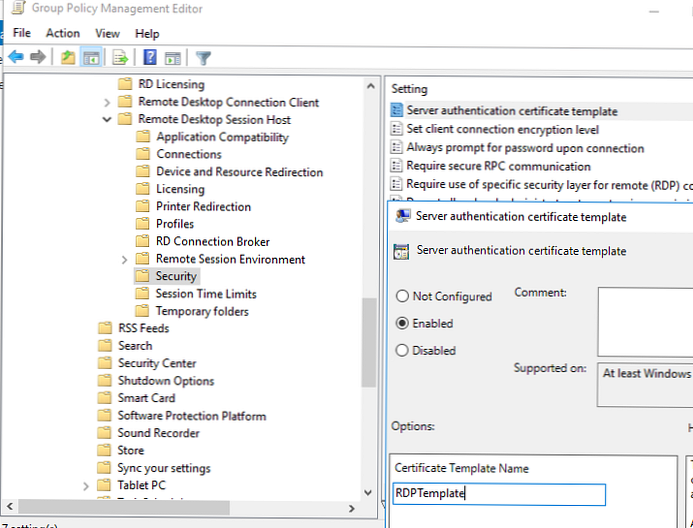

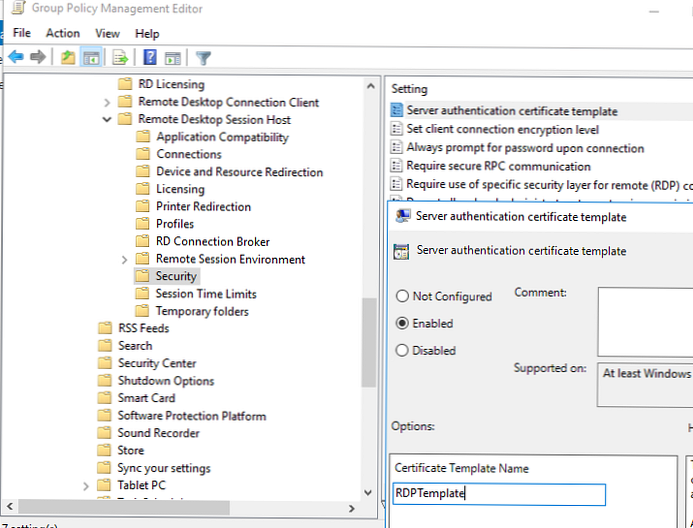

- Idite na GPO: Konfiguracija računala -> Politike -> Administrativni predlošci -> Komponente sustava Windows -> Usluge udaljene radne površine -> Domaćin sjednice udaljene radne površine -> Sigurnost. Omogući politiku Predložak potvrde autentifikacije poslužitelja. Navedite naziv predloška za CA koji ste ranije stvorili (RDPTemplate);

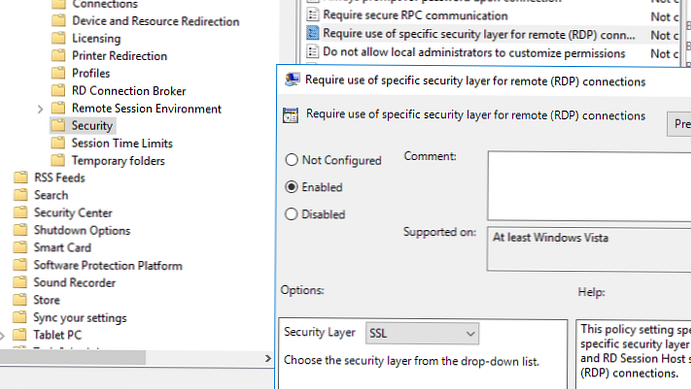

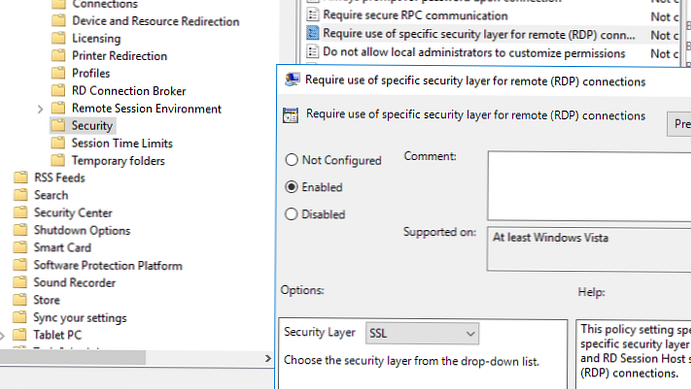

- Zatim u istom odjeljku za GPO omogućite pravilo Zahtijeva korištenje određenog sigurnosnog sloja za daljinske (RDP) veze i postavi na SSL;

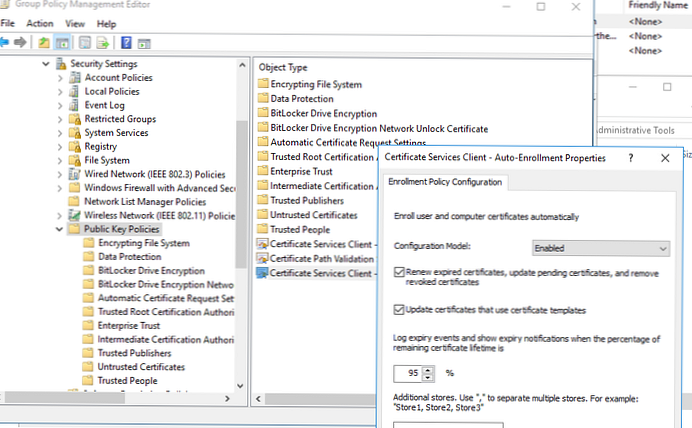

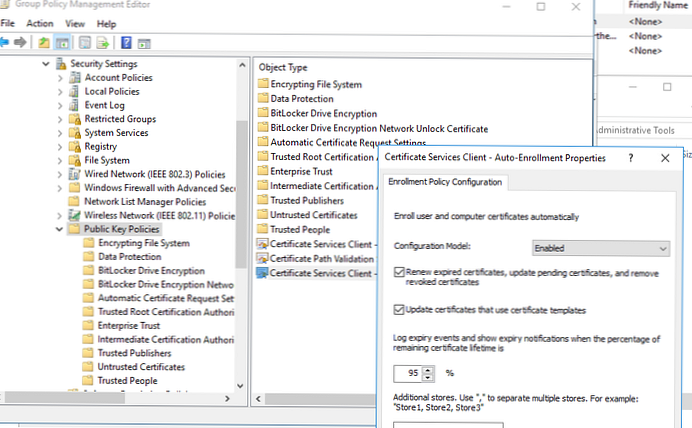

- Da biste automatski obnovili RDP certifikat, idite na odjeljak GPO konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Pravila javnog ključa i omogućite pravilo Klijent usluga certifikata - Svojstva automatskog upisa. Odaberite opcije "Obnovi certifikate kojima je istekao rok trajanja, ažurira potvrde na čekanju i ukloni opozvane certifikate" i "Ažuriraj potvrde koje koriste predloške certifikata";

- Ako želite da klijenti uvijek potvrđuju RDP certifikat poslužitelja, morate konfigurirati pravilo Konfiguriranje autentifikacije za klijenta = Upozorite me ako provjera autentičnosti ne uspije (odjeljak Konfiguracija računala GPO -> Pravila -> Administrativni predlošci -> Komponente sustava Windows -> Postavke udaljene radne površine -> Klijent za povezivanje s udaljenom radnom površinom);

- Ako je potrebno, dolazni RDP port TCP / UDP 3389 možete otvoriti putem politika vatrozida;

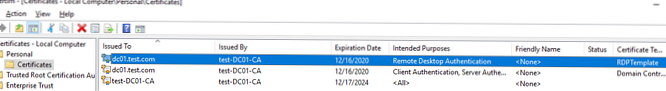

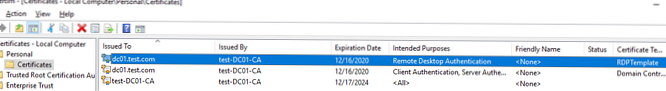

- Ostaje ažurirati pravila na klijentu, pokrenuti računarsku konzolu računala (Certlm.msc) i provjeriti da li se certifikat za provjeru autentičnosti udaljene radne površine koji je izdao vaš CA u odjeljku Osobno -> Certifikati. Ako se pravila nisu primijenila, upotrijebite uslužni program gpresult i ovaj članak za dijagnosticiranje GPO-a.

Da biste primijenili novi RDP certifikat, ponovno pokrenite usluge udaljene radne površine:

Naziv usluge dobivanja usluge -ComputerName msk-dc01 | Ponovo pokrenite uslugu -force -verbose

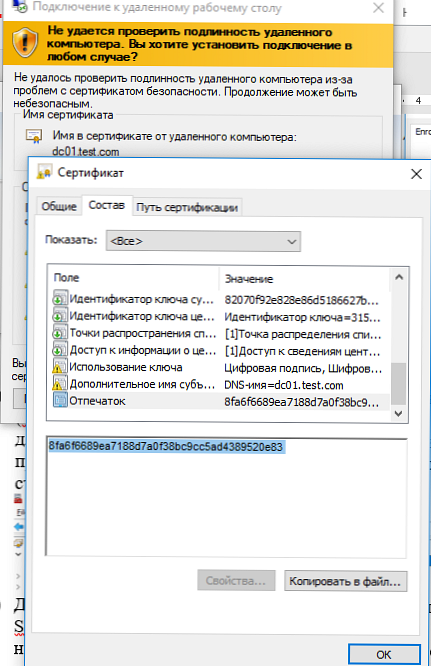

Sada, kada je RDP spojen na poslužitelj, prestati će se pojavljivati certifikat o povjerenju (tako da se pojavljuje zahtjev za povjerenjem certifikata, povežite se s poslužiteljem putem IP adrese umjesto FQDN naziva poslužitelja za koji je certifikat izdan). Kliknite gumb "Prikaži certifikat", idite na karticu "Sastav", kopirajte vrijednost polja "Otisak prsta".

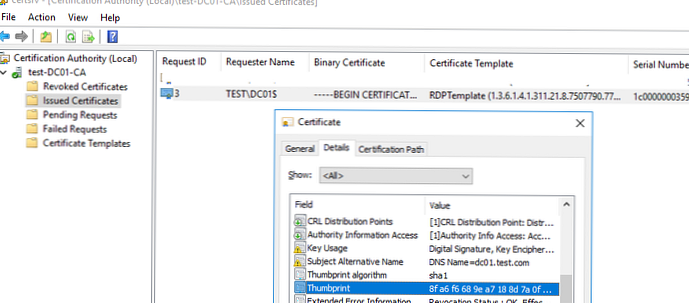

Također možete u konzoli za provjeru autoriteta u odjeljku Izdaje potvrde provjerite je li certifikat izdan za određeno Windows računalo / poslužitelj pomoću predloška RDPTemplate. Također provjerite vrijednost Thumbprint certifikata:

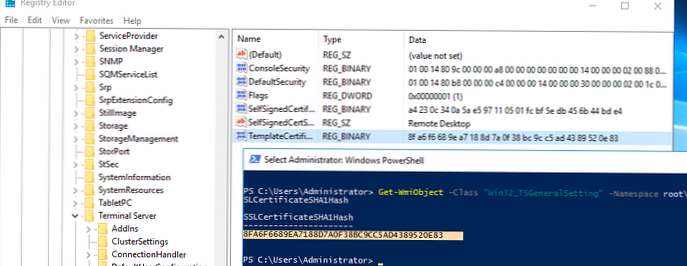

Sada usporedite podatke s otiskom prsta certifikata koji koristi Služba za udaljenu radnu površinu. Vrijednost otiska prsta RDS certifikata možete vidjeti u registru (ogranku) HKLM: \ SYSTEM \ CurrentControlSet \ Control \ Terminal Server \ WinStation, parametar TemplateCertificate) ili pomoću naredbe PowerShell: Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | odaberite SSLCertificateSHA1Hash

Kad povežete s udaljenom tablicom bilo koji poslužitelj ili računalo na koje utječe ovo pravilo, nećete vidjeti upozorenje o nepouzdanom RDP certifikatu.

Potpisujemo RDP datoteku i dodamo otisak otiska pouzdanog RDP certifikata

Ako nemate CA, ali želite spriječiti korisnike da primaju upozorenja prilikom povezivanja na RDP / RDS poslužitelj, možete dodati certifikat pouzdanim korisnicima na računalima..

Kao što je gore opisano, dobijte vrijednost Thumbprint RDP certifikata:

Get-WmiObject -Class "Win32_TSGeneralSetting" -Namespace root \ cimv2 \ terminalservices | odaberite | odaberite SSLCertificateSHA1Hash

Ovim otiskom prsta potpišite .RDP datoteku RDPSign.exe:

rdpsign.exe / sha256 65A27B2987702281C1FAAC26D155D78DEB2B8EE2 "C: \ Korisnici \ root \ Desktop \ rdp.rdp"

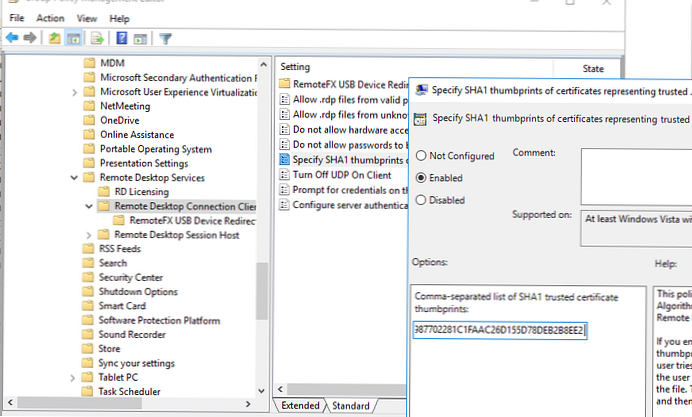

Sada kroz GPO dodajte ovaj otisak potvrde pouzdanim korisnicima. U pravilniku navedite otiske prstiju (razdvojene zarezima) Navedite otiske prstiju SHA1 certifikata koji predstavljaju pouzdane izdavače .rdp (Navedite otiske prstiju SHA1 certifikata koji predstavljaju pouzdane RDP izdavače) u odjeljku Konfiguracija računala -> Politike -> Administrativni predlošci -> Komponente Windows -> Postavke udaljene radne površine -> Klijent za povezivanje s udaljenom radnom površinom.

Da bi transparentni RDP unos bez zaporke (RDP Single Sign On) funkcionirao, morate konfigurirati politiku vjerodajnice Dopusti delegiranje zadanih postavki i odrediti imena RDP / RDS poslužitelja u njoj (vidi članak).