Prema zadanim postavkama, Windows 10 i Windows Server 2016 i dalje podržavaju SMB 1.0. U većini slučajeva potrebna je samo podrška naslijeđenih sustava: prekinuti Windows XP, Windows Server 2003 i noviji. U slučaju da na vašoj mreži nema takvih klijenata, u novim verzijama sustava Windows preporučljivo je onemogućiti SMB 1.x protokol ili potpuno ukloniti upravljački program. Na taj način se zaštitite od velikog broja ranjivosti koje su svojstvene ovom zastarjelom protokolu (o čemu svjedoči posljednji napad šifrera WannaCry), a svi će klijenti koristiti nove, produktivnije, sigurne i funkcionalne verzije SMB protokola prilikom pristupa SMB kuglicama.

U prethodnom smo članku predstavili tablicu kompatibilnosti verzije SMB protokola klijent-poslužitelj. Prema tablici, stare verzije klijenata (XP, Server 2003 i neki zastarjeli * nix klijenti) mogu koristiti samo SMB 1.0 protokol za pristup datotekama datoteka. Ako nema takvih klijenata u mreži, potpuno možete onemogućiti SMB 1.0 na strani poslužitelja datoteka (uključujući AD kontrolere domena) i klijentske stanice.

sadržaj:

- Revidirajte pristup datotečnom poslužitelju putem SMB v1.0

- Onemogućavanje SMB strane poslužitelja 1,0

- Onemogućavanje SMB 1.0 klijenta

Revidirajte pristup datotečnom poslužitelju putem SMB v1.0

Prije nego što onemogućite i potpuno uklonite SMB 1.0 pogonitelj, preporučljivo je provjeriti da nema zastarelih klijenata koji se na njega povezuju putem SMB v1.0 na strani SMB poslužitelja datoteke. Da biste to učinili, omogućite reviziju pristupa datotečnom poslužitelju pomoću ovog protokola pomoću naredbe PowerShell:

Set-SmbServerConfiguration -AuditSmb1Access $ true

Nakon nekog vremena proučite događaje u Aplikacije i usluge -> Microsoft -> Windows -> SMBServer -> Audit za pristup klijentu pomoću SMB1 protokola.

vijeće. Popis događaja iz ovog dnevnika može se prikazati naredbom:

Get-WinEvent -LogName Microsoft-Windows-SMBServer / Audit

U našem primjeru, pristup od klijenta 192.168.1.10 zabilježen je u dnevniku putem SMB1 protokola. O tome svjedoče događaji s EventID 3000 iz izvora SMBServer i opis:

SMB1 pristupAdresa klijenta: 192.168.1.10

Smjernice:

Ovaj događaj ukazuje da je klijent pokušao pristupiti poslužitelju putem SMB1. Za zaustavljanje revizije SMB1 pristupa, koristite Windows PowerShell cmdlet Set-SmbServerConfiguration.

U tom ćemo slučaju zanemariti ove podatke, ali moramo uzeti u obzir činjenicu da se ovaj klijent u budućnosti neće moći povezati s ovim SMB poslužiteljem..

Onemogućavanje SMB strane poslužitelja 1,0

SMB 1.0 protokol može se onemogućiti i na strani klijenta i na strani poslužitelja. Na strani poslužitelja SMB 1.0 protokol omogućuje pristup SMB mrežnim mapama (datotečne kuglice) preko mreže, a na strani klijenta potrebno je povezivanje s takvim resursima.

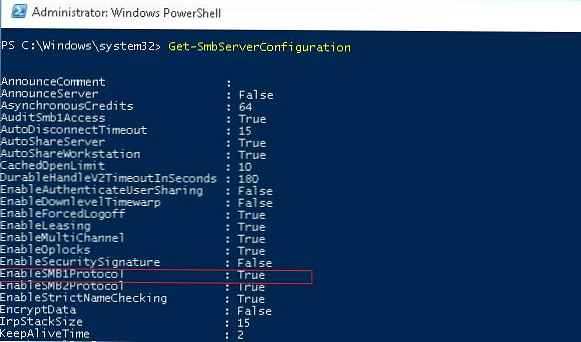

Sljedećom naredbom PowerShell provjeravamo je li omogućena SMB1 na strani poslužitelja:

Get-SmbServerConfiguration

Kao što vidite, vrijednost varijable EnableSMB1Protocol = True.

Kao što vidite, vrijednost varijable EnableSMB1Protocol = True.

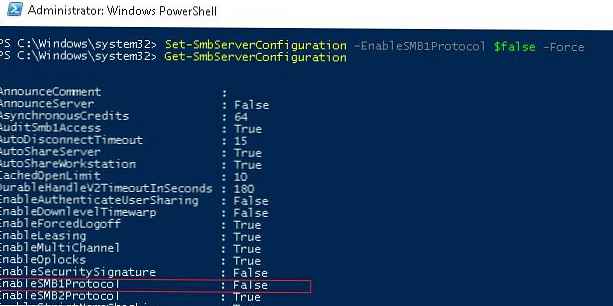

Dakle, onemogućite podršku za ovaj protokol:

Set-SmbServerConfiguration -EnableSMB1Protocol $ false -Force

I pomoću cmdleta Get-SmbServerConfiguration provjerite je li SMB1 protokol sada isključen.

Da biste u potpunosti uklonili upravljački program koji obrađuje klijentov pristup putem SMB v1, pokrenite sljedeću naredbu:

Onemogući-WindowsOptionsFeature -Online -FeatureName SMB1Protocol -Remove

Ostaje ponovno pokrenuti sustav i osigurati da je podrška za SMB1 protokol potpuno onemogućena.

Nabavite-WindowsOptionsFeature -Online -FeatureName SMB1Protocol

Onemogućavanje SMB 1.0 klijenta

Onemogućavanjem SMB 1.0 na strani poslužitelja osigurali smo da se klijenti ne mogu povezati s njim putem ovog protokola. Međutim, mogu koristiti zastarjeli protokol za pristup izvorima treće strane (uključujući vanjske). Da biste onemogućili podršku za SMB v1 na strani klijenta, pokrenite sljedeće naredbe:

sc.exe config lanmanworkstation ovisi = bowser / mrxsmb20 / nsi

sc.exe config mrxsmb10 start = onemogućen

Dakle, onemogućivanjem podrške za naslijeđene SMB 1.0 na strani klijenta i poslužitelja u potpunosti ćete zaštititi mrežu od svih poznatih i još ne pronađenih ranjivosti u njoj. A ranjivosti u Microsoftovom bloku poruka s porukama 1.0 nalaze se prilično redovito. Posljednja značajna ranjivost u SMBv1, koja omogućuje napadaču daljinsko izvršavanje proizvoljnog koda, ispravljena je u ožujku 2017. godine..

Dakle, onemogućivanjem podrške za naslijeđene SMB 1.0 na strani klijenta i poslužitelja u potpunosti ćete zaštititi mrežu od svih poznatih i još ne pronađenih ranjivosti u njoj. A ranjivosti u Microsoftovom bloku poruka s porukama 1.0 nalaze se prilično redovito. Posljednja značajna ranjivost u SMBv1, koja omogućuje napadaču daljinsko izvršavanje proizvoljnog koda, ispravljena je u ožujku 2017. godine..