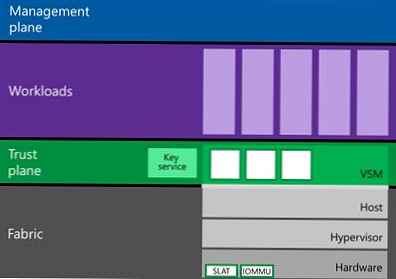

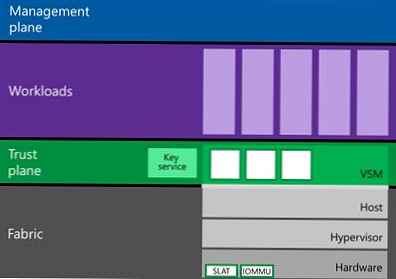

Windows 10 Enterprise (i samo u ovom izdanju) ima novu Hyper-V komponentu koja se zove virtualan Sigurna način (VSM). VSM je siguran spremnik (virtualni stroj) koji radi na hipervizoru i odvojen od domaćina Windows 10 i njegove jezgre. Sigurnosno kritične komponente sustava pokreću se unutar tog sigurnog virtualnog spremnika. Ne može se izvršiti nikakav kôd treće strane unutar VSM-a, a integritet koda se stalno provjerava radi izmjena. Ova arhitektura omogućuje zaštitu podataka u VSM-u, čak i ako je host kernel Windows 10 ugrožen, jer čak i kernel nema izravan pristup VSM-u..

VSM spremnik se ne može povezati s mrežom i nitko ne može steći administrativne povlastice u njemu. Unutar spremnika Virtual Secure Mode mogu se pohraniti ključevi za enkripciju, podaci o autorizaciji korisnika i ostale informacije kritične sa stajališta kompromisa. Dakle, napadač više neće moći prodrijeti do korporativne infrastrukture koristeći podatke lokalnog keširanja korisničkih računa.

U VSM-u mogu raditi sljedeće komponente sustava:

U VSM-u mogu raditi sljedeće komponente sustava:

- LSASS (lokalne sigurnosti podsistem usluga) - komponenta odgovorna za autorizaciju i izolaciju lokalnih korisnika (na taj način, sustav je zaštićen od napada poput "proslijedi hash" i uslužne programe poput mimikatz). To znači da lozinke (i / ili hashe) korisnika registriranih u sustavu ne može dobiti čak ni korisnik s lokalnim administratorima.

- virtualan TPM (vTPM) - sintetički TPM za gostujuće strojeve potreban za šifriranje sadržaja pogona

- OS sustav kontrole integriteta koda - zaštita kod sustava od promjene

Za upotrebu VSM načina okolini su predočeni sljedeći hardverski zahtjevi:

- Podrška za UEFI, sigurno pokretanje i pouzdan modul platforme (TPM) za sigurnu pohranu ključeva

- Podrška za virtualizaciju hardvera (barem VT-x ili AMD-V)

Kako omogućiti virtualni sigurni način (VSM) u sustavu Windows 10

Pogledajmo kako omogućiti virtualni sigurni način sustava Windows 10 (u našem primjeru ovo je Build 10130).

- UEFI sigurno pokretanje mora biti omogućeno.

- Windows 10 mora biti uključen u domenu (VSM - štiti samo korisničke račune domene, ali ne i lokalne).

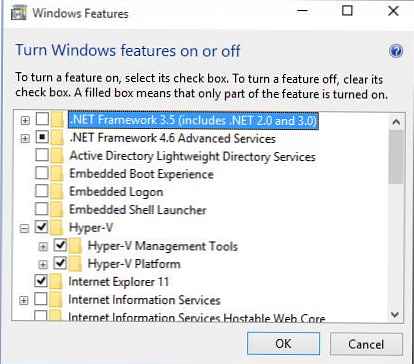

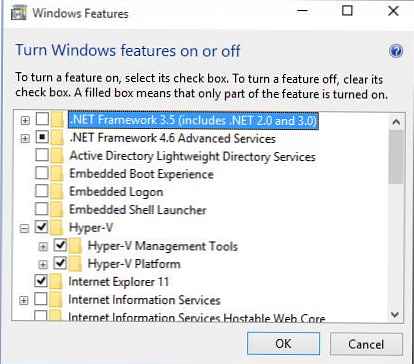

- U sustavu Windows 10 mora biti instalirana uloga Hyper-V-a (u našem slučaju prvo ste morali instalirati Hyper-V platformu, a tek potom Hyper-V Alati za upravljanje).

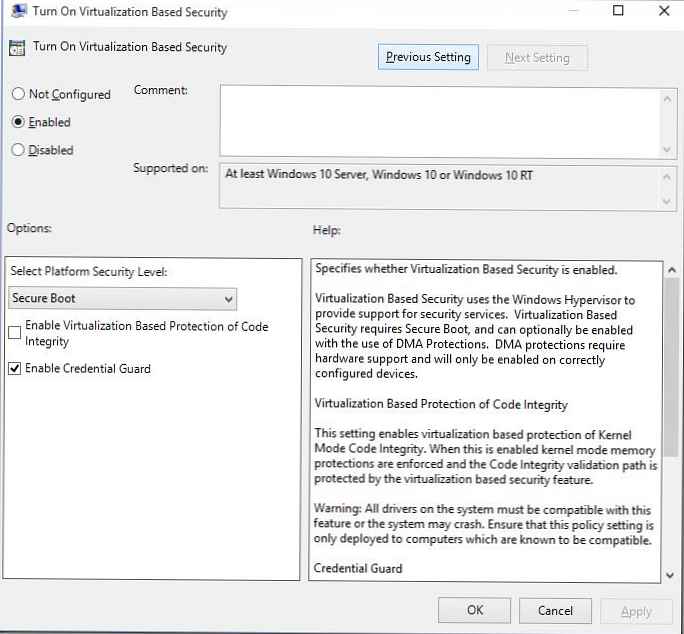

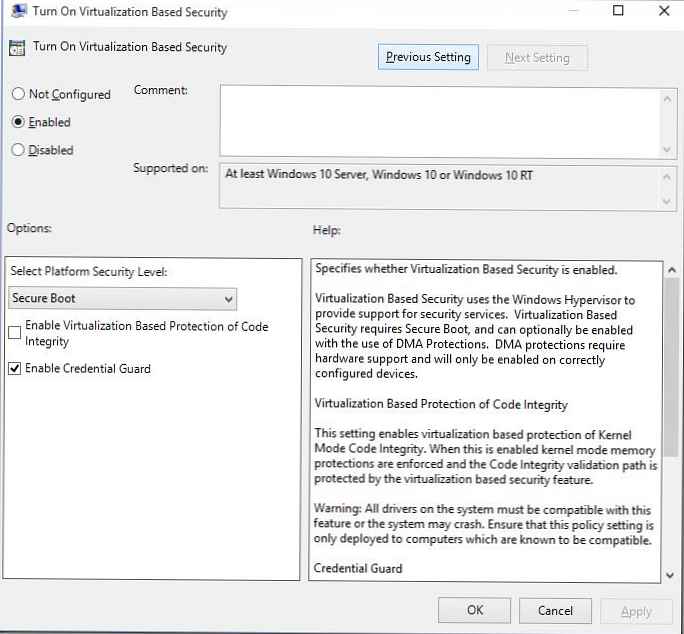

- Virtualni sigurni način (VSM) mora biti omogućen posebnim pravilima u uređivaču pravila grupe gpedit.msc: Konfiguracija računala -> Sustav -> Zaštita uređaja -> Uključite sigurnost temeljenu na virtualizaciji. Uključite pravilo u odlomku Odaberite razinu sigurnosti platforme odabrati Sigurna čizma, i također označiti "Omogući zaštitu vjerodajnica”(LSA izolacija).

- I konačno, konfigurirajte BCD za pokretanje sustava Windows 10 u VSM modu

bcdedit / set vsmlaunchtype auto - Ponovo pokrenite računalo

Provjerite VSM

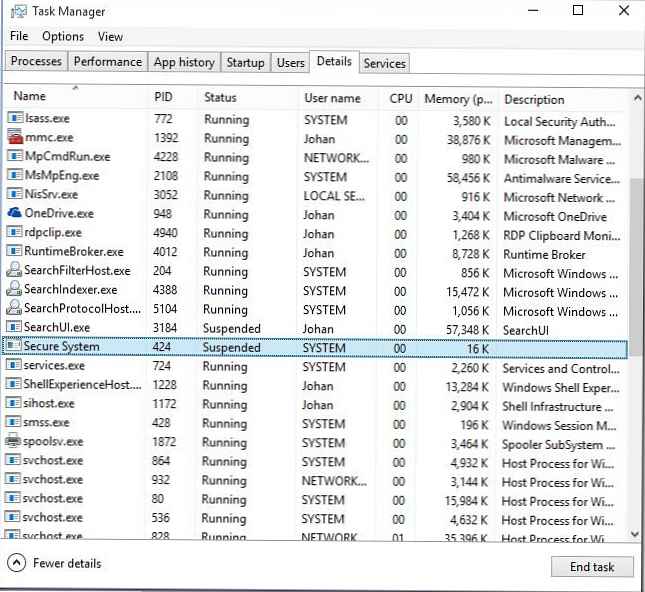

Provjerite je li VSM aktivan po postupku Sigurni sustav u upravitelju zadataka.

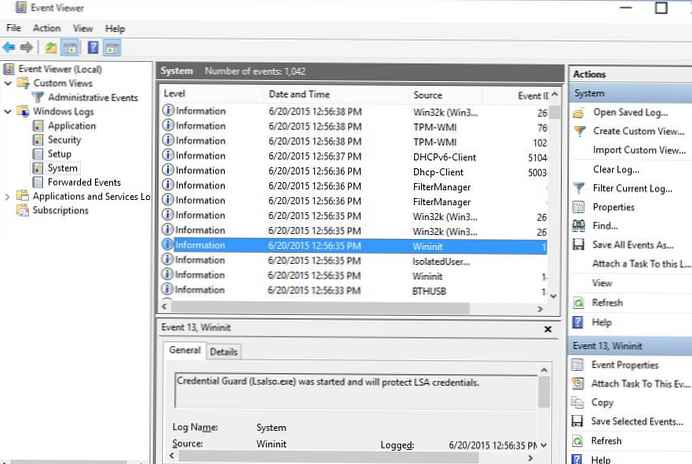

Ili prema događaju "Pokrenuta je vjerodajnička zaštita (Lsalso.exe) i zaštitit će LSA vjerodajnice"U zapisniku sustava.

Ili prema događaju "Pokrenuta je vjerodajnička zaštita (Lsalso.exe) i zaštitit će LSA vjerodajnice"U zapisniku sustava.

Sigurnosno testiranje VSM-a

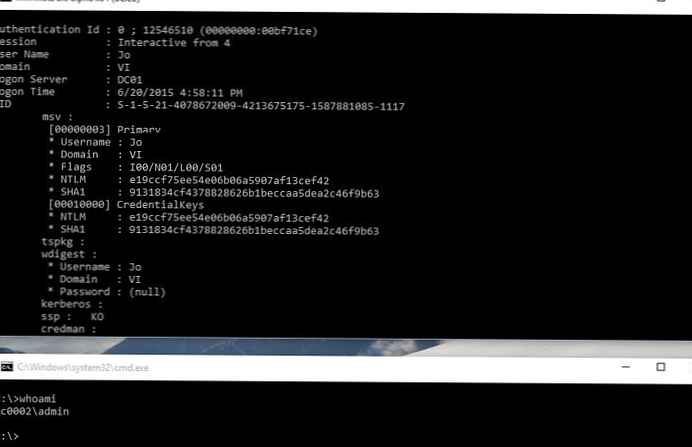

Dakle, na računalima s omogućenim VSM načinom rada registrirajte se pod računom domene i izvodite sljedeću naredbu mimikatz iz lokalnog administratora:

mimikatz.exe privilegija :: ispravljanje pogrešaka :: izlaz za prijavu

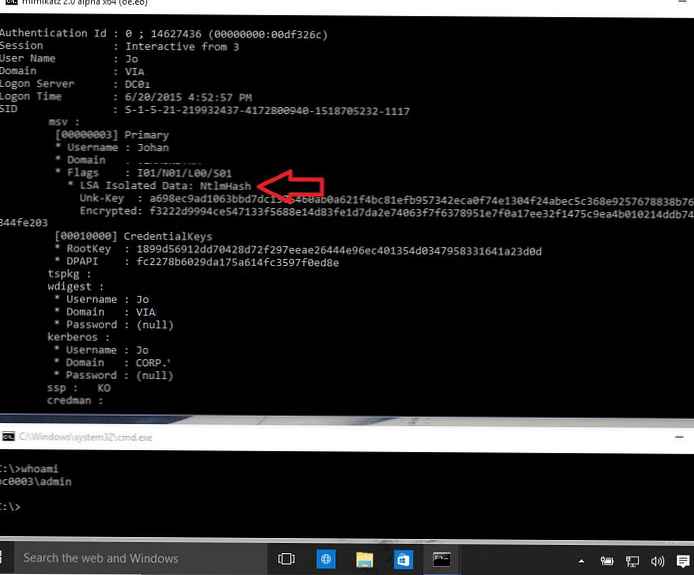

Vidimo da se LSA pokreće u izoliranom okruženju i da se ne mogu dobiti hasheji korisničkih lozinki.

Ako izvršimo istu operaciju na stroju s isključenim VSM, dobit ćemo NTLM hash-u zaporke korisnika, koji se može upotrijebiti za napade "pass-the-hash".

Ako izvršimo istu operaciju na stroju s isključenim VSM, dobit ćemo NTLM hash-u zaporke korisnika, koji se može upotrijebiti za napade "pass-the-hash".