14. svibnja 2019. Microsoft je objavio kritičnu ranjivost u implementaciji usluge udaljene tablice (ranije Terminal Services) u sustavu Windows, što omogućuje neautorificiranom napadaču daljinsko izvršavanje proizvoljnog koda na ciljnom sustavu putem RDP protokola. Ranjivost RCE (daljinsko izvršenje koda) opisana je u CVE-2019-0708 i dobio je neslužbeni naziv BlueKeep. Na ranjivost utječu samo starije verzije sustava Windows - od sustava Windows XP (Windows Server 2003) do Windows 7 (Windows Server 2008 R2). Novije verzije (Windows 10, 8.1 i Windows Server 2012R2 / 2016/2019) ne utječu na ovu ranjivost u RDS-u..

sadržaj:

- RCE Ranbility CVE-2019-0708 u uslugama udaljene radne površine

- Zaštita od ranjivosti BlueKeep CVE-2019-0708

- Ažuriranja sustava Windows radi zaštite od RDP ranjivosti BlueKeep

RCE Ranbility CVE-2019-0708 u uslugama udaljene radne površine

Ranjivost nije prisutna u samom RDP protokolu, već u implementaciji usluge udaljene radne površine u starijim verzijama sustava Windows. Da biste iskoristili ranjivost, potreban vam je mrežni pristup računalu s pogođenom verzijom sustava Windows i prisutnost RDP usluge omogućene na njemu (pristup kojem ne bi trebali biti blokirani vatrozidi). tj ako je vaš Windows domaćin dostupan s Interneta putem RDP-a, to znači da ranjivost može iskoristiti bilo tko. Ranjivost se ostvaruje slanjem posebnog zahtjeva servisu udaljene radne površine putem RDP-a, dok prethodno predovjerenje korisnika nije potrebno. Nakon što je implementirana ranjivost BlueKeep-a, napadač može daljinsko izvršiti proizvoljni kod na ciljnom sustavu sa SYSTEM povlasticama.

Microsoft primjećuje da postoji vrlo velika vjerojatnost pojave automatskih crva koji će iskoristiti ranjivost u RDS-u za širenje na lokalne mreže. Dakle, razmjerom napada mogu se postići rezultati WannaCry crva (koristi ranjivost u SMB protokolu CVE-2017-0144 - EternalBlue).

Zaštita od ranjivosti BlueKeep CVE-2019-0708

Za zaštitu od ranjivosti CVE-2019-0708 (BlueKeep), Microsoft preporučuje da brzo instalirate sigurnosna ažuriranja (navedena u sljedećem odjeljku). Da biste smanjili rizike implementacije ranjivosti na sustavima dok se ažuriranje ne instalira na vanjskom obodu, preporučuju se sljedeće akcije:

- Privremeno onemogućite RDP pristup računalima i onemogućite usluge udaljene radne površine ili blokirajte vanjski pristup RDP-u mrežnim vatrozidima perimetra mreže i onemogućite prosljeđivanje RDP portova u lokalnu mrežu;

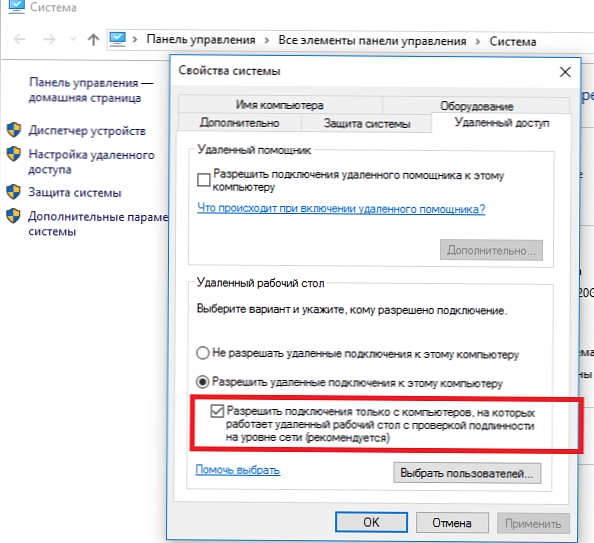

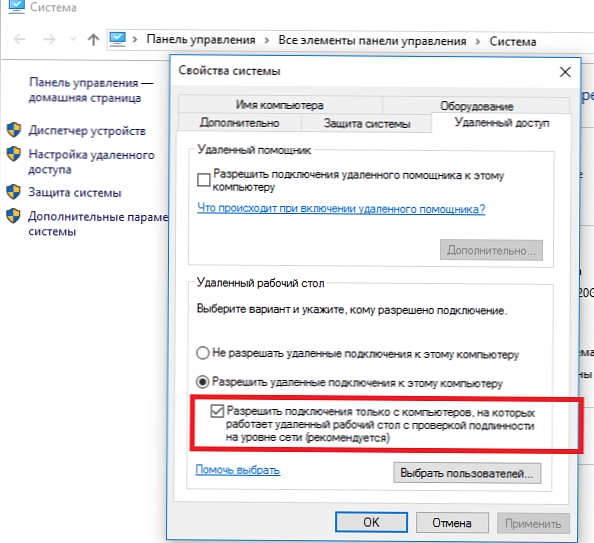

- Omogući podršku Autentifikacija na mrežnoj razini (NLA - Autentifikacija na razini mreže) u postavkama RDP-a na računalu) - moguće je konfigurirati i u sustavu Windows 7/2008 R2 i u Windows XP SP3. Kad je NLA omogućen za provođenje ranjivosti, napadač se prvo mora autentificirati s uslugama udaljene radne površine pomoću važećeg računa (napad se može provesti samo pod legitimnim korisnikom).

Ažuriranja sustava Windows radi zaštite od RDP ranjivosti BlueKeep

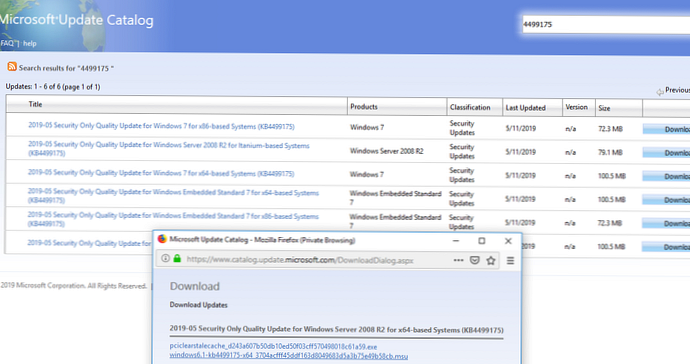

Microsoft je objavio ažuriranja za sve Windows operativne sustave koji su osjetljivi na CVE-2019-0708 (BlueKeep). Zakrpe su dostupne za preuzimanje u Microsoftovom katalogu ažuriranja..

Unatoč činjenici da je Microsoft prestao podržavati Windows XP i Windows Server 2003, objavljena su ažuriranja za zaštitu BlueKeep za te naslijeđene sustave. Što još jednom naglašava ozbiljnost pronađene ranjivosti i visoki rizik od njezine masovne eksploatacije.

Ispod su izravne veze za ručno preuzimanje ažuriranja za popularne verzije sustava Windows:

KB4500331:

Windows XP Ugrađeni SP3 x86, x64 Windows XP, Windows Server 2003 SP2 x86, x64 - https://www.catalog.update.microsoft.com/Search.aspx?q=KB4500331

KB4499175:

- Windows Server 2008 R2 SP1 i Windows 7 SP1 x64 - windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu

- Windows 7 x86 SP1 - windows6.1-kb4499175-x86_6f1319c32d5bc4caf2058ae8ff40789ab10bf41b.msu

U Windows XP i 2003, kb4500331 ažuriranja morat će se instalirati ručno.

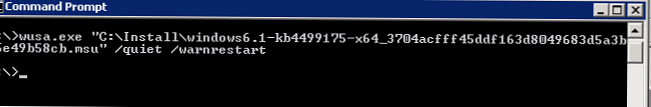

Za Ažuriranje sustava Windows 7 i Windows Server 2008 R2 KB4499175 već dostupno za instalaciju putem WSUS-a (ovisno o postavkama odobrenja ažuriranja) i Microsoft Update-a. Ali možete ga instalirati ručno iz datoteke msu koristeći wusa.exe:

wusa.exe "C: \ Install \ windows6.1-kb4499175-x64_3704acfff45ddf163d8049683d5a3b75e49b58cb.msu" / tihi / warnrestart