Prema aktivnom direktoriju, LDAP promet između kontrolera domena i klijenata nije šifriran, tj. podaci se putem mreže prenose u jasnom obliku. Potencijalno to znači da napadač može pročitati ove podatke koristeći paket njuškalo. Za standardno Windows okruženje to općenito nije presudno, ali ograničava mogućnosti proizvođača trećih proizvođača koji koriste LDAP.

Na primjer, operacija promjene lozinke mora se provesti kroz siguran kanal (na primjer, Kerberos ili SSL / TLS). To znači da, na primjer, pomoću funkcije -php, koja radi s AD-om putem LDAP-a, ne možete promijeniti korisničku lozinku u domeni.

Možete zaštititi podatke LDAP-a između klijenta i kontrolera domene koristeći SSL verziju LDAP-a - LDAPS, koji radi na priključku 636 (LDAP živi na priključku 389). Da biste to učinili, morate instalirati poseban SSL certifikat na kontroler domene. Potvrda može biti treća strana, izdana od strane treće strane (npr. Verisign), s vlastitim potpisom ili izdana od strane korporacijskog certifikacijskog tijela.

U ovom ćemo članku pokazati kako koristiti instalaciju certifikata LDAPS (LDAP preko sloja sigurnih utičnica) na kontroleru domene na kojem je pokrenut Windows Server 2012 R2. Uz potreban certifikat, LDAP usluga na kontroleru domene može uspostaviti SSL veze za prijenos LDAP prometa i prometa globalnog kataloškog poslužitelja (GC).

Imajte na umu da LDAPS uglavnom koriste aplikacije trećih strana (dostupne kao klijentima koji nisu Microsoftovi) radi zaštite podataka koji se prenose putem mreže (kako bi se osigurala nemogućnost presretanja korisničkih imena i lozinki i drugih privatnih podataka).

Pretpostavimo da već imate instaliran poslužitelj korporativnog identiteta u vašoj infrastrukturi. potvrda Autoritet (CA). To može biti ili puna PKI infrastruktura ili samostalan poslužitelj s ulogom certifikacijskog tijela.

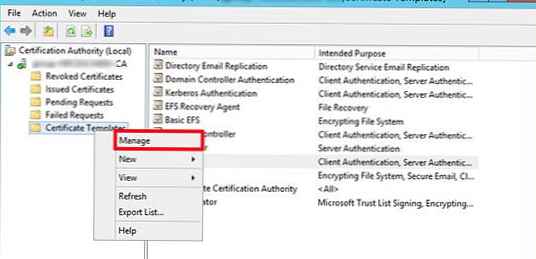

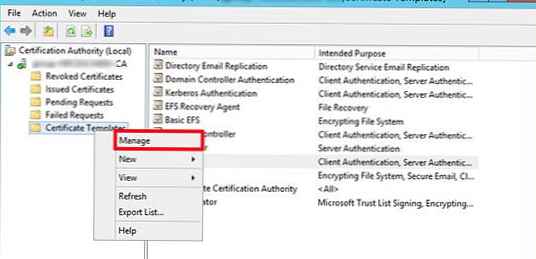

Na sjeveru s ulogom tijela za ovjeru pokrenite konzolu potvrda vlast upravljanje konzola, odaberite odjeljak predloška certifikata (potvrda Predlošci ) i u kontekstnom izborniku odaberite upravljati.

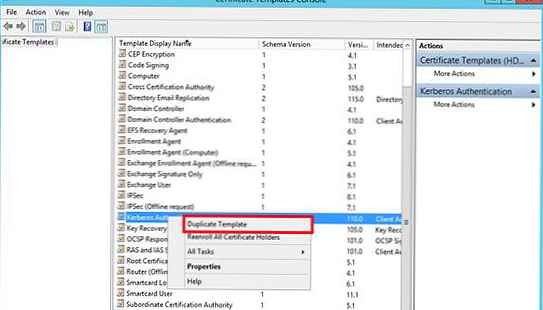

Pronađite predložak Kerberos ovjera potvrda i stvorite njegovu kopiju odabirom Dvostruki predložak.

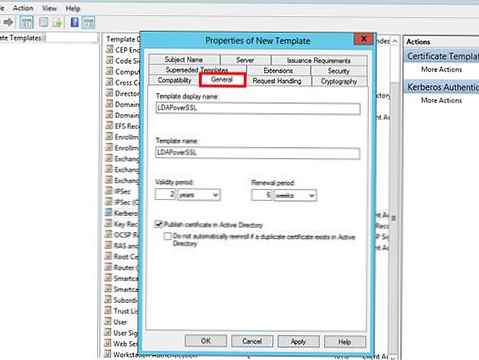

kartica opći preimenujte predložak certifikata u LDAPoverSSL, navesti rok valjanosti i objaviti u AD (Objavite potvrdu u Active Directoryu).

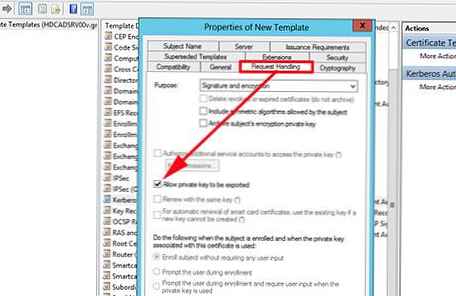

kartica Zatraži rukovanje potvrdite okvir Dopusti izvoz privatnog ključa i spremite predložak.

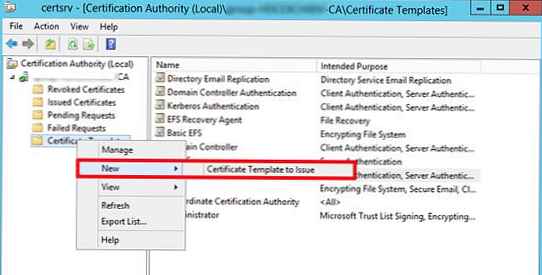

Na temelju stvorenog predloška objavit ćemo novu vrstu certifikata. Da biste to učinili, u kontekstnom izborniku odjeljka Predlošci certifikata odaberite Novo -> Predložak certifikata za izdavanje.

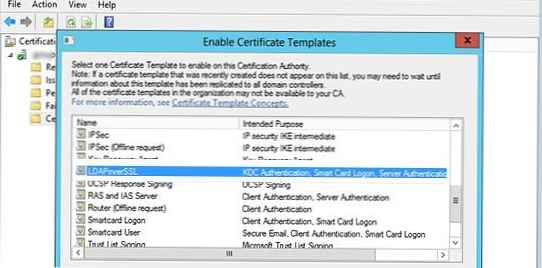

S popisa dostupnih predložaka odaberite LDAPoverSSL i kliknite U redu..

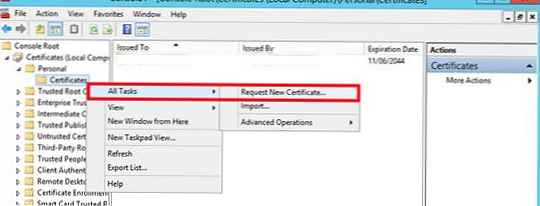

Na kontroleru domene za koji planirate koristiti LDAPS otvorite snap-up za upravljanje certifikatom i u trgovini certifikata osobni zatražite novu potvrdu (Svi zadaci -> Zatražite novu potvrdu).

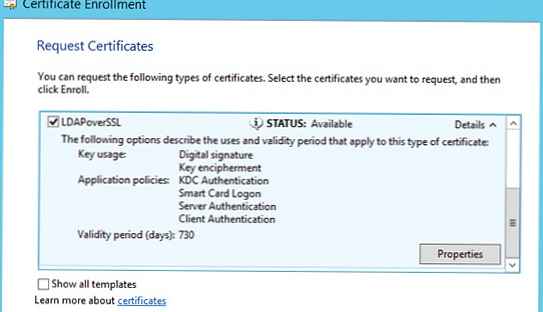

Na popisu dostupnih certifikata odaberite LDAPoverSSL certifikat i kliknite Registriranje (izdati potvrdu).

Sljedeći je zahtjev da kontroler domene i klijenti koji će komunicirati putem LDAPS-a vjeruju certifikacijskom tijelu (CA) koje je izdalo certifikat za kontroler domene.

Ako to već nije učinjeno, izvezite korijensku potvrdu tijela za ovjeravanje u datoteku izvođenjem sljedeće naredbe na poslužitelju s ulogom tijela za ovjeru:certutil -ca.cert ca_name.cer

Zatim dodajte izvezeni certifikat u spremnik certifikata Pouzdani korijenski certifikata pohranjiva se certifikat na klijent i kontroler domene. To se može učiniti ručno kroz dodatak za upravljanje certifikatom, putem GPO-a ili iz naredbenog retka (više ovdje).

certmgr.exe -add C: \ ca_name.cer -s -r localMachine ROOT

Morate ponovo pokrenuti Active Directory na kontroleru domene ili potpuno ponovno pokrenuti DC.

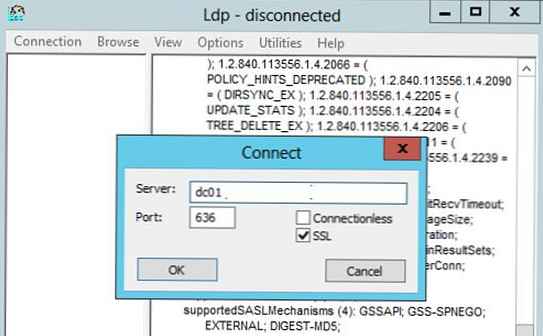

Ostaje testirati rad na LDAPS-u. Da biste to učinili, pokrenite uslužni program na klijentu LDP.eXE i odaberite u izborniku priključenja> Connect->Naznači puno (FQDN) naziv kontrolera domene, odaberite luka 636 i označite SSL -> U redu. Ako se sve pravilno obavi, vezu treba uspostaviti.