Prilikom servisiranja velikih mreža administratori sustava često se susreću s problemima autentifikacije mrežne opreme. Konkretno, prilično je teško organizirati normalan rad nekoliko mrežnih administratora na pojedinačnim računima na velikoj količini opreme (morate održavati i ažurirati bazu podataka lokalnih računa na svakom uređaju). Logično rješenje bilo bi autorizirati postojeću bazu podataka računa - Active Directory. U ovom ćemo članku shvatiti kako konfigurirati Autentifikacija domene Active Directory na aktivnoj mrežnoj opremi (sklopke, usmjerivači).

Nije sva mrežna oprema popularnih dobavljača (CISCO, HP, Huawei) podržana funkcionalnost za direktan pristup LDAP direktoriju, a takvo rješenje neće biti univerzalno. Protokol je pogodan za rješavanje našeg problema. AAA (Autorizacija i računovodstvo), zapravo postaju de facto standard mrežne opreme. AAA klijent (mrežni uređaj) šalje autorizirane korisničke podatke na poslužitelj RADIUS i na temelju svog odgovora odlučuje o odobravanju / uskraćivanju pristupa.

protokol Udaljeni broj za provjeru autentičnosti u korisničkoj službi (RADIUS) u sustavu Windows Server 2012 R2 je uključen u ulogu NPS (poslužitelj mrežnih pravila). U prvom dijelu članka instalirat ćemo i konfigurirati ulogu Network Policy Server-a, a u drugom ćemo prikazati tipične konfiguracije mrežnih uređaja s podrškom za RADUIS koristeći primjer Prekidači HP Procurve i Cisco oprema.

sadržaj:

- Instalirajte i konfigurirajte poslužitelj s ulogom Network Policy Server

- Konfiguriranje mrežne opreme za rad s RADUIS poslužiteljem

Instalirajte i konfigurirajte poslužitelj s ulogom Network Policy Server

U pravilu se preporučuje instaliranje poslužitelja s ulogom NPS-a na namjenski poslužitelj (ne preporučuje se postavljanje ove uloge na kontroler domene). U ovom ćemo primjeru instalirati NPS ulogu na poslužitelj koji pokreće Windows Server 2012 R2.

Otvorite konzolu Upravitelj poslužitelja i postaviti ulogu Poslužitelj mrežnih pravila (nalazi se u odjeljku Mrežne politike i usluge pristupa).

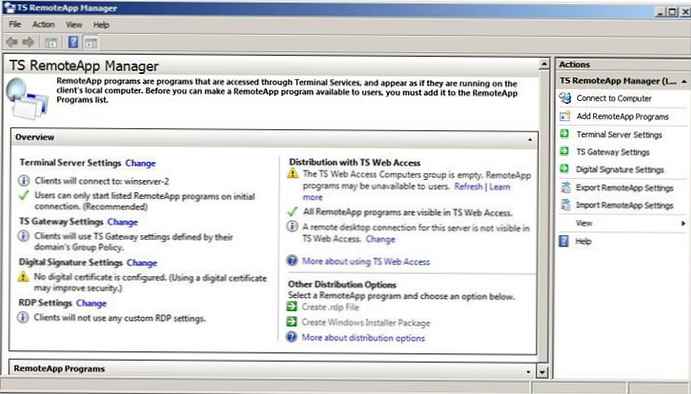

Nakon što je instalacija dovršena, pokrenite konzolu MMC za upravljanje mrežnom politikom. Zanimaju nas sljedeća tri odjeljka konzole:

Nakon što je instalacija dovršena, pokrenite konzolu MMC za upravljanje mrežnom politikom. Zanimaju nas sljedeća tri odjeljka konzole:

- Klijenti RADIUS-a - sadrži popis uređaja koji se mogu autentificirati na poslužitelju

- Zatraživanje zahtjeva za povezivanje - definira vrste uređaja koji mogu autentificirati

- Mrežne politike - pravila provjere autentičnosti

Dodavanjem novog klijenta RADIUS (ovo će biti prekidač HP ProCurve Switch 5400zl) desnim klikom na odjeljak Klijenti RADIUS-a i odabir novi. Označavamo:

Dodavanjem novog klijenta RADIUS (ovo će biti prekidač HP ProCurve Switch 5400zl) desnim klikom na odjeljak Klijenti RADIUS-a i odabir novi. Označavamo:

- Prijateljsko ime: sw-HP-5400-1

- Adresa (IP ili DNS): 10.10.10.2

- Dijeljena tajna (lozinka / tajni ključ): lozinka se može odrediti ručno (mora biti prilično složena) ili generirati posebnim gumbom (generirana lozinka mora se kopirati, jer će se u budućnosti morati navesti na mrežnom uređaju).

Onemogući standardna pravila (Koristite provjeru autentičnosti sustava Windows za sve korisnike) u odjeljku Zahtjevi za vezu veze klikom na njega s RMB i odabirom Onemogući.

Onemogući standardna pravila (Koristite provjeru autentičnosti sustava Windows za sve korisnike) u odjeljku Zahtjevi za vezu veze klikom na njega s RMB i odabirom Onemogući.

Izradite novo pravilo po imenu Mreža Sklopke-AAA i kliknite na. U odjeljku Sondition stvoriti novo stanje. Tražimo odjeljak RADIJUS Klijent svojstva i odaberite Ime klijenta.

Označavamo vrijednost SW-?. tj uvjet će se primjenjivati na sve klijente RADIUS-a počevši od znakova: "sw-". Kliknite Next-> Next-> Next, slažući se sa svim standardnim postavkama..

Označavamo vrijednost SW-?. tj uvjet će se primjenjivati na sve klijente RADIUS-a počevši od znakova: "sw-". Kliknite Next-> Next-> Next, slažući se sa svim standardnim postavkama..

Dalje u odjeljku Mrežna pravila kreirajte novu politiku provjere autentičnosti. Navedite, primjerice, njezino ime Pravila autorizacije mrežne sklopke za mrežne administratore. Stvorimo dva uvjeta: u prvom uvjetu Windows Grupe, odredite grupu domena čiji se članovi mogu ovjeriti (računi mrežnog administratora u našem primjeru su uključeni u grupu administratora AD mreže) Drugi uvjet Vrsta provjere autentičnosti, odabirom PAP-a kao protokola za provjeru autentičnosti.

Zatim u prozoru Konfiguriraj metode provjere autentičnosti poništite sve vrste autentifikacije osim Nešifrirana provjera autentičnosti (PAP. SPAP).

Zatim u prozoru Konfiguriraj metode provjere autentičnosti poništite sve vrste autentifikacije osim Nešifrirana provjera autentičnosti (PAP. SPAP).

U prozoru Konfigurirajte postavke promijenite vrijednost atributa Vrsta usluge na upravni.

U drugim se slučajevima slažemo sa standardnim postavkama i završavamo čarobnjaka.

U drugim se slučajevima slažemo sa standardnim postavkama i završavamo čarobnjaka.

I na kraju, novu politiku pomaknite na prvo mjesto na popisu pravila.

Konfiguriranje mrežne opreme za rad s RADUIS poslužiteljem

Ostaje nam konfigurirati mrežnu opremu za rad s Radius poslužiteljem. Spojite se na naš HP ProCurve Switch 5400 i izvršite sljedeće promjene u njegovoj konfiguraciji (promijenite IP adresu Raduis poslužitelja i lozinku na svoju).

aaa autentična konzola omogućuje radijus lokalna aaa provjera autentičnosti telnet prijava radijus lokalna aaa provjera autentičnosti telnet omogućuje radijus lokalna aaa provjera autentičnosti ssh prijava radijus lokalna aaa provjera autentičnosti ssh omogućuju radijus lokalna aaa provjera autentičnosti prijava privilegirani način radijus-poslužiteljski ključ VAŠI-TAJNI-KLJUČ radius-poslužitelj domaćin 10.10 .10.44 VAŠ-SECRET-KEY auth-port 1645 acct-port 1646 host-poslužitelj poslužitelja 10.10.10.44 auth-port 1645 host-server server radius 10.10.10.44 acct-port 1646

vijeće. Ako ste iz sigurnosnih razloga zabranili povezivanje s mrežnom opremom putem telneta, ovi se redovi moraju izbrisati iz config:

aaa autentifikacija telnet prijava radijus lokalna aaa autentifikacija telnet omogućiti radijus lokalni

Bez zatvaranja prozora konzole prekidača (ovo je važno!, u protivnom, ako nešto pođe po zlu, više se nećete moći povezati na svoj prekidač), otvorite drugu telnet sesiju. Trebao bi se pojaviti novi prozor za autorizaciju u kojem će se tražiti da navedete ime i lozinku računa. Pokušajte unijeti podatke o svom računu u AD (to mora biti član grupe Network Admins). Ako je veza uspostavljena - učinili ste sve kako treba!

Za Ciscovu sklopku, konfiguracija koja koristi račune domene za autentifikaciju i autorizaciju može izgledati ovako:

Za Ciscovu sklopku, konfiguracija koja koristi račune domene za autentifikaciju i autorizaciju može izgledati ovako:

aaa novi model-poslužitelj radijusa 10.10.10.44 auth-port 1645 acct-port 1646 ključ VAŠE-TAJNO-KLJUČNO aaa provjera autentičnosti prijava zadana skupina radijus lokalna aaa autorizacija exec zadana skupina radijus lokalna ip radijus izvor sučelja Vlan421 linija con 0 linija vty 0 4 redak vty 5 15primjedba. U ovoj konfiguraciji RADIUS poslužitelj prvo se koristi za provjeru autentičnosti, a ako nije dostupan, lokalni račun.

Za Cisco ASA konfiguracija će izgledati ovako:

aaa-poslužitelj RADIUS protokol radijus aaa-poslužitelj RADIUS domaćin 10.10.10.44 ključ VAŠE-TAJNI-KLJUČ radijus-zajednički-pw VAŠE-TAJNI-KLJUČAK aaa autentifikacija telnet konzole RADIUS LOCAL aaa provjera autentičnosti ssh konzole RADIUS LOCAL aaa provjera autentičnosti http a console RADIUS LOCAL http konzola RADIUS LOCAL

vijeće. Ako nešto ne uspije, provjerite:

- Odgovaraju li tajni ključevi na NPS poslužitelju i sklopci (za test možete koristiti jednostavnu lozinku).

- Je li ispravna adresa NPS poslužitelja navedena u konfiguraciji. Ping li??

- Jesu li vatrozidovi blokiraju priključke 1645 i 1646 između sklopke i poslužitelja?

- Pažljivo proučite zapise NPS poslužitelja