jedan znak-na (SSO - tehnologija pojedinačne prijave) je tehnologija koja korisniku koji već provjerava (prijavljen) omogućuje pristup drugim uslugama bez ponovne provjere autentičnosti. Primjenjuje se na tehnologiju terminalskih poslužitelja daljinski Desktop usluge, SSO vam omogućuje da spremite korisnika koji je prijavljen na računalo domene od ponovnog unošenja imena i lozinke njegovog računa u prozor RDP klijenta prilikom povezivanja na RDS poslužitelje ili pokretanja objavljenih aplikacija RemoteApp..

U ovom ćemo članku opisati značajke postavljanja transparentne autorizacije (Single Sign-a) korisnika na RDS poslužiteljima s operativnim sustavom Windows Server 2016 i 2012 R2.

Zahtjevi za okoliš:

- Connection Broker i svi RDS poslužitelji moraju imati instaliran Windows Server 2012 ili noviji;

- SSO djeluje samo u domenskom okruženju: Korisnički računi Active Directory moraju se koristiti, a RDS poslužitelji i korisničke radne stanice moraju biti uključeni u domenu;

- RDP klijenti moraju koristiti RDP klijent verzije 8.0 i novije verzije (neće raditi za instaliranje ove verzije RDP klijenta u Windows XP);

- Na strani klijenta podržane su sljedeće verzije sustava Windows 10 / 8.1 / 7;

- SSO radi s autentifikacijom lozinke (pametne kartice nisu podržane);

- RDP razine sigurnosti (sigurnosni sloj) u postavkama veze mora biti postavljen na Pregovarački ili SSL (TLS 1.0), a šifriranje Visoko ili FIPS kompatibilno.

Postupak pojedinačnog postavljanja znak-na sastoji se od sljedećih koraka:

- Morate izdati i dodijeliti SSL certifikat na poslužiteljima RD Gateway, RD Web i RD Connection Broker;

- Omogućite Web SSO na poslužitelju RDWeb;

- Uspostaviti grupnu politiku za delegiranje vjerodajnica;

- Kroz GPO dodajte otisak potvrde pouzdanim izdavačima .rdp.

Dakle, prije svega, morate izdati i dodijeliti SSL certifikat. Certifikat EKU (Enhanced Key Usage) mora sadržavati identifikator server ovjera. Propuštamo postupak dobivanja certifikata, jer to je izvan dosega članka (možete generirati SSS certifikat koji je samo-potpisan, ali morat ćete ga dodati pouzdanim na svim klijentima putem GPO-a).

SSL certifikat je vezan u svojstvima RDS implementacija u pododjeljku Potvrde.

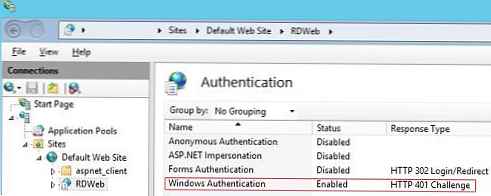

Zatim na svim poslužiteljima s ulogom Web Access za IIS RDWeb direktorij morate uključiti "Windows ovjera"I onemogućite anonimnu provjeru autentičnosti (anoniman ovjera).

Zatim na svim poslužiteljima s ulogom Web Access za IIS RDWeb direktorij morate uključiti "Windows ovjera"I onemogućite anonimnu provjeru autentičnosti (anoniman ovjera).

Nakon spremanja promjena, IIS treba ponovo pokrenuti:

Nakon spremanja promjena, IIS treba ponovo pokrenuti: iisreset / noforce

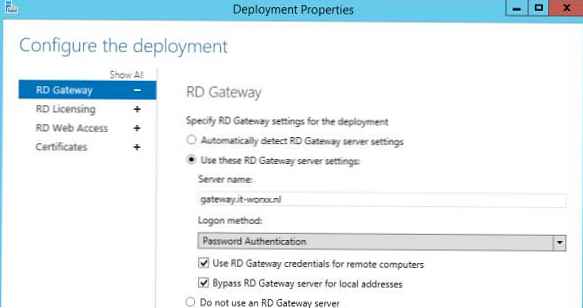

Ako koristite RD Gateway, provjerite da se ne koristi za povezivanje unutarnjih klijenata (trebala bi biti zbunjenost zaobići RD prolaz server za lokalne adresa).

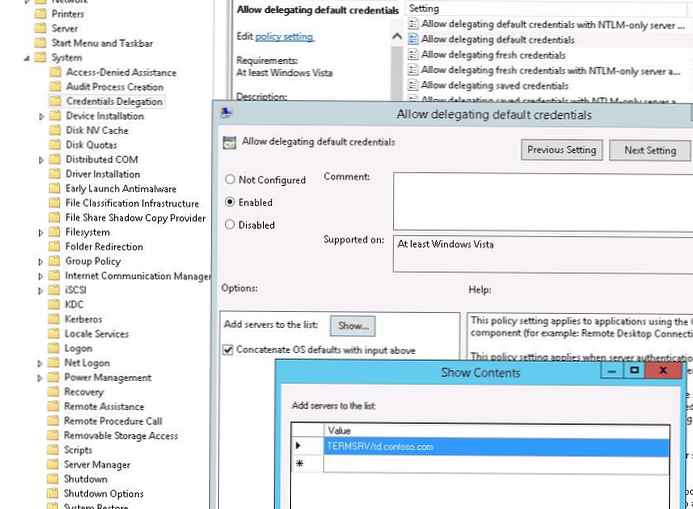

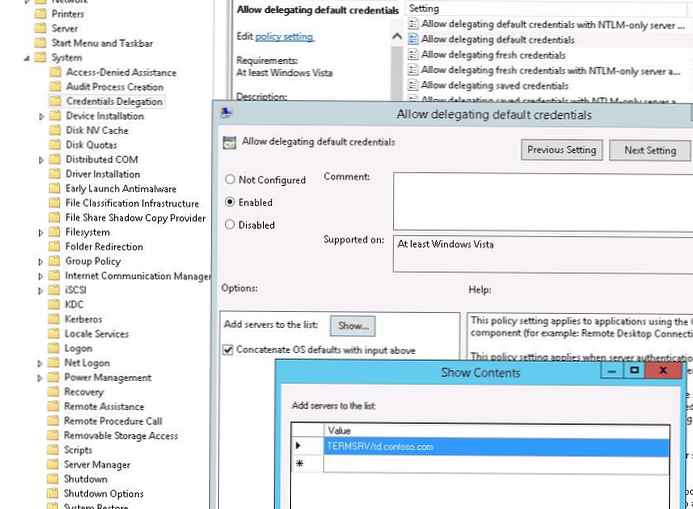

Sljedeći je korak uspostavljanje politike vjerodostojnog delegiranja. Izradite novi GPO domene i povežite ga za OU s korisnicima (računalima) koji trebaju omogućiti SSO pristup RDS poslužiteljima. Ako želite omogućiti SSO za sve korisnike domena, dopušteno je uređivanje zadanih pravila o domeni.

Ovo pravilo nalazi se u odjeljku GPO. računalo konfiguracija -> Administrativna Predlošci -> Sustav -> Vjerodostojnost delegacija -> Dopusti delegacija zadane uvjerenje (Konfiguracija računala -> Administrativni predlošci -> Prijenosne vjerodajnice -> Dopusti prijenos zadano postavljenih vjerodajnica). Pravilo omogućuje određenim poslužiteljima pristup Windows vjerodajnicama..

- Uključite pravilo (Omogućeno);

- Na popis poslužitelja morate dodati nazive RDS poslužitelja na koje klijent automatski može poslati korisničke vjerodajnice za obavljanje SSO autorizacije. Format dodavanja poslužitelja: TERMSRV / rd.contoso.com. (imajte na umu da svi znakovi TERMSRV moraju biti velika slova). Ako ovo pravo trebate dodijeliti svim terminalnim sustavima u domeni (manje sigurnoj), možete koristiti ovaj dizajn: TERMSRV / *. Contoso.com .

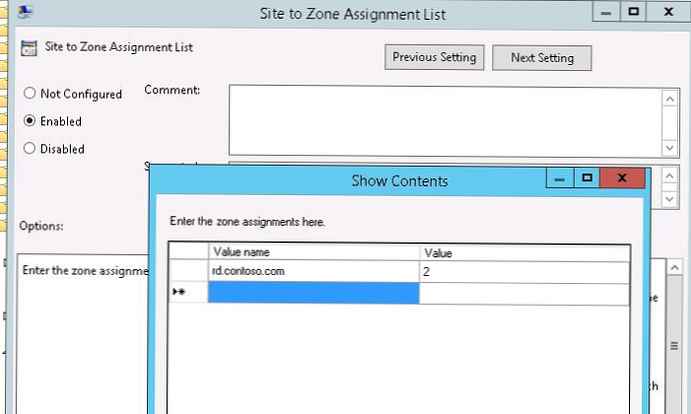

Nadalje, da biste izbjegli prozor upozorenja o pouzdanosti izdavača udaljene aplikacije, morate dodati adresu poslužitelja s ulogom Brokera u pouzdanu zonu pomoću GPO-a na klijentskim računalima pomoću pravila "Popis dodjela sigurnosne zone za web stranice" (slično kao Kako uklonite sigurnosno upozorenje prilikom otvaranja datoteke u sustavu Windows):

korisnik/ Računalo konfiguracija -> Administrativna alat -> Windows komponente -> Internet istraživač -> Internet kontrola ploča -> Sigurnost stranica-> Web mjesto u zona zadatak popis (Konfiguracija računala -> Administrativne predloške -> Komponente sustava Windows -> Internet Explorer -> Upravljačka ploča preglednika -> Sigurnosna kartica)

odrediti FQDN Naziv i zona RDCB poslužitelja 2 (Pouzdana web mjesta).

Zatim morate omogućiti pravilo Prijava opcije (Opcije prijave) u korisnik/ Računalo konfiguracija -> Administrativna alat -> Windows komponente -> Internet istraživač -> Internet kontrola ploča -> Sigurnost -> Pouzdan stranice zona (Administrativni predlošci -> Windows Components -> Internet istraživač -> Upravljačka ploča preglednika -> kartica Sigurnost -> Zona pouzdanih web lokacija) i na padajućem popisu odaberite 'automatski prijava s struja korisničko ime i lozinka'(Automatska prijava u mrežu s trenutnim korisničkim imenom i lozinkom).

Zatim morate omogućiti pravilo Prijava opcije (Opcije prijave) u korisnik/ Računalo konfiguracija -> Administrativna alat -> Windows komponente -> Internet istraživač -> Internet kontrola ploča -> Sigurnost -> Pouzdan stranice zona (Administrativni predlošci -> Windows Components -> Internet istraživač -> Upravljačka ploča preglednika -> kartica Sigurnost -> Zona pouzdanih web lokacija) i na padajućem popisu odaberite 'automatski prijava s struja korisničko ime i lozinka'(Automatska prijava u mrežu s trenutnim korisničkim imenom i lozinkom).

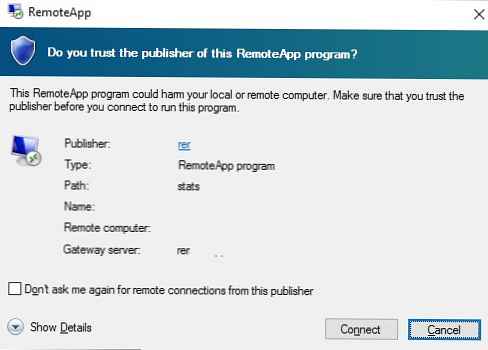

Nakon ažuriranja pravila na klijentu, kada pokušavate pokrenuti aplikaciju RemoteApp, zahtjev za zaporkom neće se pojaviti, već se pojavljuje prozor s upozorenjem o povjerenju izdavaču ovog RemoteApp programa:

Imate li povjerenja u izdavača ovog programa RemoteApp?

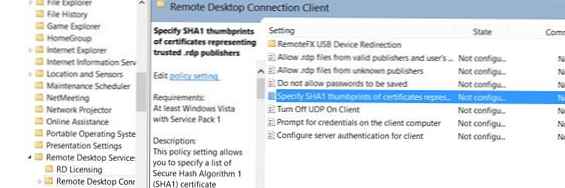

Kako se sprječava prikazivanje ove poruke svaki put kada se korisnik poveže, morate dobiti RDL Connection Broker potvrdu otiska SSL certifikata i dodati je na popis pouzdanih rdp izdavača. Da biste to učinili, pokrenite naredbu PowerShell na poslužitelju RDS Connection Broker:

Get-Childitem CERT: \ LocalMachine \ My

Kopirajte vrijednost otiska prsta potvrde i dodajte ga na popis otisaka pravila Navedite otiske prstiju SHA1 certifikata koji predstavljaju izdavače RDP (Navedite otiske prstiju SHA1 certifikata koji predstavljaju pouzdane RDP izdavače) u odjeljku Konfiguracija računala -> Administrativni predlošci -> Komponente sustava Windows -> Usluge radne površine Windows -> Klijent za povezivanje s udaljenom radnom površinom (Administrativni predlošci -> Komponente sustava Windows -> Usluge udaljene radne površine -> Klijent veze na udaljenu radnu površinu).

Kopirajte vrijednost otiska prsta potvrde i dodajte ga na popis otisaka pravila Navedite otiske prstiju SHA1 certifikata koji predstavljaju izdavače RDP (Navedite otiske prstiju SHA1 certifikata koji predstavljaju pouzdane RDP izdavače) u odjeljku Konfiguracija računala -> Administrativni predlošci -> Komponente sustava Windows -> Usluge radne površine Windows -> Klijent za povezivanje s udaljenom radnom površinom (Administrativni predlošci -> Komponente sustava Windows -> Usluge udaljene radne površine -> Klijent veze na udaljenu radnu površinu).

Time se dovršava postavljanje SSO-a i nakon primjene pravila korisnik se mora povezati s RDS farmom putem RDP-a bez ponovnog unošenja lozinke.

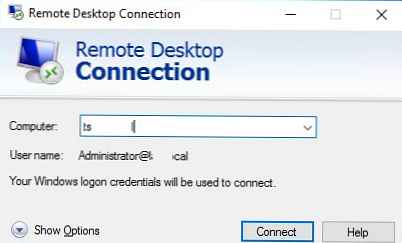

Sada kada pokrenete mstsc.exe klijent (daljinski Desktop veza), ako navedete ime RDS poslužitelja, korisničko ime u formatu ([email protected]) automatski će se zamijeniti u polju UserName.

Za povezivanje koristit će se vaše vjerodajnice za prijavu u Windows.

Za upotrebu RD Gatewaya sa SSO morate omogućiti Postavite pravilo Metoda provjere autentičnosti Gatewaya (Konfiguracija korisnika -> Pravila -> Administrativne predloške -> Komponente sustava Windows -> Usluge udaljene radne površine -> RD Gateway) i postavite njegovu vrijednost na Korištenje vjerodajnica lokalnog prijavljivanja.

Za upotrebu Web SSO-a na RD Web Accessu, imajte na umu da se preporučuje korištenje Internet Explorera s omogućenom Active X MsRdpClientShell (Microsoft Web Access Control Web Control).