U sustavima Windows 2012 R2 i Microsoft Windows 8.1 vraćena funkcionalnost daljinski Desktop sjenčanje (veza sjena). Podsjetimo da način rada sjene (sjenka sesija) - administrator može koristiti za pregled i upravljanje postojećom RDP sesijom bilo kojeg korisnika. Ovaj način rada gotovo je podržan od prvih verzija Microsoftovog terminalnog poslužitelja i neočekivano je uklonjen u sustavu Windows Server 2012 (zbog prijenosa rdp staka iz kernel načina u korisnički način rada). Funkcija RDS Shadow funkcionira u sljedećim verzijama OS-a: Windows Server 2016 / Windows 10.

sadržaj:

- Korištenje Remote Desktop Shadow iz GUI-ja

- Shadow RDS Shadow iz PowerShell-a

- Kako dopustiti običnim korisnicima da koriste vezu u sjeni

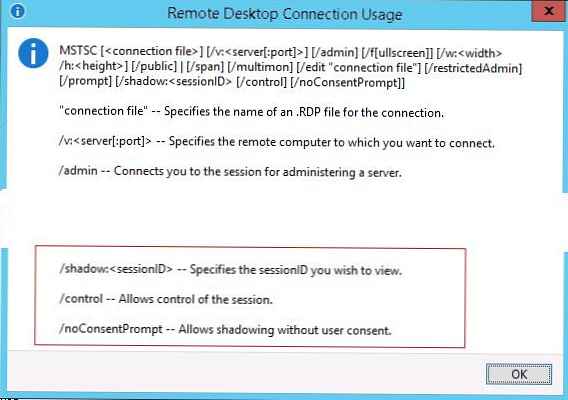

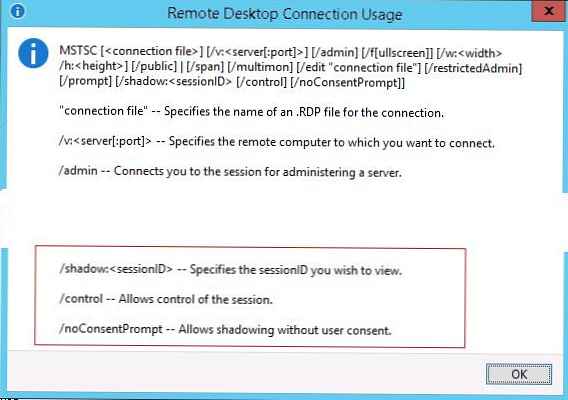

Pored toga, RDS Shadow i RDP modus sjene klijenta imaju niz novih zanimljivih značajki. Potpuni popis parametara klijenta mstsc.exe RDP koji određuju mogućnost veze na daljinu u sjeni do krajnje sesije korisnika:

MSTSC.exe [/ shadow: sessionID [/ v: Naziv poslužitelja] [/ kontrola] [/ noConsentPrompt]]

/ sjena: ID - spojite se na RDP sesiju s navedenim ID-om.

/ v: ime poslužitelja - RDP / RDS naziv terminalnog poslužitelja (ako nije naveden, koristi se trenutni).

/ kontrola - mogućnost interakcije s korisničkom sesijom (ako nije navedeno, koristi se način prikaza korisničke sesije).

/ noConsentPrompt - nemojte pitati korisnika za potvrdu veze s sesijom.

/ brz -koristi se za povezivanje pod drugim vjerodajnicama. Korisničko ime i zaporka trebaju se povezati s udaljenim računalom.

Ograničenja RDS sjenki u sjeni u sustavu Windows 2012 R2

- Samo se administratori poslužitelja mogu povezati s stranim sesijama. Ne možete delegirati ova prava kao redoviti korisnik

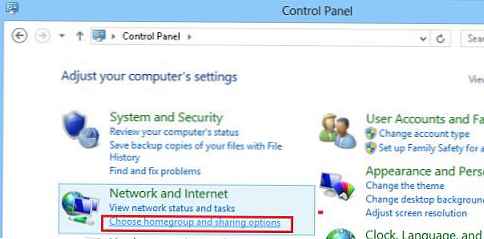

- RDS sjena neće raditi u mrežama temeljenim na radnim skupinama

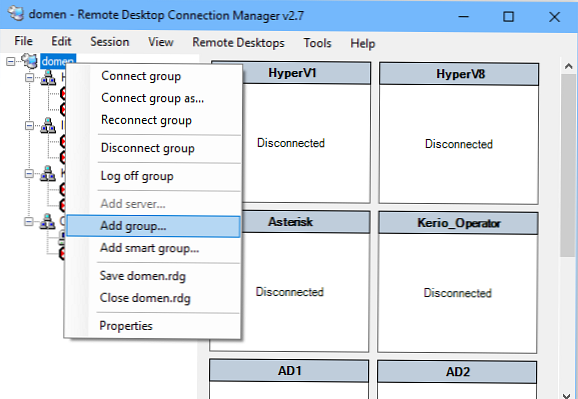

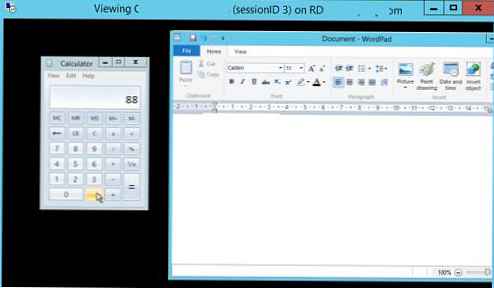

Korištenje Remote Desktop Shadow iz GUI-ja

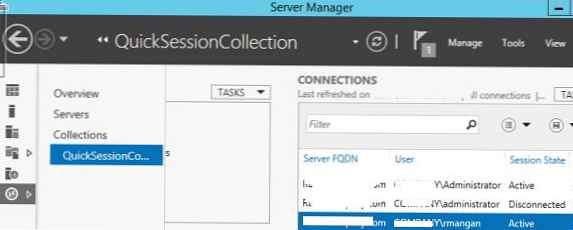

Na korisničku sesiju možete se povezati pomoću uslužnog programa mstsc.exe ili izravno s konzole Upravitelja poslužitelja. Da biste to učinili, u konzoli Upravitelja poslužitelja otvorite QuickSessionCollection

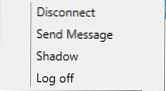

Klikom na sesiju korisnika koji je zanima, odaberite Shadow iz kontekstnog izbornika..

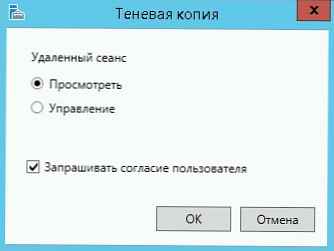

Pojavit će se prozor postavki sjene veze. Vidljivo (pogled) i upravljanje (kontrola) sjednica. Također možete omogućiti opciju brz za korisnik pristanak (Zatražite pristanak korisnika za povezivanje na sesiju).

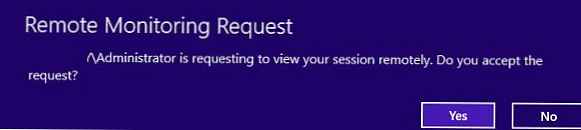

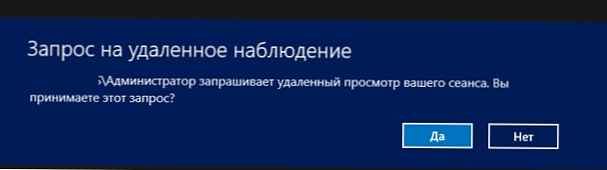

Ako je odabrana opcija "Zahtijevaj pristanak korisnika", u sesiji će se pitati korisnik:

Zahtjev za daljinskim nadzoromWinitpro \ administrator zahtijeva udaljeni prikaz sesije. Prihvaćate ovaj zahtjev. Winitpro \ administrator traži daljinski pregled sesije. Prihvaćate li zahtjev?

Ako korisnik potvrdi vezu, u načinu pregleda administrator će vidjeti svoju radnu površinu, ali neće moći komunicirati s njim.

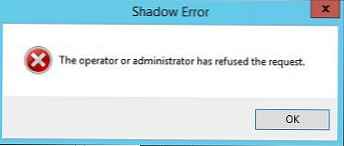

Ako korisnik odbije vezu, pojavit će se prozor:

Pogreška sjene: Operator ili administrator odbili su zahtjev

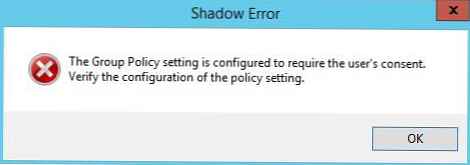

Ako se pokušate povezati s korisničkom sesijom bez traženja potvrde, pojavit će se pogreška koja vas obavještava da je to zabranjeno grupnim pravilima:

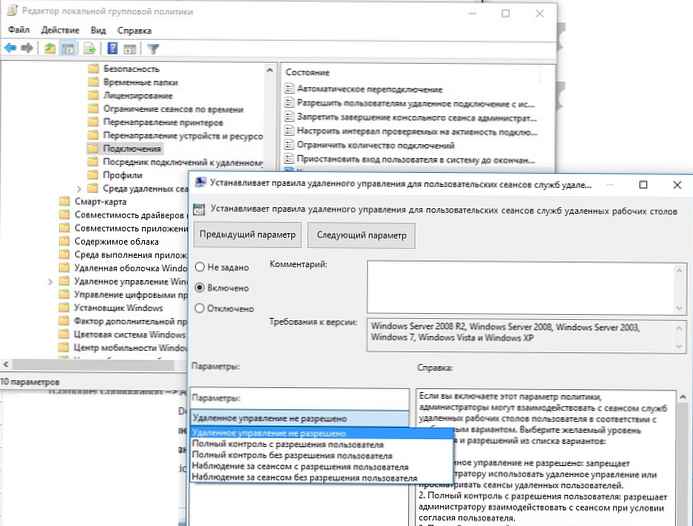

Postavke daljinskog upravljanja RDS-om za sesije korisnika konfigurirane su prema pravilima Postavljanje pravila za daljinsko upravljanje sesijama usluga udaljene radne površine (Postavljanje pravila daljinskog upravljanja za korisničke sesije usluga udaljene radne površine), koji se nalazi u odjeljku Pravila -> Administrativni predlošci -> Windows komponente -> Usluge udaljene radne površine -> Daljinski domaćin za sjednice -> Veze (Administrativni predlošci -> Komponente sustava Windows -> Usluge udaljene radne površine - Host udaljene radne površine -> Veze) u korisnički i "računalni" odjeljci GPO-a. Ovo pravilo odgovara postavkama registra registra sjena u grani HKLM \ SOFTWARE \ Politike \ Microsoft \ Windows NT \ Terminal Services.

Ovo pravilo omogućuje vam konfiguriranje sljedećih opcija spajanja sjene putem RD Shadow shadow veze:

- Nije dopušten daljinski kontol - daljinsko upravljanje nije dopušteno (vrijednost ključa registra Shadow = 0);

- Potpuna kontrola s dopuštenjem korisnika - potpuna kontrola s korisničkim dopuštenjem (1);

- Potpuna kontrola bez dopuštenja korisnika - potpuna kontrola bez korisničkog odobrenja (2);

- Pregled sesije s dopuštenjem korisnika - nadzor sesije s korisničkim dopuštenjem (3);

- Pregled sesije bez dopuštenja korisnika - nadzor sesije bez odobrenja korisnika (4).

Shadow RDS Shadow iz PowerShell-a

Powershell također može koristiti funkciju povezivanja u sjeni za korisničku sesiju putem sjene veze Remote Desktop Services.

Prije svega, pokazujemo kako dobiti popis sesija na terminalnom poslužitelju (korisničke sesije bit će grupirane u grupe ovisno o njihovom statusu):

Get-RDUserSession | ft Korisničko ime, UnifiedSessionId, SessionState, HostServer, ApplicationType -GroupBy Sessionstate

Na ovom poslužitelju pronašli smo tri aktivna terminala. Povežite se s korisničkom sesijom ID-om sesije 3:Mstsc / sjena: 3 / kontrola Također, da biste dobili popis svih sesija na poslužitelju, možete pokrenuti naredbu

Također, da biste dobili popis svih sesija na poslužitelju, možete pokrenuti naredbu

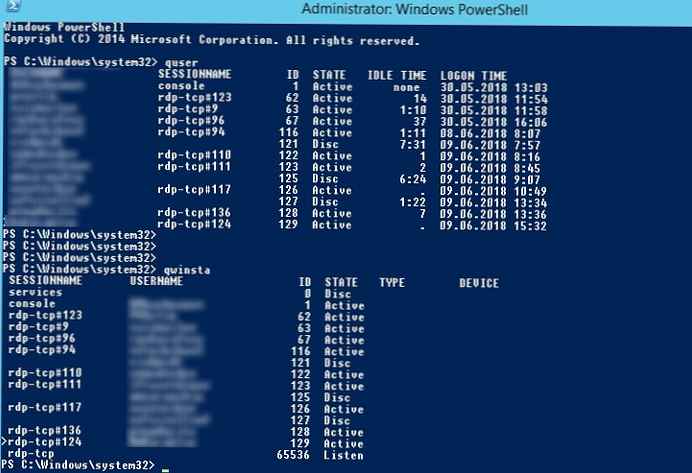

quser

ili

qwinsta

Na ekranu će se prikazati popis RDP sesija, njihov ID i status: aktivna sesija (aktivna) ili prekinuta (isključena).

Da biste dobili popis sesija na udaljenom poslužitelju, pokrenite naredbu:

sesija upita / poslužitelj: ime poslužitelja

Za praktičniju sjenovitu vezu sa sesijama možete koristiti sljedeću skriptu. Skripta od vas traži da unesete ime udaljenog računala i prikazuje popis svih sesija i od vas traži da odredite sesiju na koju se želite povezati:

shadow.bat

@echo isključeno

set / P rcomp = "Unesite ime ili IP udaljenog računala:"

sesija upita / poslužitelj:% rcomp%

set / P rid = "Unesite ID korisnika RDP:"

start mstsc / shadow:% osloboditi% / v:% rcomp% / kontrola

Možete staviti ovu datoteku u direktorij% Windir% \ System32, kao rezultat, za vezu u sjeni, samo pokrenite naredbu sjena.

Da biste se spojili na sesiju na konzoli, možete koristiti sljedeću skriptu:

@echo isključeno

set / P rcomp = "Unesite ime ili IP udaljenog računala:"

for / f "tokens = 3 delims =" %% G in ('upit konzole / poslužitelj:% rcomp%') se postavi osloboditi = %% G

start mstsc / shadow:% osloboditi% / v:% rcomp% / kontrola

Možete koristiti sjenu vezu na radnim površinama korisnika na računalima sa sustavima Windows 10 i 8.1.

Kako dopustiti običnim korisnicima da koriste vezu u sjeni

U gornjim primjerima da biste koristili sjeničnu vezu za terminalne sesije, potrebna su vam lokalna administrativna prava na RDS poslužitelju. No možete dozvoliti upotrebu sjene veze za povezivanje s sesijama korisnika i jednostavnim korisnicima (bez davanja lokalnih administrativnih prava na poslužitelju).

Na primjer, želite dopustiti članovima grupe AllowRDSShadow da koriste sjeničnu vezu za sesije korisnika, pokrenite naredbu:

wmic / namespace: \\ root \ CIMV2 \ TerminalServices PATH Win32_TSPermissionsSetting WHERE (TerminalName = 'RDP-Tcp') POZOVITE AddAccount 'corp \ AllowRDSShadow', 2

U siječnju 2018., nakon instaliranja ažuriranja KB4056898 (zakrpa za Windows protiv Meltdown-a i Spectra), korisnici su naišli na to da je pristup sjeni prestao raditi u sustavu Windows Server 2012 R2. Kada pokušate uspostaviti sjenovitu vezu sa stranom sesijom, pojavljuje se poruka "Neidentificirana pogreška" (postoji zapis STATUS_BAD_IMPERSONATION_LEVEL u zapisnicima). Sličan problem dogodio se na farmi RDS temeljenoj na sustavu Windows Server 2016.

Da biste riješili problem, morate instalirati zasebna ažuriranja:

- za Windows poslužitelj 2016 - KB4057142 (17. siječnja 2018.)

- za Windows Server 2012 R2 - KB4057401 (17. siječnja 2018.)