U ovom ćemo članku govoriti o značajkama sigurnosnih kopija kontrolera domene Active Directory, pogledajte kako postaviti automatsku izradu sigurnosnih kopija pomoću PowerShell-a i ugrađenih alata za Windows Server..

sadržaj:

- Trebam li sigurnosno kopirati Active Directory?

- Kako provjeriti datum posljednje sigurnosne kopije kontrolera domene Active Directory?

- Izrada sigurnosne kopije sigurnosne kopije AD domene pomoću sigurnosne kopije sustava Windows Server

- Izrada sigurnosne kopije Active Directory s PowerShell-om

Trebam li sigurnosno kopirati Active Directory?

Više puta sam čuo od administratora upoznatih sa idejom da ako imate nekoliko (5, 10, itd.) Geografski raspršenih kontrolera domene Active Directory, tada ne morate sigurnosno kopirati AD, jer na nekoliko DC-a već ste osigurali veliku otpornost na domenu. Doista, u takvoj shemi vjerojatnost istodobnog kvara svih DC-a teži 0, a ako padne jedan kontroler domene, brže je instalirati novi DC na web mjesto i ukloniti stari koristeći ntdsutil.

Međutim, u svojoj praksi susretao sam se s različitim scenarijima kada su se ispostavili da su svi kontroleri domena oštećeni: u jednom su slučaju svi kontrolori domena (bilo ih je više od 20) bili šifrirani zbog presretanja lozinke domene od strane šifrera putem mimikatz uslužnog programa (kako bi se spriječio takav za sheme pogledajte članke "Zaštita sustava Windows od mimikatz" i "Zaštita privilegiranih administratorskih grupa"), u drugom slučaju, domena stavlja replikaciju oštećene datoteke NTDS.DIT..

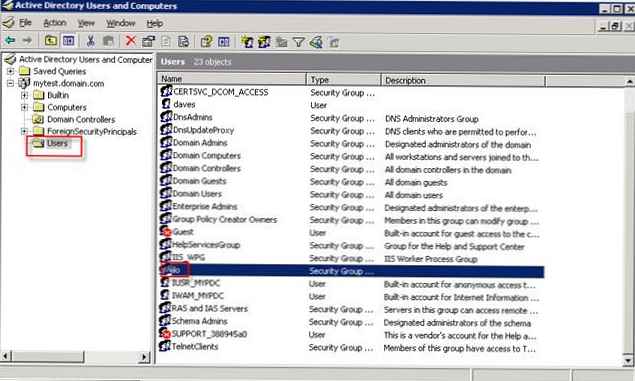

Općenito, rezervno AD je moguće i potrebno. U najmanju ruku, trebali biste redovito stvarati sigurnosne kopije ključnih vlasnika domena, vlasnika uloga FSMO (Fleksibilne operacije s jednim upravljačem). Popis kontrolera domene s ulogama FSMO možete dobiti pomoću naredbe:

netdom upit fsmo

Kako provjeriti datum posljednje sigurnosne kopije kontrolera domene Active Directory?

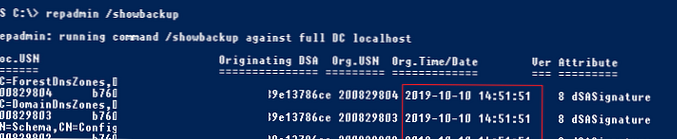

Možete provjeriti kada je stvorena sigurnosna kopija trenutnog kontrolera domene Active Directory pomoću uslužnog programa repadmin:

repadmin / showbackup

U ovom primjeru se vidi da je zadnji put sigurnosne kopije DC i AD particija bilo 2017-02-18 18:01:32 (najvjerojatnije da to nije učinjeno otkako je raspoređen kontroler domene).

Status sigurnosne kopije svih DC-ova u domeni možete dobiti pomoću naredbe:

repadmin / showbackup *

Izrada sigurnosne kopije sigurnosne kopije AD domene pomoću sigurnosne kopije sustava Windows Server

Ako nemate poseban sigurnosni softver, za stvaranje sigurnosnih kopija možete upotrijebiti ugrađeni sigurnosni program za Windows Server (ova komponenta zamijenila je NTBackup). Možete postaviti automatske sigurnosne kopije u GUI za sigurnosno kopiranje sustava Windows Server, ali to će imati određena ograničenja. Glavni nedostatak je taj što će nova sigurnosna kopija poslužitelja uvijek prebrisati staru..

Kad izradite sigurnosnu kopiju kontrolera domene putem WSB-a, stvarate sigurnosnu kopiju Stanje sustava (Stanje sustava). Stanje sustava uključuje bazu Active Directory (NTDS.DIT), GPO-ove, sadržaj direktorija SYSVOL, registar, metapodatke IIS, bazu podataka AD CS i druge sistemske datoteke i resurse. Izrada sigurnosne kopije putem VSS usluge kopiranja u sjeni.

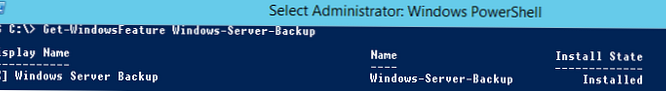

Možete provjeriti je li komponenta sigurnosnog kopiranja sustava Windows Server instalirana korištenjem PowerShell cmdleta Get-WindowsFeature:

Get-WindowsFeature Windows-Server-Backup

Ako nedostaje WSB komponenta, možete je instalirati pomoću PowerShell-a:

Dodavanje-Windowsfeature Windows-Server-Backup -Uključivanjeupfeature

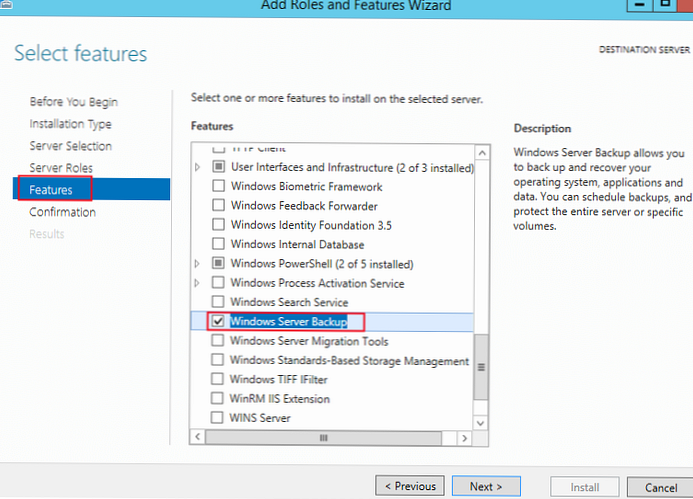

Ili je instalirajte iz Upravitelja poslužitelja -> Značajke.

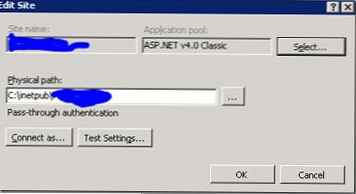

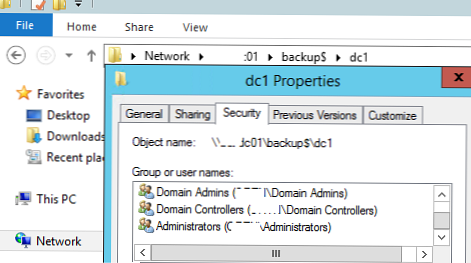

Spremat ću sigurnosnu kopiju ovog AD kontrolera domene u mrežnu mapu na zasebnom posvećenom poslužitelju radi sigurnosne kopije. Na primjer, put direktorija bio bi \\ srvbak1 \ backup \ dc01. Konfigurirajte NTFS dozvole u ovoj mapi: dodijelite dozvole za čitanje i pisanje u ovu mapu samo za Administratori domene i Kontrole domena.

Izrada sigurnosne kopije Active Directory s PowerShell-om

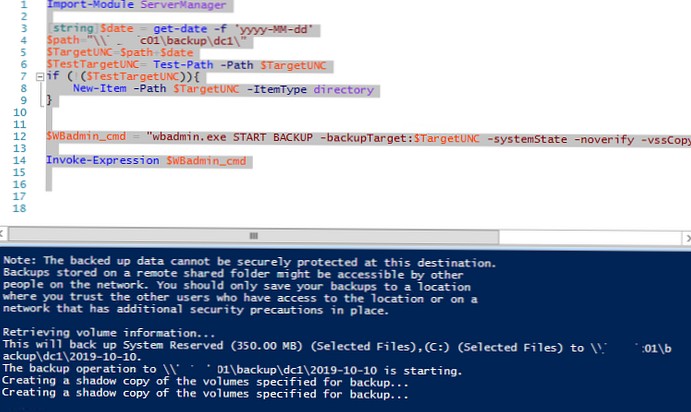

Pokušajmo stvoriti sigurnosnu kopiju kontrolera domene pomoću PowerShell-a. Za pohranjivanje nekoliko razina AD kopija, svaku ćemo sigurnosnu kopiju pohraniti u zasebnu mapu s datumom stvaranja kopije kao imenom mape.

Uvoz-modul ServerManager

[string] $ date = get-date -f 'yyyy-MM-dd'

$ path = ”\\ srvbak1 \ backup \ dc1 \”

$ TargetUNC = $ put + $ datum

$ TestTargetUNC = Test-Path-Path $ TargetUNC

ako (! ($ TestTargetUNC))

New-Item-Put $ TargetUNC -ItemType direktorij

$ WBadmin_cmd = "wbadmin.exe START BACKUP -backupTarget: $ TargetUNC -systemState -noverify -vssCopy -quiet"

Izražavanje priziva $ WBadmin_cmd

Pokrenite ovu skriptu. Na wbadmin konzoli bi se trebao pojaviti podatak o procesu stvaranja sigurnosne (sjenovite) kopije diska:

Operacija sigurnosnog kopiranja za \\ srvbak1 \ backup \ dc1 \ 2019-10-10 započinje. Izrada kopije u sjeni volumena navedenih za izradu sigurnosnih kopija ...

Detaljna pogreška: Naziv datoteke, ime direktorija ili sintaksa naljepnice volumena nije točan. Rezervna kopija stanja sustava nije uspjela [10.10.2019 8:31].

Otvorio sam zapisnik o pogreškama WSB - C: \ Windows \ Logs \ WindowsServerBackup \ Backup_Error-10-10-2019_08-30-24.log.

Datoteka sadrži jednu pogrešku:

Pogreška prilikom izrade sigurnosne kopije C: \ windows \\ systemroot \ tijekom nabrajanja: Error [0x8007007b] Naziv datoteke, ime direktorija ili sintaksa oznake volumena nije točan.

Gledajući unaprijed reći ću da je problem bio na pogrešnom putu u jednom od pokretačkih programa VMWware Tools.

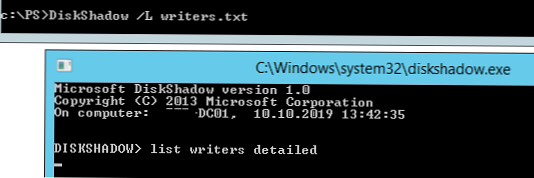

Da biste riješili ovu pogrešku, otvorite naredbeni redak s povlasticama administratora i pokrenite:

DiskShadow / L pisci.txt

popis pisca detaljno

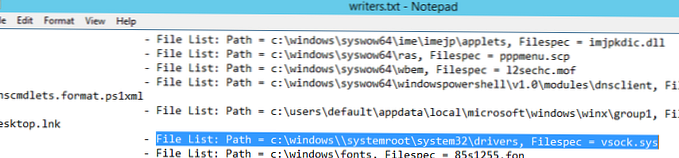

Nakon što stvorite popis, upišite zatvorite i otvorite datoteku "C: \ Windows \ System32 \ pisac.txt". Pronađite u njemu liniju koja sadrži "prozori \\".

U mom slučaju pronađeni niz izgleda ovako:

Popis datoteka: Put = c: \ windows \\ systemroot \ system32 \ upravljački programi, Filespec = vsock.sys

Kao što vidite, pogrešan put do VSOCK.SYS upravljačkog programa koristi se.

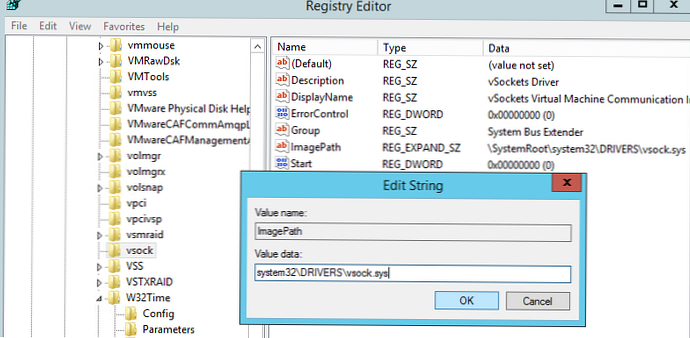

Da biste popravili put, otvorite uređivač registra i idite na odjeljak HKLM \ SYSTEM \ CurrentControlSet \ Services \ vsock.

Promijenite vrijednost ImagePath sa\ systemroot \ system32 \ DRIVERS \ vsock.sys

naSystem32 \ DRIVERS \ vsock.sys

Ponovno pokrenite sigurnosnu kopiju.

Ako je sigurnosna kopija bila uspješna, u dnevniku će se pojaviti sljedeće poruke:

Operacija sigurnosnog kopiranja uspješno je završena. Izrada sigurnosne kopije volumena (C :) uspješno je završena. Sigurnosno kopiranje stanja sustava uspješno je završeno [10.10.2019 9:52].

Provjerite datume posljednje sigurnosne kopije na DC-u:

repadmin / showbackup

Ovdje je ovdje naznačeno da je zadnji put izvršena sigurnosna kopija kontrolera domene danas.

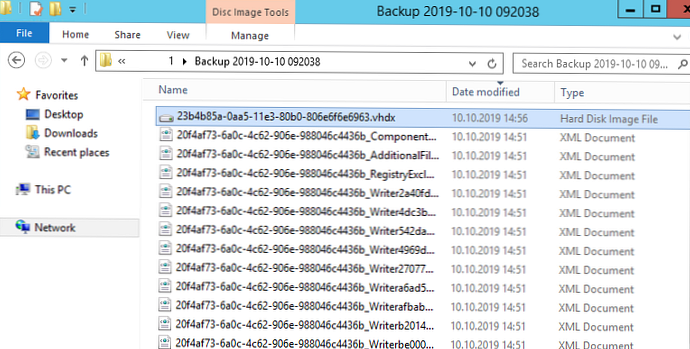

Na sigurnosnom kopiji poslužitelja veličina direktorija s sigurnosnom kopijom kontrolera domene iznosi oko 9 GB. U osnovi, na izlazu ste dobili vhdx datoteku koju možete koristiti za vraćanje OS-a putem WSB-a ili možete ručno montirati vhdx datoteku i iz nje kopirati potrebne datoteke ili mape.

$ WBadmin_cmd = "wbadmin start backup -backuptarget: $ path -include: C: \ Windows \ NTDS \ ntds.dit -quiet"

Izražavanje priziva $ WBadmin_cmd

Veličina takve sigurnosne kopije bit će samo 50-500 MB, ovisno o veličini baze AD.

Za automatsku izradu sigurnosnih kopija, morate stvoriti skriptu c: \ ps \ backup_ad.ps1 na DC. Ovu skriptu treba izvršavati prema rasporedu putem programa rasporeda zadataka. Zadatak za planiranje možete stvoriti iz GUI-ja ili iz PowerShell-a. Glavni je zahtjev da se zadatak mora izvoditi u ime SYSTEM-a s omogućenom opcijom Run s najvišim povlasticama. Za dnevne sigurnosne kopije kontrolera AD domene stvorite sljedeći zadatak:

$ Trigger = Novo-zakazaniTaskTrigger -U 01:00 sati -Dnevno

$ User = "NT AUTHORITY \ SYSTEM"

$ Action = New-ScheduledTaskAction -Execute "PowerShell.exe" -Argument "c: \ ps \ backup_ad.ps1"

Registrirajte-ScheduledTask -TaskName "StartupScript_PS" -Trigger $ Trigger -User $ User -Action $ Action -RunLevel Highest -Force

Dakle, postavili smo sigurnosnu kopiju stanja AD, a u sljedećem ćemo članku govoriti o načinima vraćanja AD-a iz postojeće sigurnosne kopije kontrolera domene.