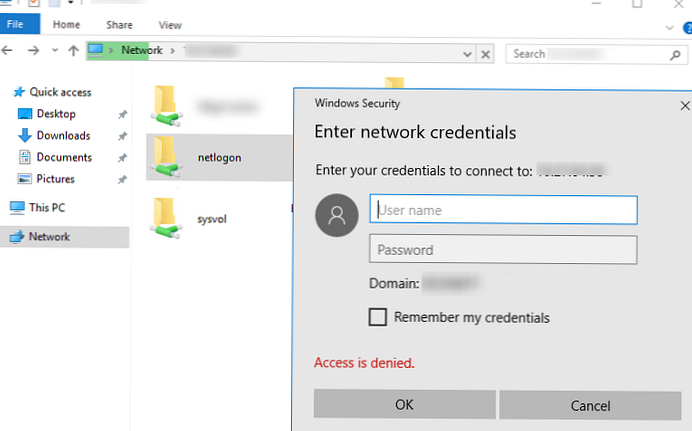

Primijetio sam neke neobičnosti pri pristupu direktorijama SYSVOL i NETLOGON u domeni iz sustava Windows 10 / Windows Server 2016. Prilikom kontrolera domene od klijenta putem UNC putanje \\ SYSVOL ili prema IP adresi kontrolera domene \\ 192.168.1.10 \ Netlogon pojavljuje se pogreška "Zabranjen pristup”(Pristup je odbijen) sa zahtjevom za unošenje računa i zaporke. Kad navedete korisnički račun domene ili čak administratora domene, direktorije se još uvijek ne otvaraju.

U isto vrijeme, isti se Sysvol / Netlogon direktorij normalno otvara (bez traženja lozinke) ako navedete naziv kontrolera domene: \\ dc1.domain.ru \ sysvol ili samo \\ dc1 \ sysvol.

Pored toga, problemi s primjenom grupnih pravila mogu se primijetiti na problematičnim računalima sa sustavom Windows 10. U zapisniku možete pronaći pogreške s EventID 1058:

Obrada politike grupe nije uspjela. Windows je pokušao pročitati datoteku \\ domain.ru \ sysvol \ domain.ru \ Policies \ GPO GUID \ gpt.ini s kontrolera domene i nije bio uspješan. Postavke pravila grupe možda se neće primijeniti dok se ovaj događaj ne riješi.

Sve je to povezano s novim sigurnosnim postavkama koje su dizajnirane za zaštitu računala domena od pokretanog koda (skripte za prijavu, izvršne datoteke) i primanje datoteka konfiguracije pravila iz nepouzdanih izvora - UNC otvrdnjavanje. Sigurnosne postavke sustava Windows 10 / Windows Server 2016 zahtijevaju da se za pristup UNI direktorijima s poboljšanom zaštitom (SYSVOL i NETLOGON) koriste sljedeće razine sigurnosti:

- Uzajamna provjera autentičnosti - uzajamna provjera autentičnosti klijenta i poslužitelja. Kerberos se koristi za autentifikaciju (NTLM nije podržan). Zato se ne možete povezati s direktorijima SYSVOL i NETLOGON na kontroloru domene putem IP adrese. Prema zadanim postavkama

RequireMutualAuthentication = 1. - integritet - Potvrda potpisa SMB-a. Omogućuje vam da budete sigurni da podaci u SMB sesiji nisu modificirani tijekom prijenosa. Potpis SMB podržan je samo u SMB verziji 2.0 i novijim (SMB 1 ne podržava SMB potpis za sesiju). Prema zadanim postavkama

RequireIntegrity = 1. - privatnost - enkripcija podataka u SMB sesiji. Podržava od SMB 3.0 (Windows 8 / Windows Server 2012 i noviji). RequirePrivacy = 0. Ako na svojoj domeni imate računala i kontrolere domena sa starijim verzijama sustava Windows (Windows 7 / Windows Server 2008 R2 i novije verzije), ne biste trebali koristiti opciju

RequirePrivacy = 1. Inače se stari klijenti neće moći povezati s mrežnim direktorijima na kontrolerima domena.

U početku su ove izmjene u sustavu Windows 10 uvedene 2015. godine u sklopu sigurnosnih biltena MS15-011 i MS15-014. Kao rezultat toga, promijenjen je algoritam Višestrukog UNC Provider-a (MUP), koji sada koristi posebna pravila za pristup kritičnim direktorijima na kontrolerima domena. \\ * \ SYSVOL i \\ * \ NETLOGON.

U sustavima Windows 7 i Windows 8.1 staze zaštićene UNC-om prema zadanom su onemogućene.Postavke UNC-ovog očvršćivanja možete promijeniti u sustavu Windows 10 da biste pristupili SYSVOL-u i NETLOGON-u putem pravila grupe. Možete koristiti različite sigurnosne postavke za pristup različitim UNC putevima pomoću pravila. Ojačane UNC staze (UNC staze s poboljšanom zaštitom).

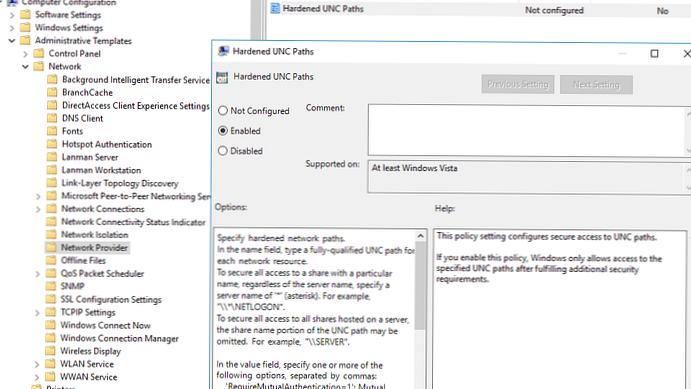

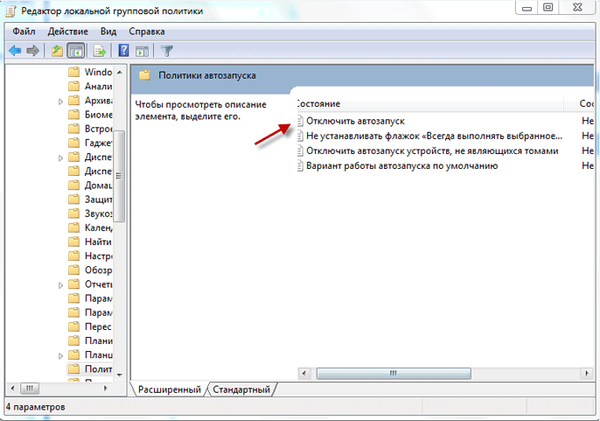

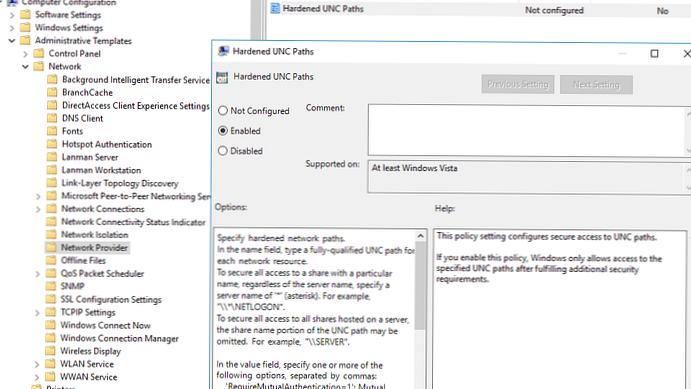

- Otvorite lokalni urednik sigurnosnih pravila gpedit.msc;

- Idite na odjeljak s pravilima Konfiguracija računala -> Administrativni predlošci -> Mreža -> Mrežni pružatelj;

- Omogući politiku Utrljane unc staze;

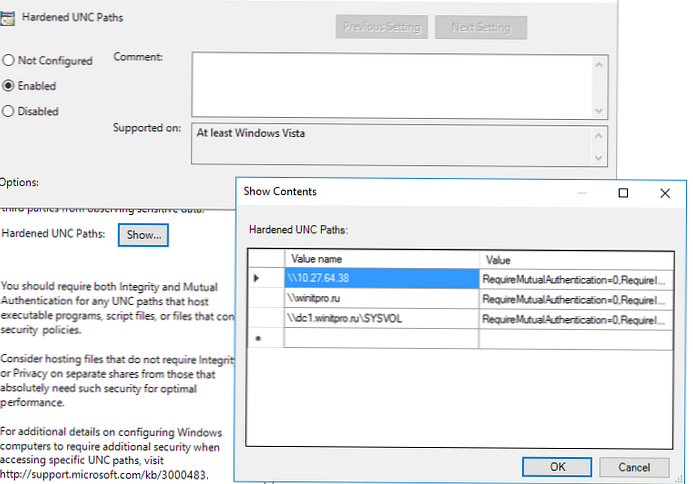

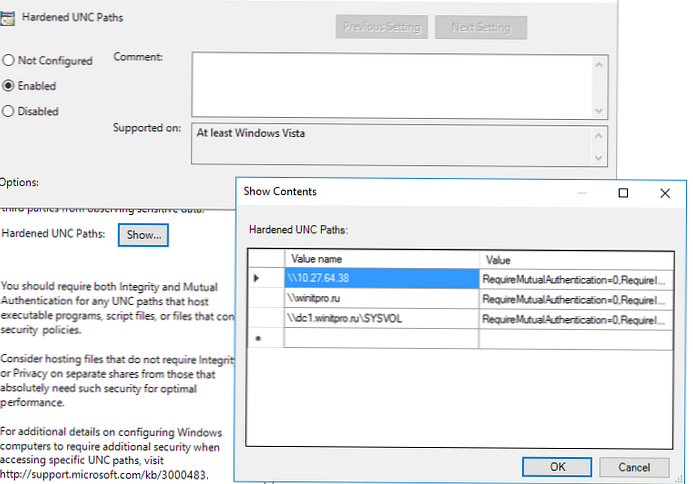

- Kliknite na gumb predstava i stvoriti unose za UNC putove do direktorija Netlogon i Sysvol. Da biste u potpunosti onemogućili UNC stvrdnjavanje za određene mape (ne preporučuje se !!), navedite

RequireMutualAuthentication = 0, RequireIntegrity = 0, RequirePrivacy = 0Za UNC staze možete koristiti sljedeće formate:- \\ DC_IP

- \\ domain.ru

- \\ DCName

Ili možete dopustiti pristup direktorijima Sysvol i Netlogon bez obzira na UNC put:

- \\ * \ SYSVOL

- \\ * \ NETLOGON

Morate navesti sva potrebna imena domena (kontroleri domena) ili IP adrese.

Microsoft preporučuje korištenje sljedećih postavki za siguran pristup kritičnim UNC mapama:- \\ * \ NETLOGON

RequireMutualAuthentication = 1, RequireIntegrity = 1 - \\ * \ SYSVOL

RequireMutualAuthentication = 1, RequireIntegrity = 1

Ostaje ažurirati pravila na računalu pomoću naredbe gpupdate / force i provjerite da li imate pristup direktorijima Sysvol i Netlogon.

Te postavke možete konfigurirati pomoću centraliziranog pravila o domeni. Ili uz pomoć sljedećih naredbi na klijentima. (Ove naredbe onemogućit će Kerberos provjeru autentičnosti kad pristupa navedenim direktorijima na DC. Koristit će se NTLM, što će rezultirati otvaranjem zaštićenih direktorija na DC-u putem IP adrese):

reg dodaj HKEY_LOCAL_MACHINE \ SOFTWARE \ Policies \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ SYSVOL" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

reg dodajte HKEY_LOCAL_MACHINE \ SOFTWARE \ Politike \ Microsoft \ Windows \ NetworkProvider \ HardenedPaths / v "\\ * \ NETLOGON" / d "RequireMutualAuthentication = 0" / t REG_SZ / f

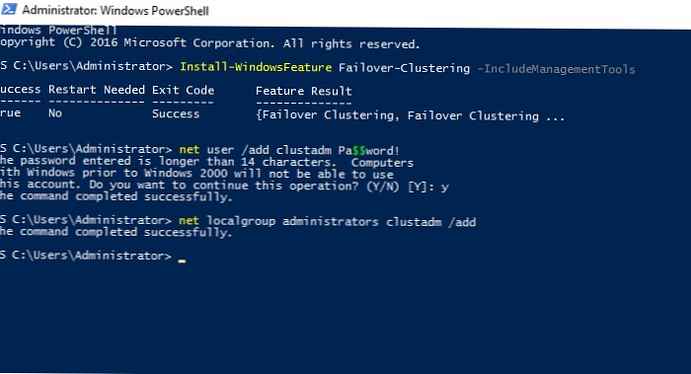

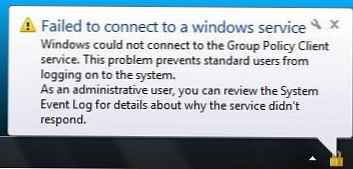

- Imate staru verziju administrativnih predložaka na kontroleru domene (DC sa starog Windows Server 2008 R2 / Windows Server 2012) koji nemaju postavku Ojačane UNC Paths politike;

- zbog nepristupačnosti direktorija Sysvol, klijenti ne mogu dobiti pravila o domeni i ne možete ih distribuirati.