U utorak navečer, 24. listopada, sve novinske agencije raznijele su novi masovni napad kriptografskog virusa loše zec, uspoređujući ga s senzacionalnim virusima WannaCry i NotPetya ove godine. Pogledajmo o kakvom se virusu radi i kako se s njim nositi u korporativnoj mreži..

sadržaj:

- Metode infekcije virusom lošeg zeca

- Što virus Bad Rabbit radi na zaraženom sustavu?

- Načini distribucije ranskog softvera Bad Rabbit preko lokalne mreže

- Načini zaštite od lošeg zeca

Metode infekcije virusom lošeg zeca

Većina zaraze virusom Bad Rabbit dogodila se u Rusiji, a slijede ih Ukrajina, Turska i Njemačka. Očigledno, širenje virusa počelo je s nekoliko velikih medijskih mjesta koja su hakirali cyber-kriminali (uglavnom u zonama domena .ru i .ua), na kojima je implementiran JS kod za lažno obavještavanje o potrebi ažuriranja Adobe Flash Player-a. U slučaju da se korisnik slaže s ažuriranjem i pokreće datoteku preuzetu sa napadačkog poslužitelja install_flash_player.exe (prema riječima zaposlenika Kasperskog, preuzimanje se događa s web stranice hxxp: // 1dnscontrol [.] com)

Za uspješnu zarazu računala, korisnik koji vodi datoteku mora imati administratorska prava i standardni virusni UAC trebao bi se pojaviti prije nego što se virus pokrene (osim ako ga zanatlije nisu onemogućili).

Što virus Bad Rabbit radi na zaraženom sustavu?

U slučaju uspješnog pokretanja, datoteka s bibliotekom dinamičke veze C: \ Windows pojavljuje se na disku računala\ infpub.dat, koji prolazi kroz rundll32.

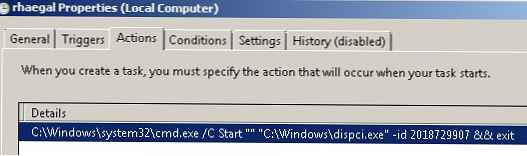

Nakon toga, datoteka infpub.dat instalira izvršnu datoteku C: \ Windows \ dispci.exe u sustav i stvara zadatak planera da biste je pokrenuli..

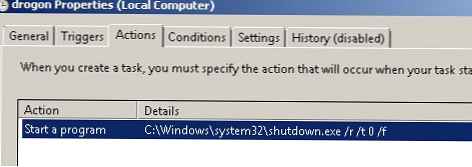

Tada se stvara drugi zadatak planera za ponovno pokretanje računala..

Tada dolazi u igru kriptografski modul, ožičen u dispci.exe i cscc.dat. Korisničke datoteke u sustavu pretražuju proširenje ožičeno na popisu kodova, a zatim se kriptiraju korištenjem javnog ključa AES-128-CBC napadača pomoću RSA-2048 ključa. Dispci.exe koristi uslužni modul DiskCryptor za šifriranje datoteka na disku.

Popis proširenja datoteka podložnih šifriranju predstavljen je u nastavku (imajte na umu da se nakon šifriranja izvorna proširenja datoteka spremaju, a na kraj tijela datoteke dodaje se oznaka kodiran):

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c. Cab .cc .cer .cfg .conf .cpp .crt .csl .cxx .dbf .der. dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg. nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1. pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx. vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

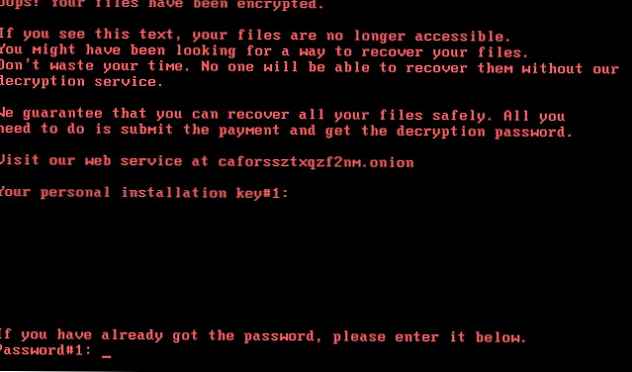

Pored toga, datoteka dispci.exe koristi se za instaliranje izmijenjenog programa za pokretanje programa koji sprečava normalno učitavanje sustava (slično NotPetya). Kôd u MBR-u je modificiran i bootloader se preusmjerava na datoteku koja prikazuje tekst šifrirajuće poruke i "jedinstveni korisnički kod". Tekst poruke naznačuje adresu web mjesta u Toru za primanje koda za dešifriranje.

Uh! Vaše su datoteke šifrirane.

Ako vidite ovaj tekst, vaše datoteke više nisu dostupne.

Možda ste tražili način za oporavak datoteka.

Ne gubite vrijeme. Nitko ih neće moći povratiti bez našeg

usluga dešifriranja.

Jamčimo da možete sigurno oporaviti sve svoje datoteke. Svi vi

trebate uplatiti uplatu i dobiti lozinku za dešifriranje.

Posjetite našu web uslugu na caforssztxqzf2nm.onion

Vaš osobni instalacijski ključ # 1:

Za dešifriranje podataka programeri virusa zahtijevaju prijenos 0,05 Bitcoin (BTC) na svoje račune u roku od 40 sati.

Prema riječima zaposlenika Kasperskog, za razliku od NetPetye, moguće je dešifrirati datoteke šifrirane novim virusom..

Načini distribucije ranskog softvera Bad Rabbit preko lokalne mreže

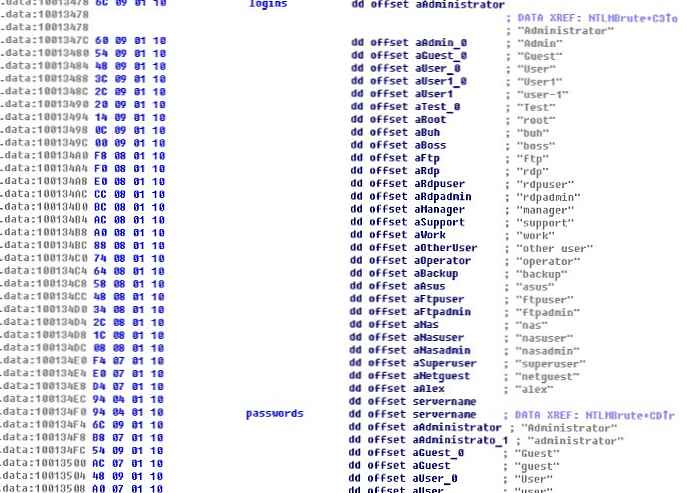

Za distribuciju preko korporacijske mreže koristi se modul za skeniranje i pretraživanje IP adresa. Da bi pristupio računalu na mreži, virus pokušava na dva načina pogoditi lozinke administratora udaljenih računala

- Računi i zaporke pretražuju se putem tvrdog rječnika

- Za dobivanje korisničkih lozinki iz memorije zaraženih sustava koristi se modul Mimikatz, a primljeni podaci koriste se za autorizaciju na drugim računalima

U slučaju uspješne provjere autentičnosti, virus se širi na udaljeno računalo putem SMB i WebDAV.

U slučaju uspješne provjere autentičnosti, virus se širi na udaljeno računalo putem SMB i WebDAV.

Većina medija navodi da se isti EthernalBlue iskorištavajući (kao što su WcRy i NotPetya) koristi za širenje virusa preko mreže, ali to nije istina.

Načini zaštite od lošeg zeca

Prikupit ćemo osnovne preporuke za ograničavanje infekcije računala i širenja virusa po mreži

- Slijedite opće smjernice opisane u članku o ograničavanju prava na administrativni račun..

- Koristite jedinstvene lozinke lokalnih administratora na svim računalima (konfigurirajte LAPS)

- Ne možete onemogućiti UAC

- Omogućite edukacijskim programima s korisnicima o prijetnjama pokretanja softvera treće strane koji se preuzima s web mjesta

- Ograničite mogućnost izdvajanja korisničkih lozinki / hasheva iz memorije pomoću a la mimikatz alata

- Provjera dovoljne složenosti lozinki korisnika i administratora u AD-u (Revizija lozinki u AD-u), čime se umanjuje mogućnost odabira lozinke u rječniku

- Nadgledanje stvaranja novih zadataka planera (EventID 106) i usluga na osobnim računalima i poslužiteljima

- Koristite politiku ograničenja softvera da zabranite pokretanje sljedećih datoteka (po imenu i hash-u). Ili pravila antivirusa.

| Naziv datoteke | SHA256 Hash |

| install_flash_player.exe | 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da

|

| c: \ windows \ infpub.dat | 579FD8A0385482FB4C789561A30B09F25671E86422F40EF5CCA2036B28F99648 |

| c: \ windows \ dispci.exe | 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93 |

| cscc.dat (x86 / x64) | x86 -682ADCB55FE4649F7B22505A54A9DBC454B4090FC2BB84AF7DB5B0908F3B7806 x64- b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6

|