Jedna od novina u verziji Hyper-V predstavljena u sustavu Windows Server 2016 je podrška za šifriranje diskova unutar virtualnih računala pomoću BitLocker-a. Tako se podaci na virtualnim diskovima mogu zaštititi od administratora Hyper-V domaćina, koji neće moći pristupiti informacijama na vhdx disku povezivanjem s drugim VM-om. Ova je značajka posebno važna kada se ugostitelji nalaze u privatnom ili javnom IaaS oblaku..

Šifriranje diska u VM-ovima pomoću BitLockera može se koristiti samostalno i u okviru zaštićene VM tehnologije (o tome ćemo govoriti u sljedećem članku). Šifriranje diska moguće je za prvu i drugu generaciju virtualnih računala Hyper-V. Međutim, provodi se na različite načine, u prvom se slučaju koristi Key Storage Drive, u drugom virtualni modul Trusted Platform Module (vTPM)..

sadržaj:

- Aktivacija VTPM za podršku BitLocker-a na VM generacijama

- Korištenje BitLockera na Hyper-V VM prve generacije

Aktivacija VTPM za podršku BitLocker-a na VM generacijama

U virtualnim strojevima Hyper-V Gen-2, za šifriranje diskova pomoću BitLockera, morate koristiti virtualni uređaj - kripto procesor TPM 2.0 (pouzdan platforma modul), koji VM može koristiti za šifriranje diska.

Gosti OS može biti Windows Server 2012 R2, Windows Server 2016 ili razne distribucije Linuxa (s podrškom za dm-crypt).

TPM je uključen pojedinačno za svaki VM. Da biste provjerili je li podrška za vTPM omogućena za VM-ove, pokrenite naredbu PowerShell:

Get-VMSecurity VM01

Da biste omogućili vTPM, pokrenite naredbu:

Omogući-VMTPM -vm VM01

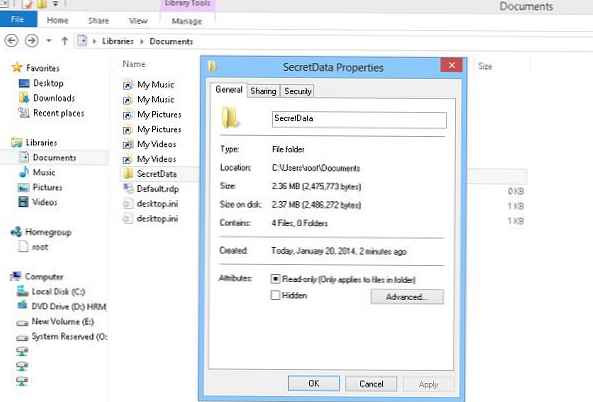

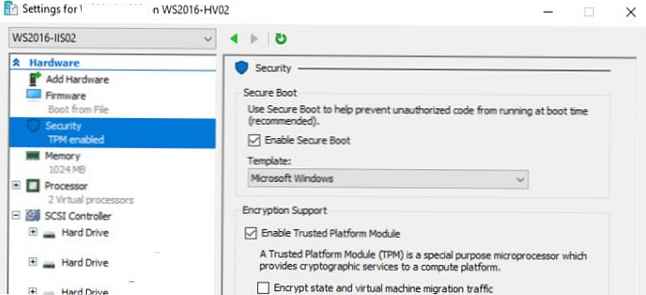

Onemogući-VMTPM -VM VM01Možete omogućiti / onemogućiti vTPM pomoću konzole Hyper-V Manager u postavkama VM-a u odjeljku Sigurnost (Omogući modul pouzdane platforme)..

Kao što vidite, ovdje možete omogućiti korištenje TPM-a za kriptiranje statusa VM-a i prometa migracije / replikacije. Pomoću PoSh-a ova je značajka omogućena na sljedeći način:

Kao što vidite, ovdje možete omogućiti korištenje TPM-a za kriptiranje statusa VM-a i prometa migracije / replikacije. Pomoću PoSh-a ova je značajka omogućena na sljedeći način:

Set-VMSecurity -vm VM01 -EncryptStateAndVmMigrationTraffic $ true

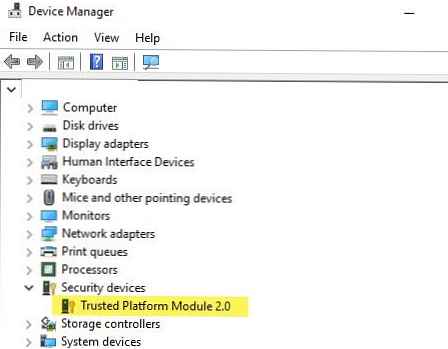

Nakon toga u OS-u za goste u odjeljku Sigurnosni uređaji prikazat će se uređaj nazvan Modul pouzdane platforme 2.0. Ovaj TPM uređaj je virtualni, nije vezan za domaćin Hyper-V i nastavlja s radom kada VM prelazi na drugi domaćin.

Nakon toga možete instalirati BitLocker komponentu.

Instalacija-WindowsFeature -Ime BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Zatim pomoću BitLocker možete šifrirati podatkovni disk i sistemski disk..

Korištenje BitLockera na Hyper-V VM prve generacije

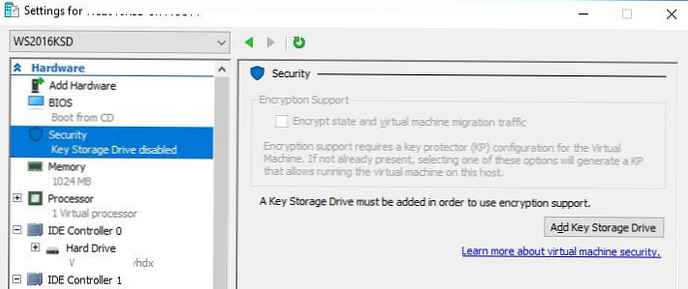

Za virtualne uređaje Gen1 koji se iz različitih razloga ne mogu premjestiti na Gen2 (na primjer, za gostujuće OS koji ne podržavaju UEFI), Microsoft je razvio značajku Pogon za pohranu ključeva (KSD). KSD je u osnovi virtualni analogni USB flash pogon koji pohranjuje BitLocker ključeve za šifriranje. Da biste omogućili KSD, isključite VM jer treba dodati IDE uređaj i u odjeljku Sigurnost postavki VM-a kliknite Dodajte pogon za pohranu ključeva.

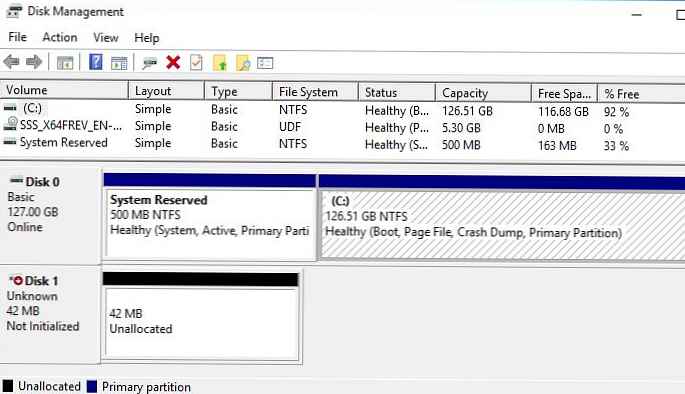

Uključite VM, otvorite konzolu za upravljanje diskom i provjerite je li se pojavio novi disk od 42 MB.

Uključite VM, otvorite konzolu za upravljanje diskom i provjerite je li se pojavio novi disk od 42 MB.

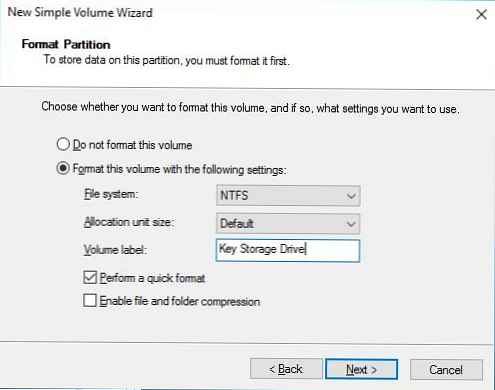

Inicijalizirajte i formatirajte ovaj pogon u NTFS pomoću konzole za upravljanje diskom ili Diskpart.

Inicijalizirajte i formatirajte ovaj pogon u NTFS pomoću konzole za upravljanje diskom ili Diskpart.

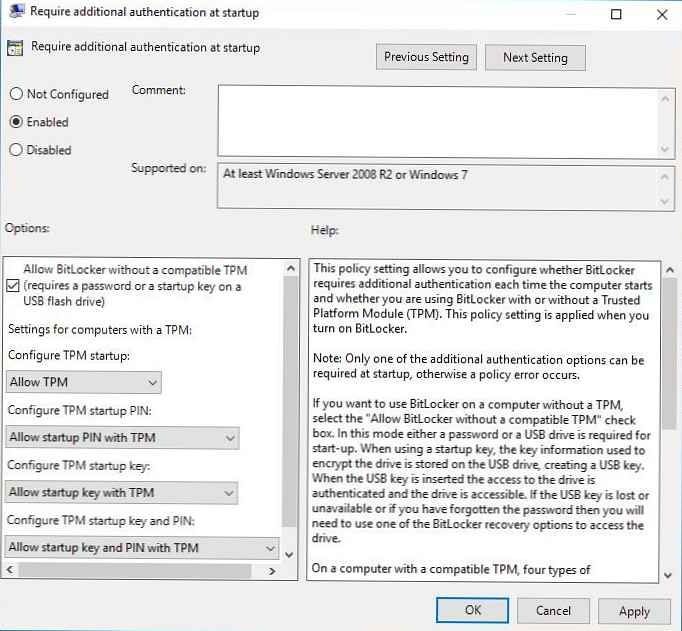

jer Prema zadanim postavkama, BitLocker zahtijeva TPM čip, koristeći grupna pravila koja vam trebaju omogućiti BitLocker šifriranje bez TPM čipa. Da biste to učinili, otvorite uređivač pravila lokalne grupe (gpedit.msc) i idite na odjeljak računalo configuration->upravni Templates->Windows Komponente -> BitLocker pogon Šifriranje. Omogući politiku Zahtijevajte dodatnu provjeru autentičnosti pri pokretanju sa sljedećim postavkama:

jer Prema zadanim postavkama, BitLocker zahtijeva TPM čip, koristeći grupna pravila koja vam trebaju omogućiti BitLocker šifriranje bez TPM čipa. Da biste to učinili, otvorite uređivač pravila lokalne grupe (gpedit.msc) i idite na odjeljak računalo configuration->upravni Templates->Windows Komponente -> BitLocker pogon Šifriranje. Omogući politiku Zahtijevajte dodatnu provjeru autentičnosti pri pokretanju sa sljedećim postavkama:

- Dopustite BitLocker bez kompatibilnog TPM-a (zahtijeva lozinku ili tipku za pokretanje na USB fleš pogonu) = Omogući

- Konfigurirajte pokretanje TPM-a: Dopusti TPM

- Konfigurirajte TPM pokretački PIN: Dopustite PIN za pokretanje pomoću TPM-a

- Konfigurirajte TPM tipku za pokretanje: Dopustite tipku za pokretanje pomoću TPM-a

- Konfigurirajte TPM tipku za pokretanje i PIN: Dopustite tipku za pokretanje i PIN s TPM-om

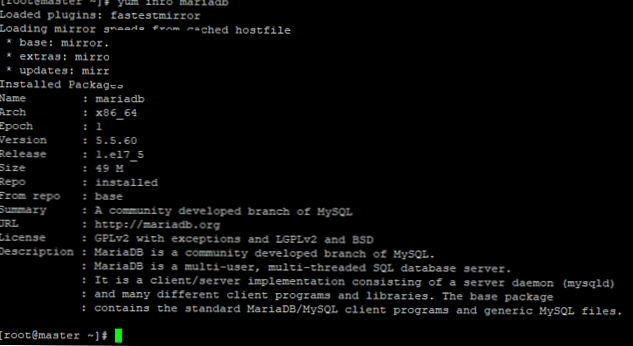

Ostaje instalirati BitLocker komponentu u gostujućem OS-u:

Ostaje instalirati BitLocker komponentu u gostujućem OS-u:

Instalacija-WindowsFeature BitLocker -IncludeAllSubFeature -IncludeManagementTools -Restart

Enkriptiramo pogon C: (pogon K: u ovom slučaju adresu pogona za pohranu ključeva):

Omogući-BitLocker C: -StartupKeyProtector -StartupKeyPath K:

ili tako

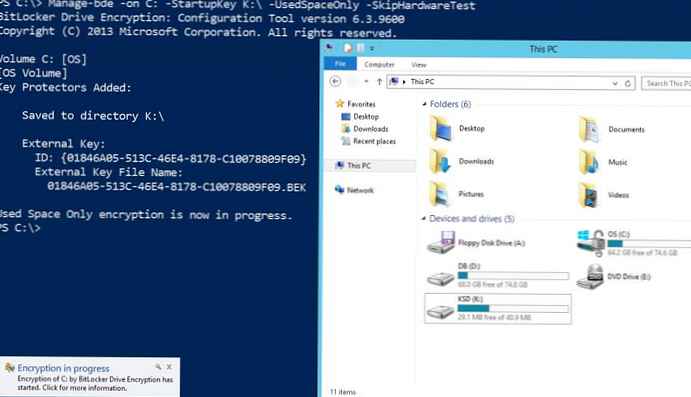

Upravljanje-bde -on C: -StartupKey K: \ -UsedSpaceOnly -SkipHardwareTest

Ostali odjeljci se mogu šifrirati:

Omogući-BitLocker E: -StartupKeyProtector -StartupKeyPath K: -UsedSpaceOnly

Trenutačni status procesa šifriranja diska može se dobiti pomoću naredbe:

Get-BitLockerVolume