Mala uputa o organiziranju SSH pristupa udaljenom Linux poslužitelju. Podsjetimo da je uobičajena metoda provjere autentičnosti korisnika na Unix poslužitelju (Linux, FreeBSD) prilikom pristupa putem SSH-a nekoliko prijava i zaporka. Ali unos u njih nije uvijek prikladan, pogotovo ako postoji mnogo takvih poslužitelja. Postoji alternativa ovoj vrsti pristupa - organiziranje SSH pristupa korištenjem par RSA ključeva (javnih i privatnih) i zaporke (što je općenito opcionalno).

U ovom ćemo članku razmotriti upotrebu ove vrste pristupa koji se može implementirati pomoću jednog od najpopularnijih programa za rad na SSH-u. - kit.

Za rad su nam potrebne sljedeće usluge PuTTY obitelji:

- puttygen.exe - paket za stvaranje ključnog para

- putty.exe - ssh terminal

- pscp.exe - scp program za kopiranje datoteka

Stvorite par RSA ključeva

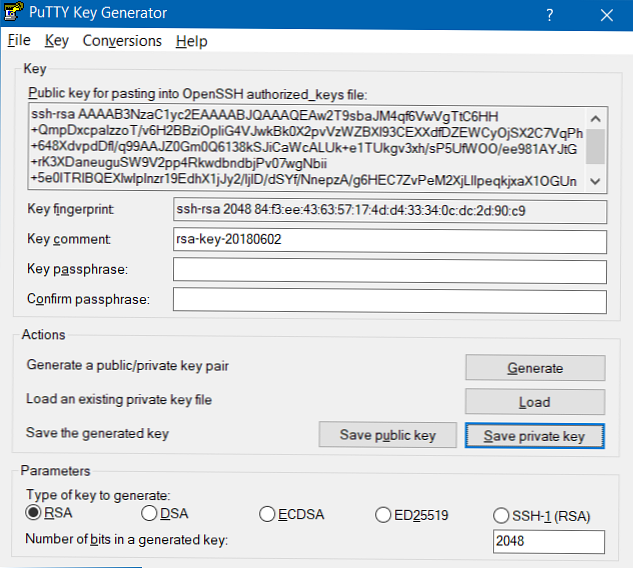

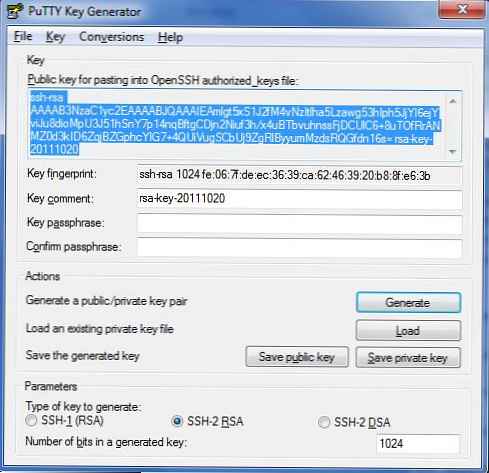

Da biste to učinili, pokrenite uslužni program PuTTYgen, provjerite je li tip ključa "SSH-2 RSA"I pritisnite gumb"generirati".

Nakon toga započinje generacija para ključeva, a da biste stvorili slučajni niz, morate nasumično povući miš oko trake napretka.

U polju "Ključni komentar" možete odrediti opis ključa (prikazat će se tijekom provjere autentičnosti).

U polju "Ključna zaporka" i "Potvrdi zaporku" određuje lozinku za aktiviranje ključa (zatražit će se prilikom povezivanja). Ako ne postavite zaporku, tada će se veza izvesti bez zaporke: vrlo je zgodna, ali nije baš sigurna, jer za pristup poslužitelju napadač treba samo ukrasti datoteku s vašim privatnim ključem od vas (zbog čega je preporučljivo čuvati tajnu privatnog ključa: na vanjskom USB pogonu, šifriranom volumenu itd.).

Zatim pritisnemo gumbeSpremi javni ključ„A”Spremi privatni ključ"I spremite javne i privatne ključeve, primjerice, u datoteku s imenima:"public.key„A”private.ppk".

Konfigurirajte javni ključ na Linux poslužitelju.

Datoteka javnog ključa "public.key»Potrebno je kopirati na Linux poslužitelj na koji se planirate povezati. Da biste to učinili, koristite uslužni program pscp.exe. Naredba datoteke za kopiranje izgledat će otprilike ovako:

pscp c: \ key \ public.key [email protected]: / tmp / foo

Dalje, kopirani ključ mora se staviti u korisnički direktorij u datoteci ~ / .ssh / autorizirani_kejevi .

Da biste to učinili, idite na poslužitelj putem SSH (kao i obično) i pokrenite sljedeću naredbu:

$ ssh-keygen -i -f /tmp/foo/public.key >> /home/myuser/.ssh/authorized_keys

gdje myuser, ime korisnika kojem će se omogućiti prijava pomoću ovog ključa.

Također, ne zaboravite provjeriti je li autorizacija ključa omogućena na poslužitelju. Da biste to učinili, sljedeće datoteke trebaju biti komentirane u datoteci / etc / ssh / sshd_config:

Autentifikacija RSA da

PubkeyAuthentication da

AuthorizedKeysFile .ssh / autorizirani ključevi

Povezujemo se putem SSH pomoću ključa

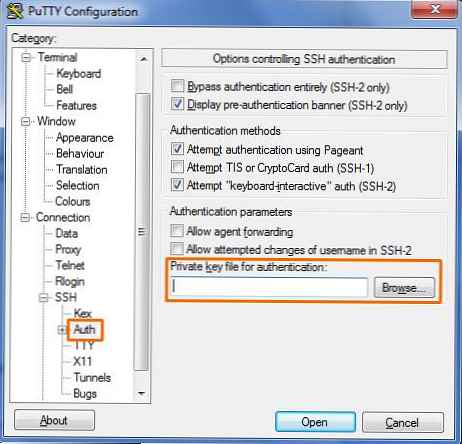

Pokrećemo PuTTY i na lijevoj strani ekrana idemo na Connections -> SSH -> Auth.

Pronađite liniju "privatni ključ datoteka za provjera », tada morate kliknuti gumb "Pregledaj" i specificirati našu datoteku privatnim ključem "privatno.ppk".

Zatim na glavnoj kartici navedite ime / ip adresu našeg Linux poslužitelja i započnite vezu. Nakon toga će vas sustav kao i obično tražiti da navedete prijavu, a zatim lozinku ključa (ako je bila navedena). Ako lozinka nije navedena, otvorit će se konzola poslužitelja bez zaporke.

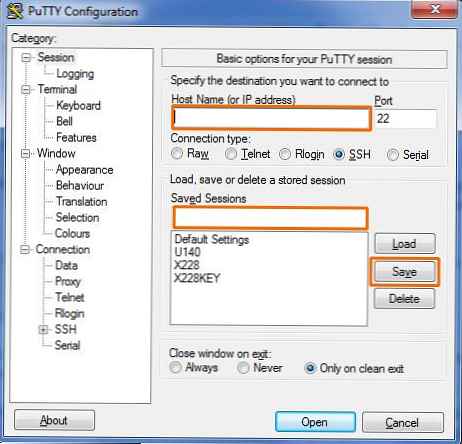

Kako ne biste ušli u postavke Auth i odredili datoteku s ključevima pri svakoj vezi, možete spremiti postavke, za to su na glavnoj kartici gumba Save (spremanje PuTTY postavki) i Učitavanje (postavke učitavanja)..  Sve spremljene postavke Puttya su pohranjene u registru, tako da ih u osnovi možete prenijeti s jednog računala na drugo jednostavnim izvozom / uvozom dijela registra (za više detalja pogledajte članak Prijenos postavki PuTTY).

Sve spremljene postavke Puttya su pohranjene u registru, tako da ih u osnovi možete prenijeti s jednog računala na drugo jednostavnim izvozom / uvozom dijela registra (za više detalja pogledajte članak Prijenos postavki PuTTY).

Pored toga, da se ručno ne unese korisničko ime svaki put, korisnička prijava može se spremiti i u PuTTY (veza \ podaci \ korisničko ime za automatsku prijavu).

Ako to ne uspije, analiziramo zapis /var/log/auth.log na poslužitelju.