Jedno od značajnih sigurnosnih poboljšanja za Windows operativni sustav (počevši od Viste) bilo je uvođenje kontrole korisničkih računa (UAC). Kontrola korisničkih računa traži korisničku potvrdu svaki put kada se pokrene program koji pokušava promijeniti promjene postavki sustava. Jedna od nuspojava UAC je nemogućnost pristupa povezanom (putem neto upotreba) mrežne pogone iz aplikacija koje rade u povlaštenom načinu (Pokreni kao administrator). To znači da kada pokrenete naredbenu liniju ili upravitelj datoteka (istog Total Commander-a) s povišenim pravima, oni neće sadržavati (nedostupno) pogonska slova montiranih mrežnih mapa.

U ovoj ćemo bilješci pokazati kako u sustavima Windows 10, Windows 8.1 i Windows 7 odobriti pristup mrežnim pogonima iz aplikacija koje rade u povlaštenom načinu rada (pokrenite kao administrator). Problem se očituje kako za mrežne mape povezane putem grupnih pravila, tako i za mape povezanih korisnika neovisno.

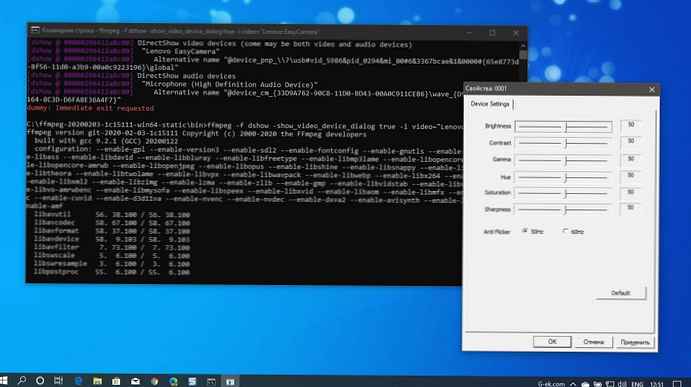

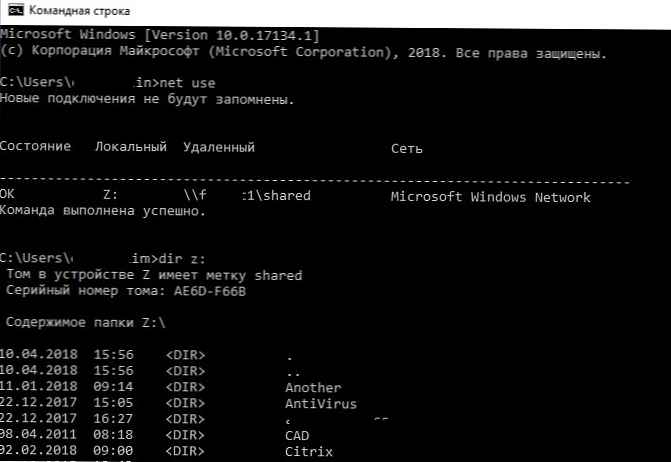

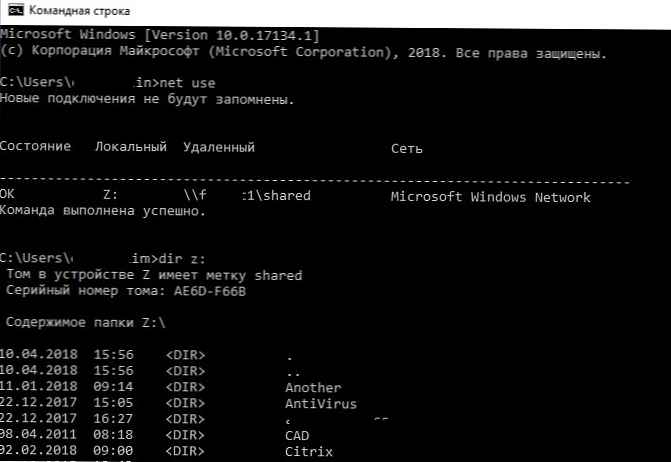

Važno je. Jako se obeshrabrujem da u potpunosti onemogućite UAC, čak i za jednu specifičnu aplikaciju.Doista, kad je UAC omogućen iz "privilegirane" aplikacije u sustavu Windows, ne možete pristupiti mrežnom pogonu spojenom u uobičajenom načinu rada. Pokažimo kako problem izgleda. Na primjer, pobrinite se da u naredbenoj liniji pokrenutoj s pravima redovnog korisnika sustava postoji pristup sadržaju povezanog mrežnog pogona Z:.

Ako u kontekstu istog korisnika otvorite prozor naredbenog retka s administratorskim pravima, kad pokušate pristupiti istom pogonu, pojavit će se poruka da navedeni put nije pronađen:

Sustav ne može pronaći navedenu putanju..

Ovakvo ponašanje sustava može prouzrokovati niz neugodnosti kada se aplikacije često pokreću u privilegiranom načinu rada. Možete pokrenuti programe bez privilegija administratora, ali to nije uvijek primjenjivo.

Zašto se to događa? Ova je značajka povezana s UAC mehanizmom za korisnika s lokalnim administratorima. Činjenica je da kada se takav korisnik prijavi u sustav, stvaraju se dva pristupna znaka: jedan pristupni token s onemogućenim administrativnim pravima (filtrirani pristupni token - iz kojeg se pokreće većina programa) i punopravni administratorski token s punim pravima u sustavu (u ovom kontekstu svi programi koji su dobili potvrdu o povišenju prava u UAC-u se izvršavaju).

Ako koristite naredbu whoami / sve usporedite trenutne privilegije istog korisnika u dvije sesije cmd.exe (redovite i privilegirane), možete vidjeti da se one jako razlikuju. Sljedeća tablica navodi razlike u skupinama i trenutnim vjerodajnicama za svaku sesiju..

| Redovna sesija korisnika | Privilegirana korisnička sjednica | |

| Pristupna grupa | Oznaka obavezne \ Srednja oznaka razine obavezne S-1-16-8192 | Oznaka obavezne \ Oznaka visoke obvezne razine S-1-16-12288 |

| povlastice | SeLockMemoryPrivilege SeMachineAccountPrivilege SeShutdownPrivilege SeChangeNotifyPrivilege SeUndockPrivilege SeIncreaseWorkingSetPrivilege SeTimeZonePrivilege | SeLockMemoryPrivilege SeIncreaseQuotaPrivilege SeMachineAccountPrivilege SeSecurityPrivilege SeTakeOwnershipPrivilege SeLoadDriverPrivilege SeSystemProfilePrivilege SeSystemtimePrivilege SeProfileSingleProcessPrivilege SeIncreaseBasePriorityPrivilege SeCreatePagefilePrivilege SeBackupPrivilege SeRestorePrivilege SeShutdownPrivilege SeSystemEnvironmentPrivilege SeChangeNotifyPrivilege SeRemoteShutdownPrivilege SeUndockPrivilege SeManageVolumePrivilege SeImpersonatePrivilege SeCreateGlobalPrivilege SeIncreaseWorkingSetPrivilege SeTimeZonePrivilege SeCreateSymbolicLinkPrivilege SeDelegateSessionUserImpersonatePrivilege |

Kad je omogućen UAC, aplikacije pod istim korisnikom mogu se pokrenuti u dva konteksta (privilegiranim i neprivilegiranim). Pri povezivanju zajedničkih mrežnih mapa sustav stvara simboličke veze (DosDevices), koje pohranjuju preslikavanje slova pogona i UNC staza. Te su veze povezane s trenutnom sesijom za trenutni pristupni token procesa i nisu dostupne iz drugog tokena.

U skladu s tim, može se javiti i suprotan problem: ako korisnik ima administratorska prava na svom računalu, tada pri povezivanju mrežnih pogona putem skripti za prijavu grupnih pravila, zadataka rasporeda ili SCCM (koji se izvode s povećanim povlasticama) ti pogoni nisu vidljivi korisniku u programu Windows Explorer (neprivilegirani postupak).

primjedba. Na Windows Serveru možete pokrenuti Windows Explorer s povećanim povlasticama.Kao zaobilazno rješenje možete preporučiti povezivanje (putem neto uporaba ili rundll32 SHELL32.dll, SHHelpShortcuts_RunDLL Connect) mrežni pogoni u kontekstu naredbenog retka koji se izvodi s administratorskim povlasticama. Ali ovo rješenje nije uvijek primjenjivo i nije baš povoljno..

Postoji jednostavnije rješenje, za njegovu primjenu morate unijeti sljedeće promjene u registar:

- Otvoreni uređivač registra (regedit.exe).

- Idite na ključ registra HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Policies \ System .

- Izradite novi parametar (tipa DWORD) s imenom EnableLinkedConnections i vrijednost 1 .

vijeće. To možete učiniti s jednom naredbom:reg dodajte "HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System" / v "EnableLinkedConnections" / t REG_DWORD / d 0x00000001 / f - Ponovo pokrenite računalo (ili ponovno pokrenite uslugu LanmanWorkstation).

Nakon ponovnog pokretanja, provjerite da korisnik vidi mrežne pogone iz programa koji se izvode s administratorskim pravima. Obrnuto je također točno, svi mrežni pogoni povezani u kontekstu privilegirane sesije bit će dostupni u redovnoj sesiji.

Kako to djeluje. Nakon što omoguće unos registra EnableLinkedConnections, usluga LanmanWorkstation i LSA provjerit će postoji li drugi pristupni token povezan s trenutnom sesijom korisnika. Ako se takav pristupni token pronađe, popis mapiranih mrežnih pogona kopirat će se iz jednog tokena u drugi. Tako će mrežni pogoni povezani u povlaštenom načinu biti vidljivi u normalnom načinu rada i obrnuto.

vijeće. Alternativno rješenje je stvaranje simboličke veze do ciljanog mrežnog kataloga. Na primjer, takomklink / D c: \ docs \\ msk-fs1 \ docs

Pristup ovom direktoriju bit će moguć i u normalnom i u povlaštenom načinu. Među nedostacima metode napominjemo da se pristup zajedničkoj mapi obavlja s povlasticama trenutnog korisnika. Ne možete, kao u slučaju neto uporabe, koristiti drugi korisnički račun.