U ovom ćemo članku govoriti o zanimljivom triku u OS Windows obitelji koji omogućava izvršavanje bilo koje naredbe sa sistemskim pravima izravno na zaslonu za prijavu u Windows prije nego što prođete kroz postupak autorizacije. Ovaj se postupak, naravno, može koristiti u dobre svrhe (na primjer, za brzo resetiranje lozinke administratora), ali može ga koristiti i napadač koji, nakon što stekne pristup vašem sustavu, može sebi ostaviti sličnu pristupnu konzolu, što je prilično teško otkriti. Odmah rezervirajte da to nije klasična ranjivost ili rupa, već jednostavno zakrivljenost Windows arhitekture.

Tehnika hakiranja je korištenje "ljepljivih tipki" (funkcija aktiviranja ljepljivih tipki koje se aktivira pritiskom tipke [Shift] pet puta u sustavu Windows). Zamjenom izvršne datoteke Sticky Keys - sethc.exe s bilo kojom drugom datotekom, možete osigurati da se umjesto pokretanja uslužnog programa ljepljivih tipki pokrene željeni program. Pokušajmo koristiti sličnu tehniku za pokretanje prozora naredbenog retka izravno na zaslonu za prijavu u Windows.

Procedura za zamjenu datoteke je sljedeća (ako je sustav instaliran na drugoj particiji od C:, ispravite naredbe):

- Napravite sigurnosnu kopiju datoteke kopiranjem u korijen C pogona:

kopirajte c: \ windows \ system32 \ sethc.exe c: \

- Zamijenite datoteku sethc.exe datotekom naredbenog retka,

copy / y c: \ windows \ system32 \ cmd.exe c: \ windows \ system32 \ sethc.exe

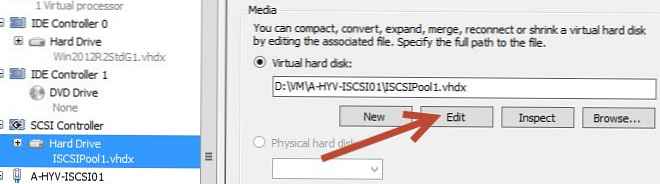

Drugi način korištenja haka je instaliranje ispravljača pogrešaka za sethc.exe, a to se može učiniti pomoću naredbe:

REG ADD "HKLM \ SOFTWARE \ Microsoft \ Windows NT \ CurrentVersion \ Mogućnosti izvođenja datoteke slike \ sethc.exe" / v Debugger / t REG_SZ / d "C: \ windows \ system32 \ cmd.exe"

Zatim ponovno pokrećemo sustav i pet puta pritisnemo tipku SHIFT na zaslonu za prijavu u Windows, uslijed čega se pokreće prozor naredbenog retka, čime smo zamijenili program sethc.exe. Čar svega je što se naredbena linija pokreće sa SYSTEM povlasticama, čime dobivamo potpuni pristup računalu i mogu pokrenuti sve, čak i ljusku Explorera!

Ovo je prilično stara rupa u sigurnosnom sustavu Windows, kada se razne sistemske aplikacije pokreću ne iz ograničenog računa, već iz svemoćnog SUSTAVA. Sličan trik djelovat će i na Windows 7 i Windows Server 2008 R2 i Windows 8 Consumer Preview. A što je posebno zanimljivo, djelovat će i kada se terminalno povežete na poslužitelj putem RDP sesije (zaslon dolje)!

Raspon primjene takve tehnike za zamjenu izvršivih datoteka sustava dovoljno je širok. Svoj sustav možete osigurati onemogućivanjem ljepljivih ključeva na vašem računalu (to se može učiniti na upravljačkoj ploči).