Googleovi inženjeri objavili su kritične informacije o ranjivosti u listopadu Verzija SSL 3.0, dobio smiješno ime pudlica (Padding Oracle On downgraded Legacy Encryption ili Pudlica 🙂). Ranjivost omogućava napadaču da pristupi podacima šifriranim SSLv3 koristeći čovjeka u napadu u sredini. Na ranjivost utječu i poslužitelji i klijenti koji se mogu povezati putem SSLv3.

Općenito, situacija nije iznenađujuća, jer protokol SSL 3.0, prvi put predstavljen 1996. godine, već je imao 18 godina i moralno je zastario. U većini praktičnih zadataka već je zamijenjen kriptografskim protokolom TLS (verzije 1.0, 1.1 i 1.2).

Za zaštitu od ranjivosti u potpunosti se preporučuje POODLE. onemogući SSLv3 podršku i na strani klijenta i na strani poslužitelja nastavite koristiti samo TLS. Za korisnike zastarjelog softvera (na primjer, pomoću IIS 6 na Windows XP) to znači da više neće moći pregledavati HTTPS stranice i koristiti druge SSL usluge. U slučaju da podrška za SSLv3 nije u potpunosti onemogućena, te se prema zadanim postavkama predlaže korištenje jačeg šifriranja, ranjivost POODLE i dalje će se pojaviti. To je zbog osobitosti izbora i pregovora protokola šifriranja između klijenta i poslužitelja, jer ako dođe do kvara u korištenju TLS-a, automatski se prebacuje na SSL.

Preporučujemo provjeru svih vaših usluga koje mogu koristiti SSL / TLS u bilo kojem obliku i onemogućiti SSLv3 podršku. Na web-poslužitelju možete provjeriti ranjivosti pomoću mrežnog testa, na primjer, ovdje: http://poodlebleed.com/.

sadržaj:

- Onemogućite SSLv3 u sustavu Windows na razini sustava

- Onemogući SSLv2 (Windows 2008 / Server i noviji)

- Omogućite TLS 1.1 i TLS 1.2 u sustavu Windows Server 2008 R2 i novijim

- Programski sustav za upravljanje kriptografskim protokolom u sustavu Windows Server

Onemogućite SSLv3 u sustavu Windows na razini sustava

U sustavu Windows upravlja se podrškom za SSL / TLS protokol.

vijeće. Prije uvođenja ovih promjena, preporučujemo vam da stvorite sigurnosnu kopiju navedene grane pomoću funkcije uređivača registra izvoz.U ovom ćemo primjeru pokazati kako u potpunosti onemogućiti SSLv3 u sustavu Windows Server 2012 R2 na razini sustava (i na razini klijenta i poslužitelja):

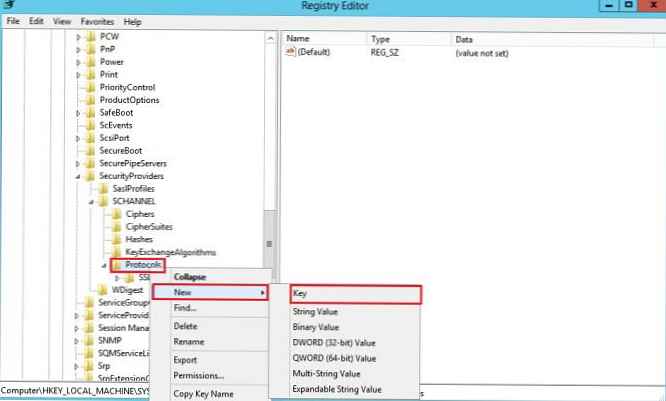

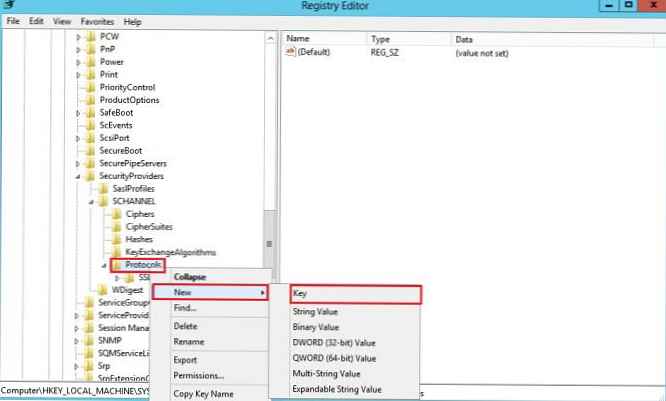

- Otvorite uređivač registra (regedit.exe) s administratorskim pravima

- Idi do podružnice HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ Schannel \ Protocols \

- Izradite novi odjeljak po imenu SSL 3,0 ( novi-> ključ)

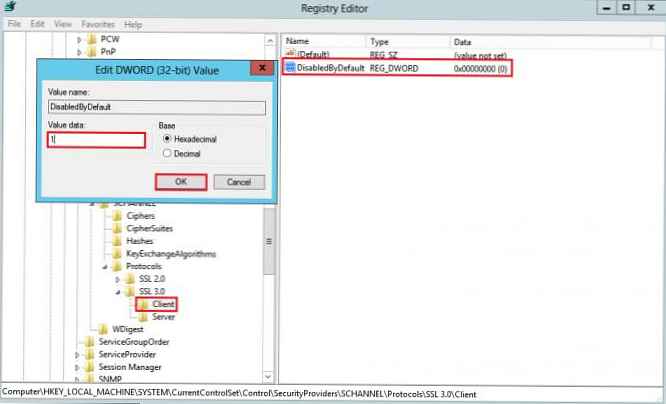

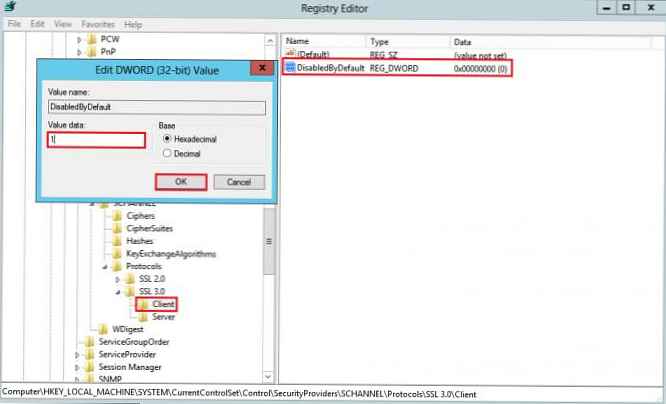

- U stvorenom odjeljkuSSL 3.0 stvorite još dva pododjeljka s imenima klijent i server.

- Zatim u odjeljku Klijent stvorite novi DWORD (32-bitni) naziv pod nazivom DisabledByDefault

- Kao ključna vrijednost DisabledByDefault ukazati 1.

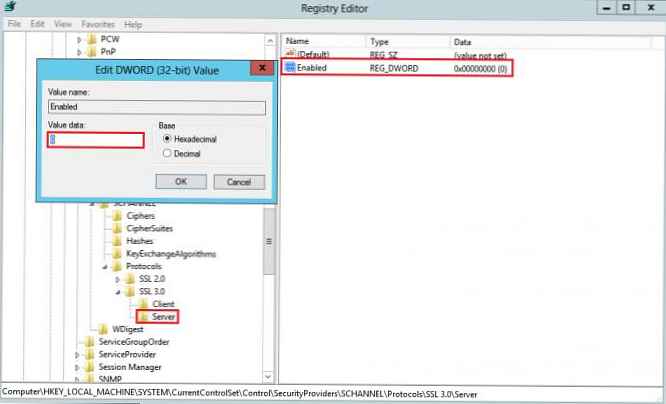

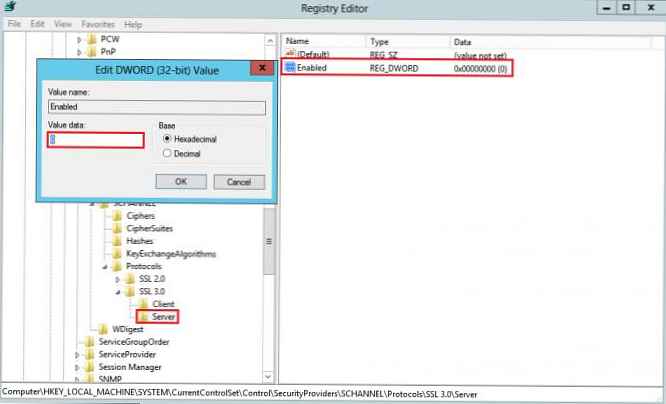

- Zatim u podružnici poslužitelja stvorite novi DWORD (32-bitni) parametar pod nazivom Omogućeno i vrijednost 0.

- Da bi promjene stupile na snagu, morate ponovno pokrenuti poslužitelj

Onemogući SSLv2 (Windows 2008 / Server i noviji)

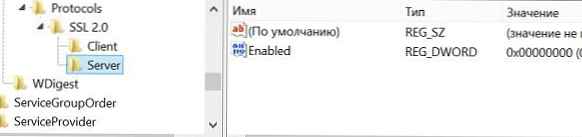

OS-ovi prije Windows 7 / Windows Server 2008 R2 zadani su još manje sigurnim i naslijeđenim protokolom SSL v2, koji bi također trebali biti onemogućeni iz sigurnosnih razloga (u novijim verzijama Windowsa SSLv2 na razini klijenta podrazumijevano je onemogućen i koriste se samo SSLv3 i TLS1.0). Da biste onemogućili SSLv2, morate ponoviti gornji postupak, samo za ključ registra SSL 2.0.

U sustavu Windows 2008/2012 SSLv2 na razini klijenta podrazumijevano je onemogućen.

Omogućite TLS 1.1 i TLS 1.2 u sustavu Windows Server 2008 R2 i novijim

Windows Server 2008 R2 / Windows 7 i novije verzije podržavaju algoritme šifriranja TLS 1.1 i TLS 1.2, ali su ti protokoli po defaultu onemogućeni. Možete omogućiti TLS 1.1 i TLS 1.2 podršku u ovim verzijama sustava Windows u sličnom scenariju.

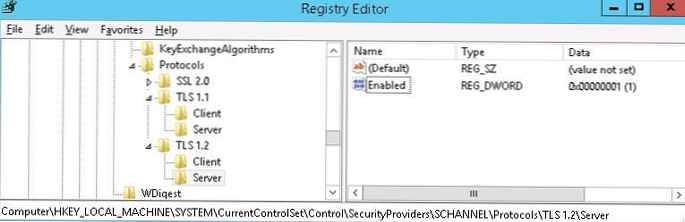

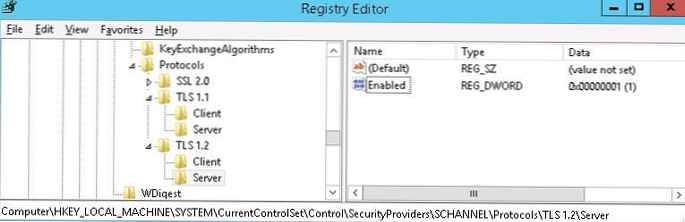

- U uređivaču registra otvorite podružnicu HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders \ SCHANNEL \ Protokoli

- Stvorite dva odjeljka TLS 1.1 i TLS 1.2

- Unutar svakog odjeljka stvorite potpoglavlje s imenima klijent i server

- U svakom odjeljku Klijent i Server stvorite DWORD ključ:

- DisabledByDefault s vrijednošću 0

- Omogućeno s vrijednošću 1

- Nakon promjena, poslužitelj treba ponovno pokrenuti..

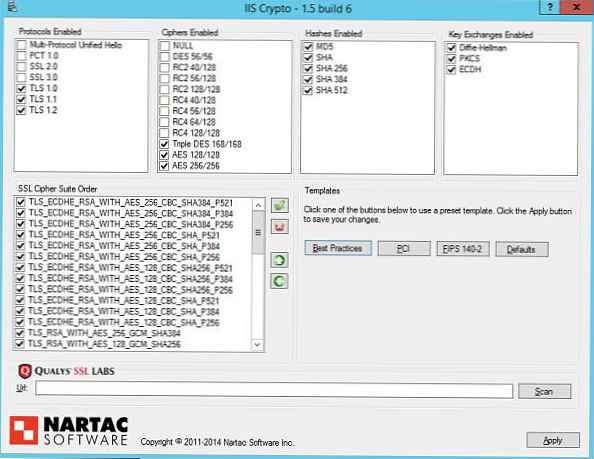

Programski sustav za upravljanje kriptografskim protokolom u sustavu Windows Server

Postoji besplatni IIS Crypto uslužni program koji vam omogućuje udobno upravljanje postavkama kriptografskih protokola u sustavu Windows Server 2003, 2008 i 2012. Pomoću ovog uslužnog programa možete omogućiti ili onemogućiti bilo koji protokol šifriranja u samo dva klika..

Program već ima nekoliko predložaka koji vam omogućuju brzo primjenu unaprijed postavljenih postavki za različite sigurnosne postavke.