Windows Server 2012 predstavio je novi koncept za centralno upravljanje pristupom datotekama i mapama širom tvrtke Dinamička kontrola pristupa. Glavna razlika između novog sustava dinamičke kontrole pristupa od starog sustava pristupa datotekama i mapama Popis kontrole pristupa (ACL - kontrolni popisi pristupa), koji omogućuje pristup samo korisničkim računima i grupama, je ona koja koristi dinamičku kontrolu pristupa (DAC) Možete kontrolirati pristup na temelju gotovo bilo kojeg atributa, pa čak i kriterija. Korištenjem dinamičke kontrole pristupa u sustavu Windows Server 2012 možete stvoriti čitava pravila za kontrolu pristupa podacima koja vam omogućuju provjeru, na primjer, je li korisnik u određenim skupinama, je li član financijskog odjela i podržava li njegov tablet šifriranje RMS-a. Ta se pravila u obliku pravila mogu kasnije primijeniti na bilo koji (ili sve) poslužitelje datoteka organizacije, stvarajući jedinstveni sigurnosni sustav.

Nedostaci pristupa na temelju ACL-a

Kako je implementiran pristup dijeljenim direktorijama na datotečnim poslužiteljima prije pojave dinamičke kontrole pristupa. Specifični pristupni popisi dodijeljeni su zajedničkoj mapi na NTFS razini i / ili kuglicama, koji uključuju određene grupe u AD (ili lokalne skupine poslužitelja) ili određene račune. Da bi korisnik dobio pristup željenom direktoriju, administrator ga je morao uključiti u odgovarajuću grupu. Koji su nedostaci takvog modela upravljanja pristupom??

· Pristup se regulira samo na temelju članstva u grupi

· Uz veliki broj dijeljenih mapa, morate stvoriti veliki broj grupa (rezultira povećanjem karte Kerberos)

· Ne postoji mogućnost kontrole pristupa na temelju karakteristika korisničkog uređaja s kojeg se korisnik povezuje

· Nemogućnost implementacije složenih scenarija pristupa

Kad se kontrola pristupa temelji samo na ACL-u, nije neuobičajeno da korisnik slučajno upiše povjerljive podatke (na primjer plaće top menadžera) u javni resurs gdje je svi mogu upoznati.

Gornji nedostaci dizajnirani su za uklanjanje tehnologije dinamičke kontrole pristupa..

Arhitektura i načela dinamičke kontrole pristupa Windows Server 2012

U sustavu Windows Server 2012, Dynamic Access Control stvara drugu razinu kontrole pristupa objektima datoteka na razini cijele domene i na tim objektima nastavite s radom NTFS dozvola

(ACL). Imajte na umu da se DAC pravila mogu primjenjivati svugdje, bez obzira na to koja su NTFS prava postavljena na objektu..

Jedan od glavnih koncepata DAC modela je pojam zahtjev (prijava ili odobrenje). U modelu kontrole pristupa za Windows Server 2012, zahtjev je atribut Active Directory koji je definiran za upotrebu s centralnim politikama pristupa. Kao kriterij možete koristiti gotovo sve parametre pohranjene u AD-u koji pripadaju određenom objektu, na primjer, ID uređaja, metoda prijave, lokaciju, osobne podatke itd. Tvrdnje se konfiguriraju pomoću upravljačke konzole Administrativni centar Active Directory-a (ADAC)) u novom spremniku Pristup na temelju zahtjeva. U ovom spremniku (koji je u početku prazan) možete stvoriti vlastite izjave i povezati ih s atributima korisnika ili računala. Na temelju vrijednosti patentnih zahtjeva, moguće je odrediti hoće li dati pristup korisničkom uređaju određenom objektu datotečnog sustava.

Sljedeća komponenta DAC-a je svojstvo resursa (izvor Nekretnine), uz pomoć kojih se određuju svojstva resursa, koja će se u budućnosti koristiti u pravilima autorizacije. Svojstva resursa također su zaseban spremnik u Dinamičkom nadzoru pristupa..

Sljedeći elementi DAC-a su Središnja pravila pristupa i Politike središnjeg pristupa.. središnjipristup pravila opisati razinu pristupa datotekama, kojim korisnicima, s određenim odobrenjima, s kojih uređaja itd.. središnji pristup politika - Ovo je pravilo koje sadrži pravila središnjih pravila pristupa koja će se putem organizacije putem GPO-a distribuirati kroz cijelu organizaciju (ili određeno OU).

Kako se može prebaciti na model dinamičke kontrole pristupa u organizaciji:

1. Stvorite jednu / nekoliko vrsta klime.

2. Aktivirajte jedno / više svojstava resursa (oznake ili oznake objektskih datoteka)

3. Stvorite pravilo Centralnog pravila pristupa koje definira uvjete za odobrenje pristupa

4. Dodajte kreirana pravila u Centralnu politiku pristupa

5. Korištenje grupnih pravila za distribuciju CAP-a na poslužitelje datoteka

Prije primjene dinamičke kontrole pristupa, morate konfigurirati sustav klasifikacije datoteka, kako je opisano u članku: Klasifikacija datoteka pomoću infrastrukture za klasifikaciju datoteka u sustavu Windows Server 2012. Faza određivanja i klasificiranja podataka pohranjenih na datotečnim poslužiteljima najteža je i dugotrajna, rezultat čega dodijelit će NTFS oznake upravljanim objektima datoteke.

Kako se provjeravaju dopuštenja za pristup datoteci / direktoriju krajnjeg korisnika, jer sada, osim NTFS dozvola, postoji i provjera sukladnosti uspona? Slijed provjere dozvole je sljedeći:

Podijelite ACL

Centralna politika pristupa

NTFS ACL

Primjer dinamičke kontrole pristupa u sustavu Windows Server 2012

Pokušajmo u praksi razumjeti mogući primjer konfiguriranja DAC-a u sustavu Windows 2012. Pretpostavimo da želimo stvoriti politiku pristupa koja regulira pristup na temelju odjela korisnika i države u kojoj se nalazi.

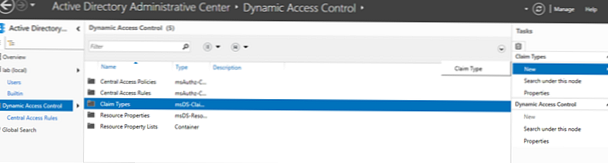

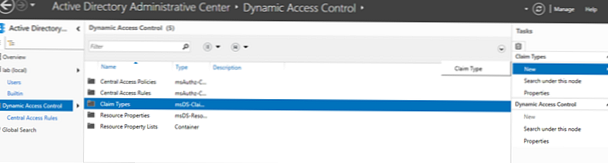

Pomoću konzole AD Administrativni centar stvorite dva nova potraživanja: odjel i zemlju. Da biste to učinili, idite na spremnik Dinamička kontrola pristupa -> Vrste zahtjeva i odaberite novi:

Stvorite novu izjavu s imenom odjel :

i zemlja :

U atributu Country navedite dvije unaprijed definirane (predložio) vrijednosti (EG - Egipat i QR - Katar):

Zatim kreirajte nova Svojstva resursa za odobrenje zemlje: Novo-> Svojstva resursa.

Zatim u spremniku Svojstva resursa aktivirajte izjavu Odjela.

Sada stvorite novo pravilo Pravilo središnjeg pristupa. Ovo pravilo ukazuje na dopuštenja koja vrijede za objekt ako se zahtjev podudara s pravilom opisanim u CAR.

Pretpostavimo da imamo pravilo koje određuje da ste koristili administratore za financije (odjel = financije i okrug = EG), imali puni pristup, a korisnici financijskih financija (odjel = financije) imaju pristup samo za čitanje. Ovo se pravilo primjenjuje na sva pravila koja su klasificirana kao povezana s odjelom za financije:

Kao rezultat, pravilo će izgledati ovako:

Zatim stvorite središnju politiku pristupa (CAP) koja će se primijeniti na sve poslužitelje datoteka koji koriste GPO.

U novoj CAP politici uvrstit ćemo pravilo za odjel financija kreiran ranije:

Zatim pravilo centralne politike pristupa pomoću grupnih pravila mora se primijeniti na sve poslužitelje datoteka. Da biste to učinili, izradite novo GPO pravilo i povežite ga s OU-om s poslužiteljima datoteka.

Idite na prozor Uređivač upravljanja grupnim politikama Konfiguracija računala-> Pravila-> Postavke sustava Windows>> Sigurnosne postavke-> Pravila pristupanja datotečnom sustavu -> Upravljanje pravilima središnjeg pristupa.

U prozoru postavki Konfiguracija središnjeg pristupa pristupu dodajte politiku financijskih podataka i kliknite U redu.

Zatim trebate omogućiti svim kontrolerima domena da dodijele uspone. To se također radi pomoću GPO-a, no u ovom slučaju trebamo urediti politiku kontrolera domene - zadani domena kontroleri politika . Idite na odjeljak Konfiguracija računala-> Pravila-> Administrativni predlošci-> Sustav-> KDC. Otvorena opcija KDC Podrška za polaganje zahtjeva, provjeru autentičnosti i oklop Kerberos, postavite na Enabled, a na padajućem popisu odaberite Supported

Zatvorite uređivač pravila grupe i ažurirajte pravila na kontroleru domene i poslužiteljima datoteka pomoću naredbe

gpupdate / force

Da vidimo što imamo.

Otvorite datoteku na poslužitelju na koje je kreirano pravilo primjenjuje svojstva bilo koje zajedničke mape ili dokumenta i idite na karticu Klasifikacija. Kao što vidite, u njemu su se pojavile dvije izjave. Ako automatska klasifikacija nije konfigurirana, njihove vrijednosti neće se postaviti..

Napomena: Da bi se DAC dozvole provjerile prilikom pristupa datoteci, korisnici moraju imati pristup direktoriju / datoteci na NTFS razini. U ovom ćemo primjeru svima pružiti potpuni pristup NTFS-u..

Provjerite trenutna dopuštenja u mapi.

Otvorite karticu Centralna politika i primijenite politiku financijskih podataka..

Ako korisnik nema dodijeljena polaganja prava (on je u pravoj grupi, ali nema definirane atribute odjeljenja i zemlje), neće imati pristup direktoriju.

zaključak

Korištenjem kombinacije DAC-a, AD RMS-a (kako organizirati dinamičku enkripciju datoteka pomoću AD RMS-a i FCI) i FCI tehnologija, možete stvoriti moćne sheme za kontrolu pristupa dokumentima i zaštitu osjetljivih podataka primjenom punopravnog DLP sustava temeljenog na Windows Server 2012 infrastrukturi.