Zadani daljinac RDP-pristup na radnu površinu kontroleri domena Samo članovi Active Directory-a administratori domene. U ovom ćemo članku pokazati kako pružati rdp pristup kontrolerima domena običnim korisnicima bez administrativnih privilegija..

Mnogi mogu s pravom tvrditi zašto, u stvari, obični korisnici trebaju udaljeni pristup DC radnoj površini. Doista, u malim i srednjim infrastrukturama, kada čitavu infrastrukturu opslužuje nekoliko administratora s pravima administratora domene, takva potreba vjerojatno neće biti potrebna. Međutim, u velikim korporativnim mrežama koje opslužuje veliki broj osoblja često je potrebno pružiti rdp pristup DC-u (obično podružnici DC-a ili RODC-a) raznim skupinama administratora poslužitelja, tima za praćenje, dežurnih administratora i ostalih tehničkih stručnjaka. Postoje i situacije kada se na DC-u raspoređuju usluge treće strane kojima upravljaju administratori koji nisu domeni, a koji također trebaju biti nekako servisirani..

vijeće. Istodobni suživot uloga domena Active Directory i usluga udaljene radne površine (uloga terminalnog poslužitelja) na istom poslužitelju nije podržan. Ako postoji samo jedan fizički poslužitelj na kojem želite implementirati i DC i terminalne usluge, bolje je pribjeći virtualizaciji, što više Microsoftova pravila licenciranja dopuštaju pokretanje dva virtualna poslužitelja na istoj licenci za Windows Server 2016/2012 R2 u Standard Edition.Nakon što je poslužitelj promaknut u kontroler domene, alati za upravljanje lokalnim korisnicima i grupama nestaju iz dodataka za upravljanje računalom. Pri pokušaju otvaranja konzole za lokalne korisnike i grupe (lusrmgr.msc). pojavljuje se pogreška:

Računalo xxx je kontroler domene. Ovaj snap-in se ne može koristiti na kontroleru domene. Računima domena upravlja se pomoću priključka Active Directory za korisnike i računala.

Kao što vidite, na regulatoru domene ne postoje lokalne grupe. Umjesto lokalne grupe korisnika udaljene radne površine, DC koristi ugrađenu domenu Grupe korisnika udaljene radne površine (nalazi se u spremniku Builtin). Ovom grupom možete upravljati iz ADUC konzole ili iz naredbenog retka na DC-u.

Na popisu kontrolera domene navodimo sastav lokalne grupe udaljenih radnih površina:

net localgroup "Korisnici udaljenih radnih površina"

Kao što vidite, prazan je. Dodajte ga korisniku domene itpro (u našem primjeru itpro je redovan korisnik domene bez administrativnih privilegija).

net localgroup "Korisnici udaljenih radnih površina" / dodaj corp \ itpro

Provjerite je li korisnik dodan u grupu.

net localgroup "Korisnici udaljenih radnih površina"

Također možete provjeriti je li korisnik sada član domene grupe udaljenih radnih površina.

Također možete provjeriti je li korisnik sada član domene grupe udaljenih radnih površina.

Međutim, čak i nakon toga, korisnik se ne može povezati s DC putem udaljene radne površine.

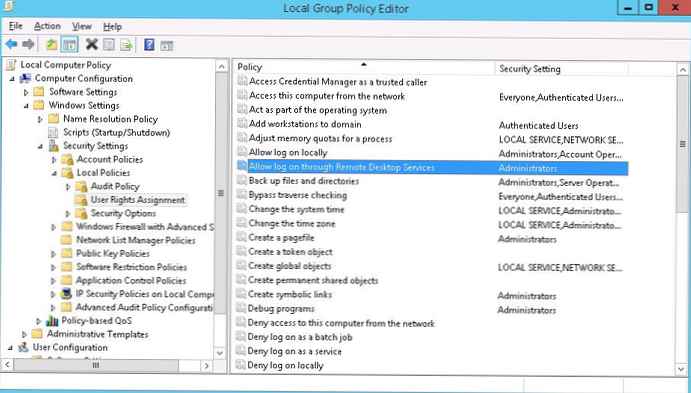

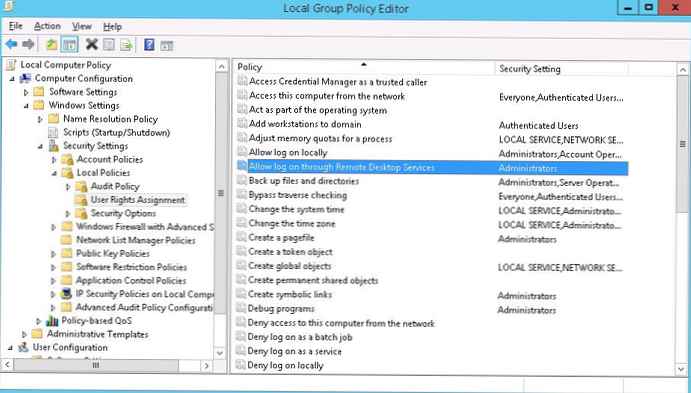

Za daljinsku prijavu potrebna su prava za prijavu na usluge udaljene radne površine. Prema zadanim postavkama to pravo imaju samo članovi grupe Administratori. Ako grupa u kojoj se nalazite nema to pravo ili ako je pravo uklonjeno iz grupe Administratori, morate to pravo odobriti ručno. Činjenica je da sposobnost povezivanja s RDP-om na Windows sustavima određuje politika dopustiti dnevnik na preko Usluge udaljene radne površine (u sustavu Windows 2003 i starijim verzijama, pravilo se naziva Dopustite prijavu putem terminalnih usluga). Nakon što je poslužitelj promaknut u DC, u ovom pravilniku ostaje samo skupina administratora (to su administratori domene) ...

Činjenica je da sposobnost povezivanja s RDP-om na Windows sustavima određuje politika dopustiti dnevnik na preko Usluge udaljene radne površine (u sustavu Windows 2003 i starijim verzijama, pravilo se naziva Dopustite prijavu putem terminalnih usluga). Nakon što je poslužitelj promaknut u DC, u ovom pravilniku ostaje samo skupina administratora (to su administratori domene) ...

Da biste omogućili vezu s članovima grupe korisnika udaljenih radnih površina, morate na kontroler domene:

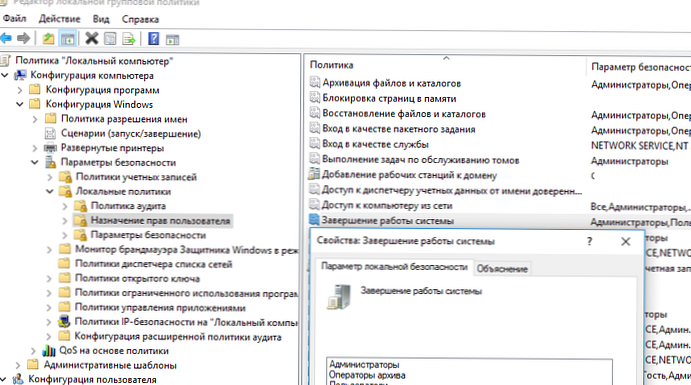

- Pokrenite lokalni uređivač pravila (gpedit.msc)

- Idite na odjeljak Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Lokalna pravila -> Dodjela korisničkih prava

- Pronađite pravilo s imenom Dopusti prijavu putem usluga udaljene radne površine

- Uredite pravilo dodavanjem grupe domena Remote Desktop Users (u formatu) domena \ Korisnici udaljenih radnih površina) ili izravno korisniku ili grupi domene (u formatu) domena \ ime neke grupe)

- Pokrenite ažuriranje lokalnih pravila

gpupdate / force

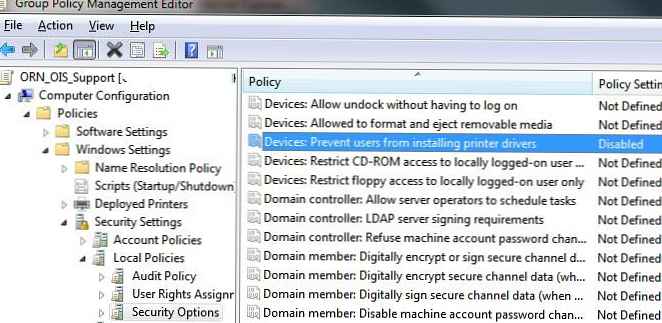

Imajte na umu da potrebne grupe ne smiju biti prisutne u prijavi zabrane odbijanja putem pravila usluge udaljene radne površine, kao ima prednost (vidi članak Ograničavanje mrežnog pristupa u domeni pod lokalnim računima).

primjedba. Kako bi se korisniku omogućilo lokalno prijavljivanje u DC (preko konzole poslužitelja), pravilniku se mora dodati i njegov račun ili grupa u kojoj je član. dopustiti dnevnik na lokalno. Sljedeće skupine domena prema zadanom imaju ovo pravo- Operatori računa

- administratori

- Rezervni operatori

- Operatori ispisa

- Operatori poslužitelja.

Najbolje je stvoriti novu sigurnosnu grupu u domeni, na primjer, AllowDCLogin i dodati joj korisničke račune koji trebaju omogućiti udaljeni pristup DC-u. Ako trebate omogućiti pristup svim AD kontrolerima domena odjednom, umjesto da uređujete lokalna pravila na svakom DC-u, bolje je dodati grupu korisnika u zadane politike domene Pravila kontrolera domena (Konfiguracija računala \ Postavke sustava Windows> Sigurnosne postavke \ Lokalne politike \ Korisnik putem GPMC konzole) Dodjela prava -> Dopusti prijavu putem usluga udaljene radne površine).

Važno je. Ako promijenite pravila o domeni, nemojte zaboraviti dodati grupe administratora domene / poduzeća za to, jer će u suprotnom izgubiti daljinski pristup kontrolerima domena.

Nakon ovih izmjena, određeni korisnici i grupe moći će se rdp povezati s kontrolerom domene. Pokušajte koristiti RDP za povezivanje s DC-om pod korisničkim računom. Trebao bi vidjeti radnu površinu kontrolera domene. Običnim korisnicima može se dati pravo pokretanja / zaustavljanja određenih usluga na DC kako slijedi.