Kada se korisnik stvori u AD-u, prema zadanim postavkama, on se automatski dodaje grupi korisnika domene. Grupa korisnika domene zauzvrat se dodaje lokalnoj grupi korisnika na računalu kada se doda u AD domenu. To znači da se svaki korisnik domene može prijaviti na bilo koje računalo na mreži. U ovom ćemo članku razmotriti glavne načine ograničavanja mogućnosti korisnika da se prijave na računala sa domenama.

sadržaj:

- Dopusti prijavu samo na određenim računalima u AD korisničkim svojstvima

- Izmijenite atribut LogonWorkstations pomoću PowerShell-a

- Ograničavanje pristupa računalu pomoću GPO-a

Dopusti prijavu samo na određenim računalima u AD korisničkim svojstvima

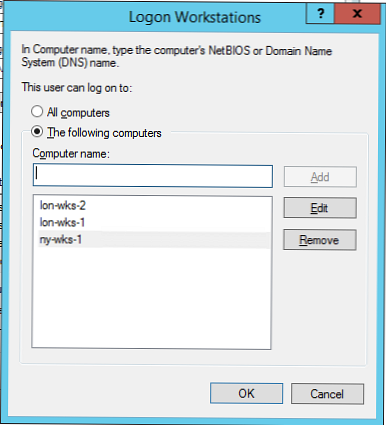

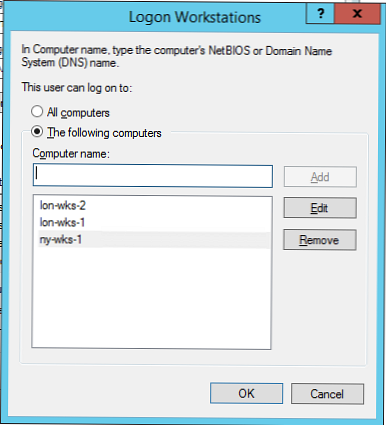

U malim domenama, u svojstvima svakog korisnika u AD-u, možete ograničiti mogućnost prijave na domena računala pod njegovim računom. Na primjer, želite da se određeni korisnik može prijaviti samo na svoje računalo. Da biste to učinili:

- Pokrenite dodatak ADUC (Active Directory Korisnici i računala) pokretanjem naredbe dsa.msc.

- Pomoću pretraživanja pronađite korisnički račun na koji se mora dopustiti prijava samo na određena računala i otvorite njegova svojstva.

- Idite na karticu račun i pritisnite gumb Prijavite se na.

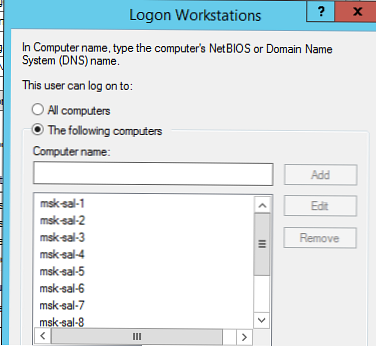

- Kao što možete vidjeti, korisniku je dopuštena prijava na svim računalima (Korisnik se može prijaviti na: Sva računala). Kako biste korisniku omogućili pristup određenim računalima, odaberite opciju Sljedeća računala i na popis dodajte imena računala na koja je dopušteno prijavljivanje.

primjedba. Morate navesti puno ime računala NetBIOS ili DNS (zamjenski znak se ne može koristiti), a parametar ne razlikuje velika i mala slova.

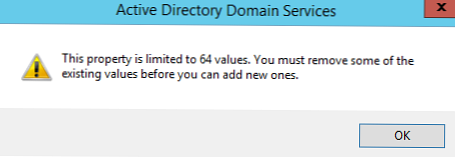

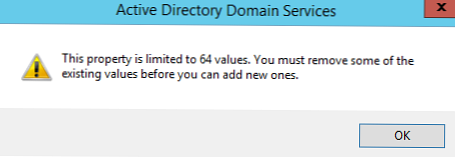

primjedba. Morate navesti puno ime računala NetBIOS ili DNS (zamjenski znak se ne može koristiti), a parametar ne razlikuje velika i mala slova. - Broj računala koja se mogu dodati ovom popisu ograničen je na 64. Kada pokušate dodati 65 računala, pojavljuje se poruka o pogrešci: Ovo svojstvo je ograničeno na 64 vrijednosti. Morate ukloniti neke od postojećih vrijednosti prije nego što možete dodati nove.

- Spremite promjene. Sada se korisnik može prijaviti samo na određena računala.

Izmijenite atribut LogonWorkstations pomoću PowerShell-a

Ručno ograničavanje korisnika za ulazak na računala s domenom prilično je zamorno. Pomoću PowerShell-a možete automatizirati ovu radnju. Popis računala na koja korisnik smije upisati pohranjen je u korisničkom atributu u AD-u - LogonWorkstations. Na primjer, naš je zadatak omogućiti određenom korisniku da se prijavi samo na računala čija su imena sadržana u tekstualnoj datoteci computers.csv

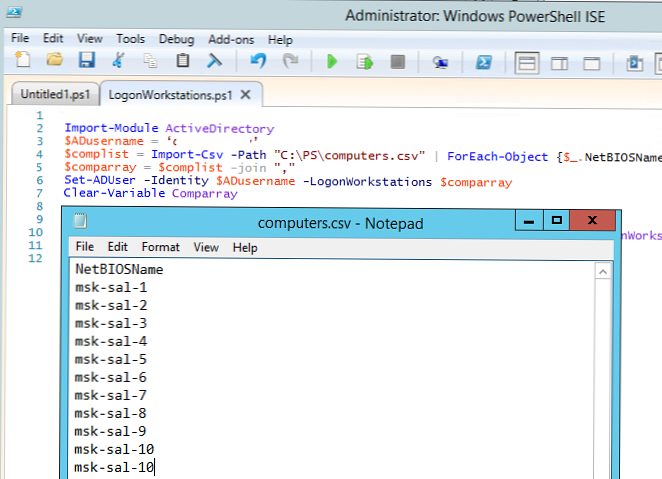

Skripta može izgledati ovako (prvo učitavamo AD modul za Powershell):

Uvozni modul ActiveDirectory

$ ADusername = 'aapetrov'

$ complist = Uvezi-Csv-Put "C: \ PS \ computers.csv" | ForEach-objekt $ _. NetBIOSName

$ comparray = $ complist-pridruži se ","

Set-ADUser -Identity $ ADusername -LogonWorkstations $ usporedba

Obriši varijable

Sljedećom naredbom možete popisati računala na koja korisnik može ulaziti pomoću cmdleta Get-ADUser.

Get-ADUser $ ADusername -Properties LogonWorkstations | Naziv liste oblika, LogonWorkstations

Ili možete vidjeti popis računala u ADUC konzoli.

Za dodavanje novog računala na popis koristite sljedeću naredbu:

$ Wks = (Get-ADUser dvivannikov -Properties LogonWorkstations) .LogonWorkstations

$ Wks + = ", newpc"

Set-ADUser aapetrov -LogonWorkstations $ Wks

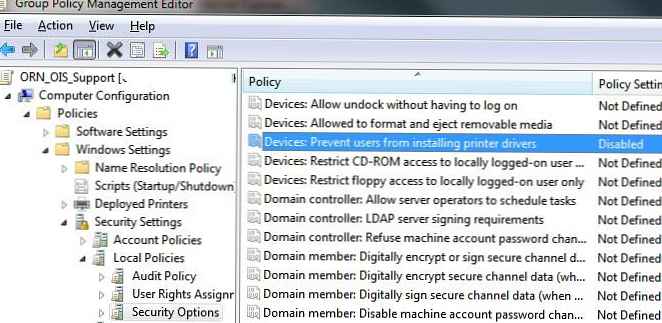

Ograničavanje pristupa računalu pomoću GPO-a

U velikim je domenima korištenje korisničkog svojstva LogonWorkstations za ograničavanje pristupa korisnika računalima nepraktično zbog ograničenja i nedostatka fleksibilnosti. Kako bi se spriječilo da se korisnici prijave na neka računala? koristite grupna pravila.

Popis korisnika u lokalnoj grupi korisnika možete ograničiti korištenjem pravila Ograničene grupe (Postavke sustava Windows -> Sigurnosne postavke), ali razmotrit ćemo drugu opciju.

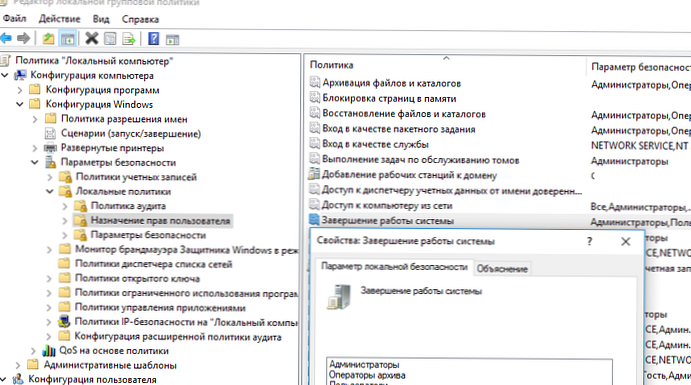

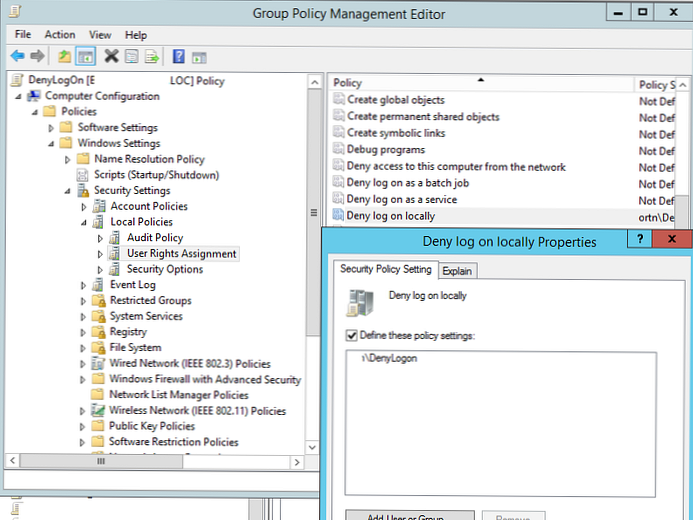

Postoje dva pravila grupe koja se nalaze u odjeljku Konfiguracija računala -> Pravila -> Sigurnosne postavke -> Lokalna pravila -> Dodjela prava korisnika (Korisnička pravila -> Politike -> Postavke sigurnosti -> Lokalna pravila -> Dodjela korisničkih prava):

- Zabrani prijavu lokalno (Zabrani lokalnu prijavu) - omogućava vam da zabranite lokalnu prijavu na računalima određenim korisnicima ili grupama;

- Dopusti lokalnu prijavu (Lokalna prijava) - sadrži popis korisnika i grupa kojima je dopušteno lokalno prijavljivanje na računalo.

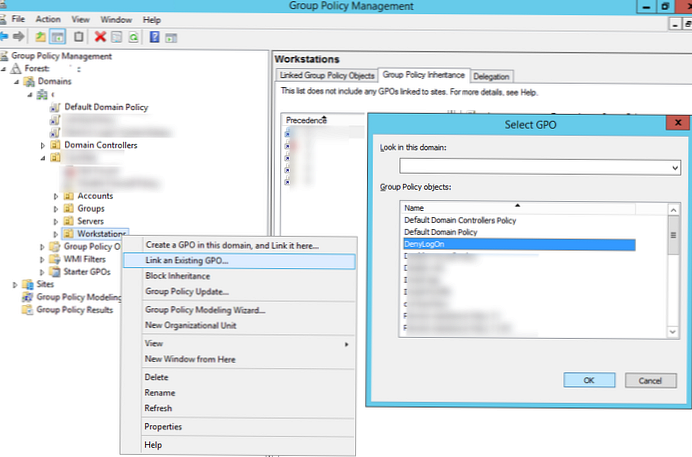

Na primjer, kako biste spriječili korisnike određene grupe da se prijavljuju na računala u određenom OU-u, možete stvoriti zasebnu korisničku grupu, dodati je u lokalnu politiku zabrane odbijanja i dodijeliti je OU-u s računalima kojima želite ograničiti pristup.

U velikim domenama možete koristiti kombinaciju ovih pravila. Na primjer, želite spriječiti korisnike da se prijavljuju na druga OU računala.

Da biste to učinili, morate stvoriti sigurnosnu grupu u svakom OU-u, u koju morate uključiti sve OU korisnike.

vijeće. Korisnici mogu biti automatski naseljeni s OU-a pomoću PowerShell cmdleta Get-ADUser i Add-ADGroupMember s ovom skriptu:Uvozni modul ActiveDirectory

$ rootOU = "OU = korisnici, OU = MSK, DC = winitpro, DC = ru"

$ group = "corp \ msk-korisnici"

Get-ADUser -SearchBase $ rootOu -Filter * | ForEach-Oblik Add-ADGroupMember -Identity $ group -Članovi $ _

Tada morate omogućiti politiku Dopusti lokalnu prijavu, dodajte tu grupu (+ različite administrativne grupe: Administratori domene, administratori radnih stanica itd.) i dodijelite pravilo OU-u s računalima. Tako ćete korisnicima određene OU omogućiti da se prijavljuju samo na računala.

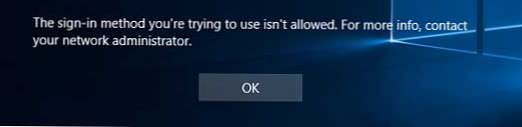

Kada se pokušate prijaviti korisniku koji nije dopušten lokalnom prijavom, pojavit će se prozor upozorenja:

Ne možete se prijaviti jer metoda prijave koja koristite nije dopuštena na ovom računalu. Dodatne informacije potražite kod mrežnog administratora.ili

Način prijave koji pokušavate koristiti nije dopušten. Za više informacija obratite se mrežnom administratoru.

Nekoliko važnih točaka u vezi s tim pravilima:

- Ne biste trebali primjenjivati ova pravila za ograničavanje pristupa poslužiteljima, a još više na kontrolere domena. Kako omogućiti redovitim korisnicima RDP pristup DC-u.

- Ne omogućite ta pravila putem standardnih GPO-ova: Zadana pravila domene ili Zadana pravila kontrolera domena.

- Politika zabrane ima prednost.

- Ne zaboravite na račune usluga (uključujući gMSA) koji se mogu koristiti za pokretanje usluga na računalima.

- Ne biste trebali primjenjivati pravila koja ograničavaju lokalnu prijavu na cijelu domenu. Dodijelite ih određenim OU-ima.

primjedba. Morate navesti puno ime računala NetBIOS ili DNS (zamjenski znak se ne može koristiti), a parametar ne razlikuje velika i mala slova.

primjedba. Morate navesti puno ime računala NetBIOS ili DNS (zamjenski znak se ne može koristiti), a parametar ne razlikuje velika i mala slova.