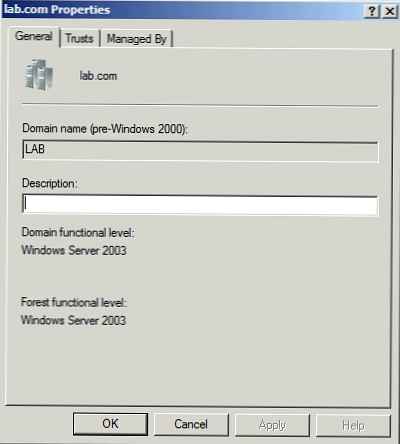

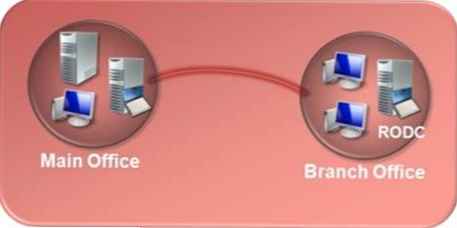

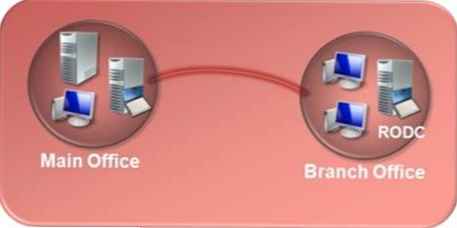

U prethodnom sam članku objasnio glavne razloge zbog kojih se Microsoft odlučio vratiti RODC tehnologiji u sustavu Windows Server 2008. Ovaj članak nastavlja seriju, a mi ćemo nastaviti proučavati neke praktične aspekte rada s kontrolerima domena samo za čitanje..

Korisničke vjerodajnice

U prethodnom članku sam rekao da se sve informacije o svim korisnicima domene ne prenose na RODC kontrolere domena. Zapravo se podaci o korisničkim računima i dalje pohranjuju na RODC; korisničke lozinke jednostavno se ne preslikavaju na takav regulator domene. A ako netko ukrade kontroler domene iz podružnice, neće moći koristiti podatke iz baze podataka Active Directory kako bi dobio korisničke lozinke.

Korisničke atribute

Lozinke su prema zadanim postavkama jedini korisnički atribut koji nije repliciran na Reader Only Controller. Međutim, moguće je ručno konfigurirati Windows kako bi se spriječilo kopiranje drugih korisničkih atributa..

Pa u kojim se slučajevima ova funkcija može koristiti? Ako Active Directory koristite samo kao mehanizam za provjeru autentičnosti, vjerojatno vam ga neće trebati. No imajte na umu da postoje organizacije koje se u velikoj mjeri oslanjaju na bazu podataka Active Directory koja se ne koristi samo za provjeru autentičnosti..

Često u velikim organizacijama koje koriste različite korisničke aplikacije i baze podataka za smanjenje broja pogrešaka i duplikata korisničkih podataka radije koriste jedno mjesto za pohranu svih podataka o zaposlenicima (telefonima, adresama, kontaktima itd.), I sjajno mjesto za ovo je Active Directory.

Na primjer, znam jednu organizaciju koja je razvila aplikaciju za upravljanje osobljem koju koriste unutar svog obima. Iako se najveći dio podataka pohranjuje u SQL bazi podataka, stvari poput imena zaposlenika, položaja, telefonskih brojeva itd. pohranjuju se u Active Directory kao atributi računa. A u bazi podataka SQL Server pohranjuju se podaci poput TIN brojeva, informacija o plaćama, a ova baza podataka ne sadrži imena zaposlenih. Jedino što povezuje baze podataka AD i SQL jest broj zaposlenika koji je prisutan u obje baze podataka.

Dao sam vam ovaj primjer kako bih pojasnio da u mnogim organizacijama povjerljive informacije mogu biti sadržane u atributima AD oglasa. A u slučaju da se takvi podaci nisu potrebni u podružnici, možete blokirati njegovu replikaciju u regulatoru domene podružnice.

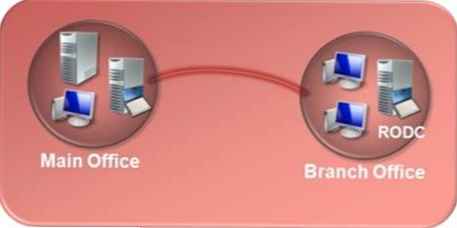

Još jedna značajka tehnologije samo za čitanje domena je da se takav kontroler može konfigurirati i kao DNS poslužitelj samo za čitanje. U suštini, to znači da ako napadač dobije pristup poslužitelju kontrolera samo za čitanje domene, neće moći paralizirati korporativni DNS.

Administrativna pitanja

Siguran sam da do sad imate puno pitanja o rodc administraciji. Pokušat ću odmah odgovoriti na neke od njih.

Kako se potvrđuje identitet korisnika ako kontroler domene nema podatke o svojim lozinkama??

Ovdje postoji trik. Kao što znate, lozinka je povezana i s korisničkim računom i sa računarskim računom. Default Reader Controller pohranjuje samo svoju lozinku (lozinka računarskog računa) i lozinku za poseban račun nazvan "krbtgt", koji koristi Kerberos protokol.

jer lozinke se ne pohranjuju lokalno; svi zahtjevi za provjeru autentičnosti preusmjeravaju se na obični kontroler domene, čije je snimanje dopušteno. U slučaju da želite da se korisnici mogu prijaviti u sustav, čak i ako nije dostupan uobičajeni kontroler, morate omogućiti značajku predmemoriranja lozinke. Kada je omogućeno predmemoriranje, predmemorija će pohraniti lozinke samo za one račune koji su autentificirani na kontroleru domene. Čak i ako je vaš regulator domene ugrožen, vi od drugog kontrolera uvijek možete prepoznati one račune čije su lozinke spremljene na rodc.

Administrativni rad s rodc

U mnogim poslovnicama regulator domene često se koristi i kao poslužitelj aplikacija. A u slučaju da u takvom uredu nema zasebnog IT stručnjaka, možete imenovati nekoga iz ureda za administratora rodc kontrolera, a da mu ne date administratorska prava na cjelokupnu domenu (možete pročitati post o delegiranju upravljačkih prava na rodc kontroler domene). Dakle, on će imati prava samo na lokalnu upravu takvog poslužitelja i neće moći ništa promijeniti ili pokvariti u Active Directoryu. Kao rezultat toga, takav korisnik imat će pravo instalirati ažuriranja softvera i obavljati druge dnevne zadatke administriranja i održavanja poslužitelja. Dodjeljivanje nekoga kao administratora samo za čitanje kontrolera domena sličan je postupku imenovanja određenog korisnika ili grupe kao lokalnog administratora za člana ili samostalnog poslužitelja.

Poveznice na sve članke iz ove serije:

Rad s kontrolerima domena samo za čitanje (RODC) (1. dio)

Rad s kontrolerom domene samo za čitanje (2. dio)

Rad s kontrolerom domene samo za čitanje (3. dio)