Nastavljamo niz članaka o suzbijanju klase ransomware virusa u korporativnom okruženju. U prethodnim smo dijelovima pogledali konfiguriranje zaštite na datotečnim poslužiteljima pomoću FSRM-a i korištenje sjenovnih diskova za brzi oporavak podataka nakon napada. Danas ćemo razgovarati o načinu spriječiti pokretanje izvršnih datoteka ransomware virusa (uključujući obične viruse i trojance) na osobnim računalima.

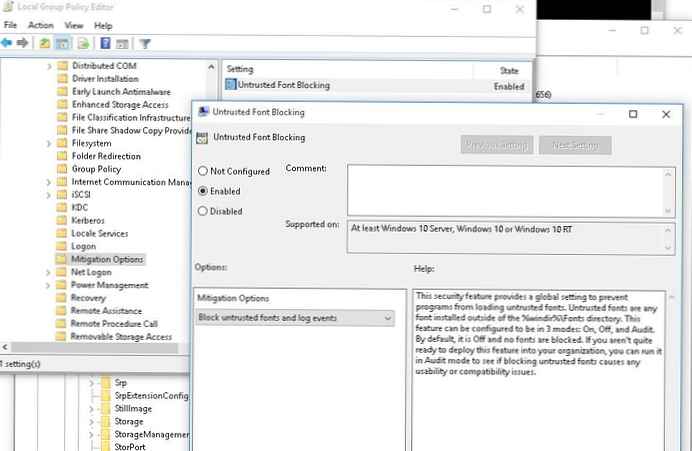

Pored antivirusnog softvera, pravila o ograničenju softvera mogu predstavljati još jednu prepreku sprječavanju pokretanja zlonamjernog softvera na računalima korisnika. U Windows okruženju to mogu biti softverska ograničenja softvera ili AppLocker. Pogledat ćemo primjer korištenja softvera za ograničavanje softvera za zaštitu od virusa..

Politika ograničenja softvera (SRP) pružaju mogućnost omogućavanja ili onemogućavanja izvršavanja izvršnih datoteka koristeći lokalnu politiku ili pravila grupe domena. Metoda zaštite od virusa i ransomwarea pomoću SRP uključuje zabranu pokretanja datoteka iz određenih direktorija u korisničkom okruženju, koje u pravilu dobivaju datoteke ili arhive virusom. U velikoj većini slučajeva datoteke s virusom primljene s Interneta ili s e-pošte pojavljuju se u direktoriju% APPDATA% korisničkog profila (sadrži i mape% Temp% i Privremene internetske datoteke). U istom se direktoriju pohranjuju nepakirane privremene kopije arhiva, kada korisnik, ne gledajući, otvori arhivu primljenu poštom ili preuzetu s Interneta.

Pri postavljanju se može koristiti SRP dvije strategije:

- Dopustite da se izvršne datoteke pokreću na računalu samo iz određenih mapa (u pravilu su to direktoriji% Windir% i Program Files / Program Files x86) - ovo je najpouzdanija metoda, ali zahtijeva dugo razdoblje uklanjanja pogrešaka i identifikacije potrebnog softvera koji ne funkcionira u takvoj konfiguraciji.

- Spriječite pokretanje datoteka iz korisničkih imenika, u kojima, u načelu, ne bi trebalo biti izvršnih datoteka. Upravo se u tim mapama u najvećem broju slučajeva datoteke virusa pojavljuju kada se pojave na računalu. Pored toga, korisnik koji nema administratorska prava jednostavno nema dozvole pisanja u sistemske mape koje nisu njegove. Stoga virus jednostavno neće moći smjestiti svoje tijelo nigdje osim direktorija u korisničkom profilu.

Smatrat ćemo stvaranje SRP-a prema drugoj opciji, kao dovoljno pouzdano i manje dugotrajno za provedbu. Dakle, napravimo politiku koja na određene načine blokira pokretanje datoteka. Na lokalnom računalu to se može učiniti pomoću konzole gpedit.MSC, ako se politika treba upotrebljavati u domeni, potrebno je u konzoli Upravljanje politikama grupe (GPMC.MSC) kreirajte novo pravilo i dodijelite ga OU-u s korisničkim računalima.

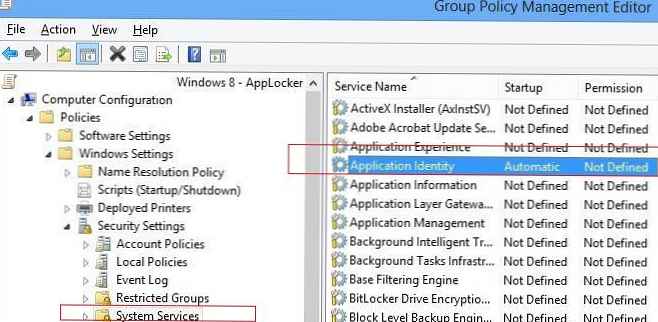

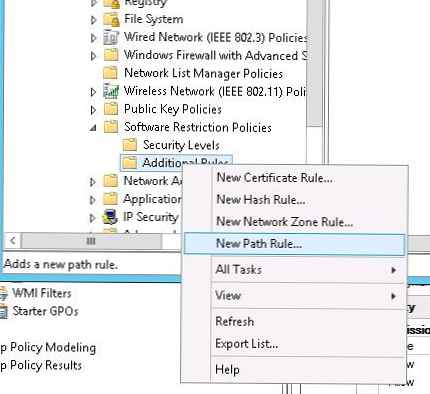

primjedba. Toplo preporučujemo da prije primjene SRP pravila testirate svoj rad na grupi testnih računala. U slučaju otkrivanja legitimnih programa koji se ne pokreću zbog SRP-a, morate dodati zasebna pravila dopuštenja.Idite na konzoli GPO uređivača Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke . Kliknite desnim klikom na Pravila ograničavanja softvera i odaberite Nova pravila o ograničenju softvera.

Odaberite odjeljak Dodatna pravila, i stvoriti novo pravilo Novo pravilo staze.

Odaberite odjeljak Dodatna pravila, i stvoriti novo pravilo Novo pravilo staze.

Kreirajmo pravilo koje zabranjuje pokretanje izvršnih datoteka s ekstenzijom * .exe iz direktorija% AppData%. Navedite sljedeće parametre pravila:

Kreirajmo pravilo koje zabranjuje pokretanje izvršnih datoteka s ekstenzijom * .exe iz direktorija% AppData%. Navedite sljedeće parametre pravila:

- put:% AppData% \ *. Exe

- Razina sigurnosti: Zabranjeno

- opis: Blokiranje pokretanja exe datoteka iz mape% AppData%

Slično tome, morate kreirati zabranjena pravila za staze navedene u tablici. jer varijable i putevi okoline su različiti u sustavima Windows 2003 / XP i Windows Vista / gore, tablica prikazuje vrijednosti za odgovarajuće verzije OS-a. Ako i dalje imate Windows 2003 / XP u svojoj domeni, bolje je da oni kreiraju zasebno pravilo i dodijele ga OU-u s računalima koja koriste WMI GPO filter prema vrsti OS-a.

Slično tome, morate kreirati zabranjena pravila za staze navedene u tablici. jer varijable i putevi okoline su različiti u sustavima Windows 2003 / XP i Windows Vista / gore, tablica prikazuje vrijednosti za odgovarajuće verzije OS-a. Ako i dalje imate Windows 2003 / XP u svojoj domeni, bolje je da oni kreiraju zasebno pravilo i dodijele ga OU-u s računalima koja koriste WMI GPO filter prema vrsti OS-a.

| opis | Windows XP i 2003 | Windows Vista / 7/8/10, Windows Server 2008/2012 |

| Spriječite pokretanje datoteka iz% LocalAppData% | % UserProfile% Lokalne postavke * .exe | % LocalAppData% \ *. Exe |

| Spriječite pokretanje datoteka iz poddirektorija%% AppData%: | % AppData% \ * \ *. Exe | % AppData% \ * \ *. Exe |

| Sprječavanje pokretanja datoteka iz poddirektorija%% LocalAppData% | % UserProfile% \ Lokalne postavke \ * \ *. Exe | % LocalAppData% \ * \ *. Exe |

| Zabrana pokretanja exe datoteka iz arhiva otvorenih s WinRAR-om | % UserProfile% \ Lokalne postavke \ Temp \ Rar * \ *. Exe | % LocalAppData% \ Temp \ Rar * \ *. Exe |

| Spriječite pokretanje exe datoteka iz arhiva otvorenih 7zip | % UserProfile% \ Lokalne postavke \ Temp \ 7z * \ *. Exe | % LocalAppData% \ Temp \ 7z * \ *. Exe |

| Spriječite pokretanje exe datoteka iz arhiva otvorenih programom WinZip | % UserProfile% \ Lokalne postavke \ Temp \ wz * \ *. Exe | % LocalAppData% \ Temp \ wz * \ *. Exe |

| Spriječite pokretanje exe datoteka iz arhiva otvorenih pomoću ugrađenog Windows arhivera | % UserProfile% \ Lokalne postavke \ Temp \ *. Zip \ *. Exe | % LocalAppData% \ Temp \ *. Zip \ *. Exe |

| Sprečite pokretanje exe datoteka iz direktorija% temp% | % Temp.% \ *. Eg | % Temp.% \ *. Eg |

| Sprječavanje pokretanja exe datoteka iz poddirektorata% temp% | % Temp.% \ * \ *. Exe | % Temp.% \ * \ *. Exe |

| neobavezan. Spriječite exe datoteke iz bilo kojeg direktorija u korisničkom profilu .Važno je. s tim pravilom treba biti oprezan, jer neki softver, poput dodataka preglednika, instalacijskih programa, pohranjuje svoje izvršne datoteke u profil. Za takve programe morat ćete napraviti pravilo iznimke SRP-a | % UserProfile% \ * \ *. Exe | Korisnički profil% \ * \ *. Exe |

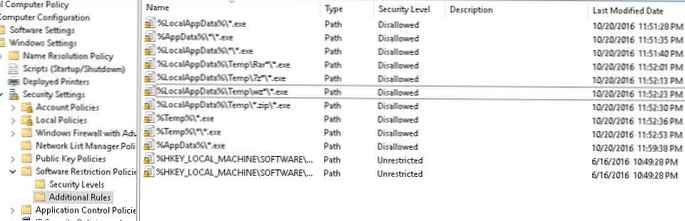

Možete dodati vlastite imenike. U našem primjeru dobili smo nešto poput ovog popisa zabrane pravila SRP-a.

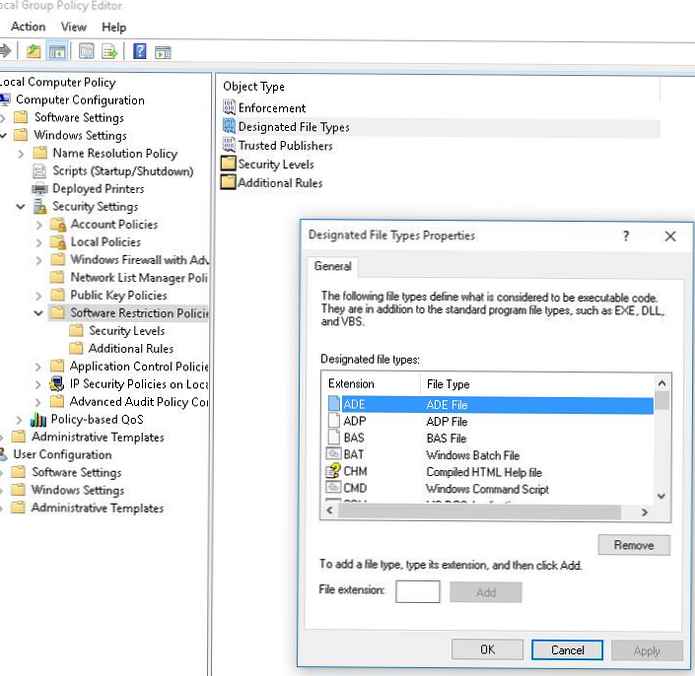

U pravilu biste trebali zabraniti pokretanje ostalih ekstenzija potencijalno opasnih datoteka (* .bat, *. Vbs, * .js, * .wsh itd.), Jer se zlonamjerni kod može pronaći ne samo u * .exe datotekama. Da biste to učinili, trebate promijeniti staze u SPR pravilima uklanjanjem unosa * .exe. Stoga će biti zabranjeno pokretanje svih izvršnih datoteka i datoteka skripti u navedenim direktorijima. Popis "opasnih" proširenja datoteka naveden je u postavkama pravila SRP-a u odjeljku Namjenska file vrste. Kao što vidite, već ima unaprijed definiran popis izvršnih datoteka i skripti. Možete dodati ili ukloniti određena proširenja.

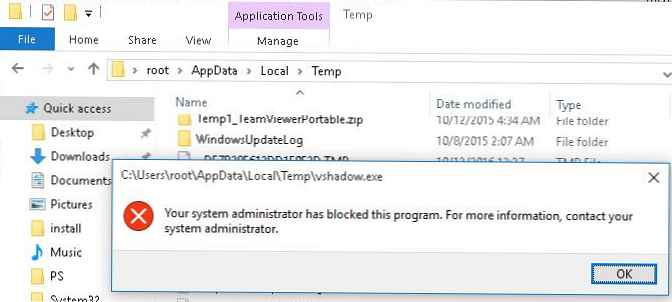

Ostaje provjeriti učinak Politike ograničenja softvera na klijentsko računalo. Da biste to učinili, ažurirajte pravila pomoću naredbe gpupdate / force i pokušajte pokrenuti izvršnu datoteku * .exe iz bilo kojeg od navedenih direktorija. Trebali biste primiti poruku o pogrešci:

Ostaje provjeriti učinak Politike ograničenja softvera na klijentsko računalo. Da biste to učinili, ažurirajte pravila pomoću naredbe gpupdate / force i pokušajte pokrenuti izvršnu datoteku * .exe iz bilo kojeg od navedenih direktorija. Trebali biste primiti poruku o pogrešci:

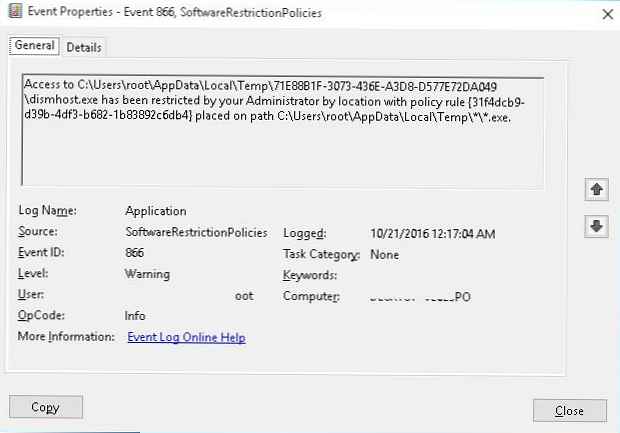

Pokušaji pokretanja izvršnih datoteka iz zaštićenih direktorija koje su blokirane SRP pravilima mogu se pratiti pomoću Windows događaja. Događaji koji nas zanimaju nalaze se u odjeljku primjena, i imati ID događaja 866, s izvorom SoftwareRestrictionPolicies i ovako nešto:

Pristup C: \ Users \ root \ AppData \ Local \ Temp \ 71E88B1F-3073-436E-A3D8-D577E72DA049 \ dismhost.exe je ograničio vaš administrator putem lokacije s pravilom pravila 31f4dcb9-d39b-4df3-b682-1b83892c6db4 postavljen na put C: \ Users \ root \ AppData \ Local \ Temp \ * \ *. exe.

Dakle, pokazali smo općeniti primjer tehnike korištenja softverske politike za ograničenje (SRP ili Applocker) za blokiranje virusa, ransomwarea i trojana na računalima korisnika. Metode koje se razmatraju mogu značajno povećati stupanj zaštite sustava od zlonamjernog koda koje pokreću korisnici..