Korištenje lokalnih računa (uključujući lokalnog administratora) za pristup mreži u okruženjima Active Directory je nepoželjno iz više razloga. Često mnoga računala koriste isto ime i lozinku lokalnog administratora, što može ugroziti mnoge sustave kada je jedno računalo ugroženo (prijetnja napadom Pass-u ključa). Osim toga, teško je personificirati i centralizirati pristup putem lokalnih računa putem mreže, jer slične činjenice se ne bilježe na AD kontrolerima domena.

Da bi umanjili rizike, administratori pribjegavaju preimenovanju imena standardnog lokalnog Windows administracijskog računa. Upotreba sustava koji periodično mijenja lozinku lokalnog administratora u domenu jedinstvenu za sva računala (na primjer, MS Local Password Password Solution) može značajno povećati sigurnost računa lokalnih administratora. Ali ovo rješenje neće moći riješiti problem ograničavanja pristupa mreži putem lokalnih računa, jer računala mogu imati više lokalnih računa.

Pomoću pravila možete ograničiti pristup mreži za lokalne račune. poreći pristup u ovo računalo od mreža. Ali problem je u tome što ćete u ovom pravilniku morati izričito navesti sva imena računa kojima je potrebno onemogućiti pristup.

Windows 8.1 i Windows Server 2012 R2 predstavili su dvije nove sigurnosne skupine s novim SID-ovima. To znači da je sada dostupna mogućnost ne popisa svih mogućih SID opcija za lokalne račune, već korištenja zajedničkog SID-a.

| S-1-5-113 | NT AUTHORITY \ Lokalni račun | Svi lokalni račun |

| S-1-5-114 | NT AUTHORITY \ Lokalni račun i član grupe Administrators | Svi lokalni administracijski računi |

Te se skupine dodaju u pristupni tok korisnika kada se prijavi pod lokalni račun.

Na poslužitelju na kojem je pokrenut Windows Server 2012 R2 provjerite je li lokalni administratorski račun dodijeljen dva nova NT AUTHORITY \ Local account (SID S-1-5-113) i NT AUTHORITY \ Local account and member of Administrators group (SID S-1- 5-114):

Whoami / sve

Možete dodati ovu funkcionalnost u Windows 7, Windows 8, Windows Server 2008 R2 i Windows Server 2012 instaliranjem ažuriranja KB 2871997 (ažuriranje za lipanj 2014).

Možete dodati ovu funkcionalnost u Windows 7, Windows 8, Windows Server 2008 R2 i Windows Server 2012 instaliranjem ažuriranja KB 2871997 (ažuriranje za lipanj 2014).

Možete provjeriti postoje li ove grupe u sustavu pomoću njihovog SID-a na sljedeći način:

$ objSID = Novi objektni sustav.Sigurnost.Principal.SecurityIdentifier ("S-1-5-113")

$ objAccount = $ objSID.Translate ([System.Security.Principal.NTAccount])

$ objAccount.Value

Ako skripta vrati NT ovlaštenje \ lokalni račun, tada je dostupna ta lokalna grupa (s ovim SID-om).

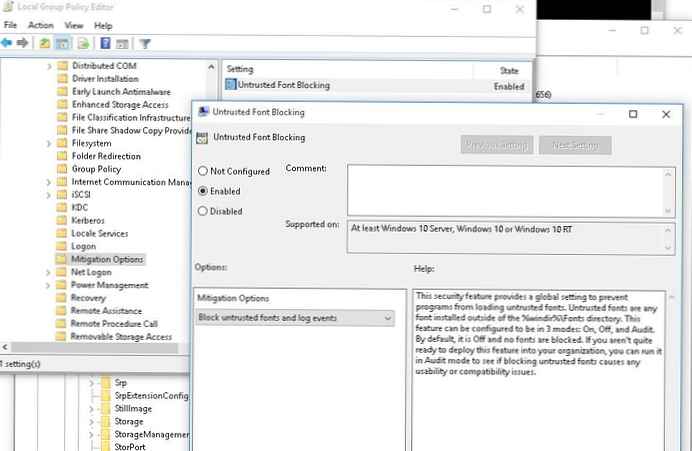

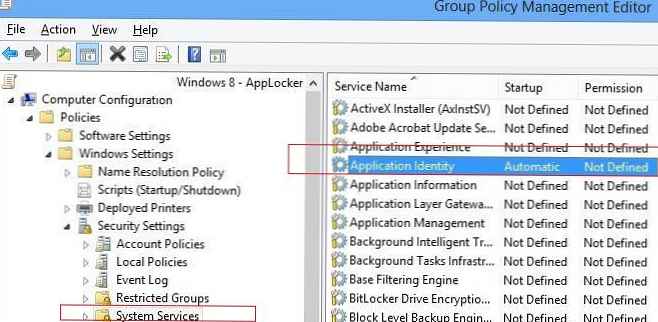

Da biste ograničili pristup mreži putem lokalnih računa s ovim SID-ovima u tokenu, možete koristiti sljedeća pravila koja se nalaze u odjeljku Konfiguracija računala -> Postavke sustava Windows -> Sigurnosne postavke -> Lokalna pravila -> Dodjela korisničkih prava.

- Zabraniti pristup ovom računalu s mreže - Zabranjen pristup računalu s mreže

- poreći dnevnik na preko daljinski Desktop usluge - Zabrani prijavu putem usluge s udaljene radne površine

Dodajte u podatke pravila Lokalni račun i Lokalni račun i član grupe Administratori i ažurirajte pravilo pomoću gpupdate / force.

Nakon primjene pravila, pristup ovom računalu je onemogućen pristup mreži putem lokalnih računa. Dakle, kada pokušate uspostaviti RDP sesiju pod računom .\administrator pojavit će se poruka o pogrešci.

Nakon primjene pravila, pristup ovom računalu je onemogućen pristup mreži putem lokalnih računa. Dakle, kada pokušate uspostaviti RDP sesiju pod računom .\administrator pojavit će se poruka o pogrešci.

Tako možete ograničiti pristup mreži putem lokalnih računa bez obzira na njihova imena, te povećati razinu sigurnosti korporacijskog okruženja.