Zaštita od iskorištavanja (Exploit Guard) - Ovo je nova značajka u programu Windows Defender u sustavu Windows 10 1709, a to je kombinirana i poboljšana verzija Microsoftovog EMET alata. Exploit Guard osmišljen je da zaštiti vaše računalo od eksplozija i zarazi vaš sustav zlonamjernim softverom. Ne morate posebno aktivirati zaštitu eksploatacije, to se događa automatski, ali samo kad je Windows Defender uključen.

Možete promijeniti zadane postavke Exploit Guard-a u sigurnosnom centru Windows Defender.

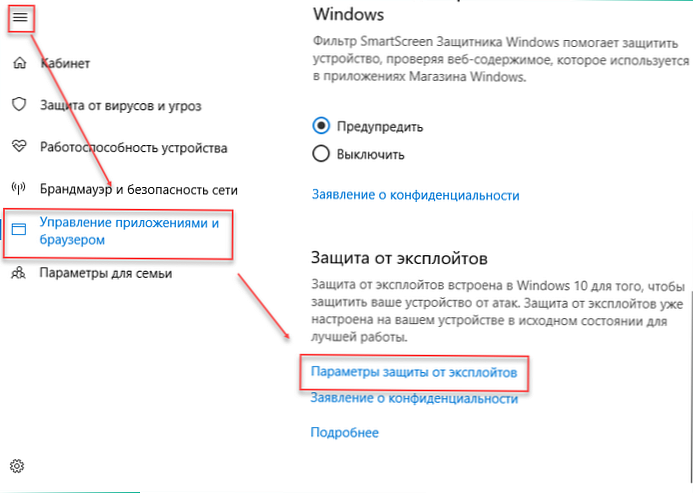

- Možete mu pristupiti putem izbornika Start ili postavki (Windows + I). Postavke će se vršiti putem Centra sigurnosti, a ne Postavke Defender-a. Imajte to na umu kada koristite Brzu pretragu..

- U prozoru koji se pojavi otvorite izbornik "Upravljanje aplikacijama i preglednikom".

- Pomaknite se do dna i odaberite "Podešavanje postavki prevencije".

Dvije su glavne kategorije za promjenu konfiguracija na računalu. Razmotrimo svaki od njih detaljnije..

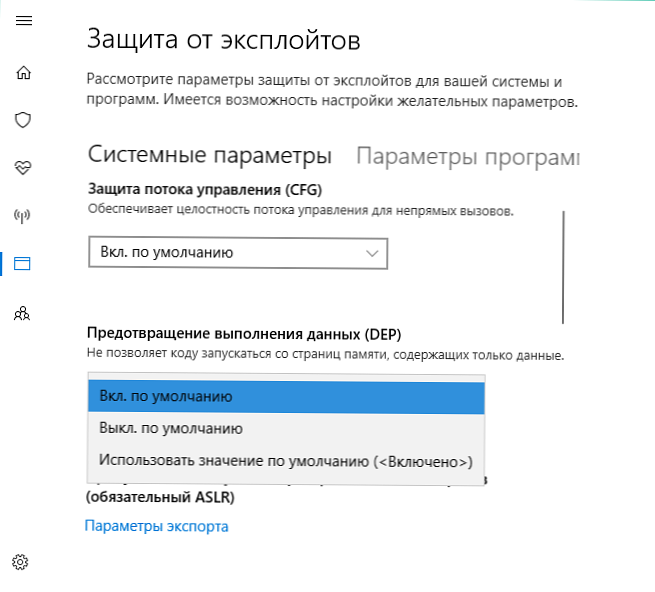

Parametri sustava

Ovdje je prikazan popis mehanizama zaštite Windows dostupnih korisniku. Status je označen pokraj - uključeno, isključeno. na raspolaganju:

- CFG. Zaštita upravljačkog toka i osiguravanje njegova integriteta za upućivanje neizravnih poziva (omogućeno prema zadanim postavkama).

- SEHOP. Provjera lanaca iznimki i osiguravanje integriteta tijekom podnošenja.

- DEP. Sprječavanje izvršavanja podataka (omogućeno prema zadanim postavkama).

- Obvezna ASLR. Prisilite nasumično raspoređivanje za slike koje se ne podudaraju / DYNAMICBASE (isključeno prema zadanim postavkama).

- Nizak ASLR. Nasumična raspodjela memorije. (omogućeno prema zadanim postavkama).

- Provjerite integritet hrpe. Ako se ustanovi oštećenje, postupak se automatski završava. (omogućeno prema zadanim postavkama).

Korisnik ih može samostalno onemogućiti.

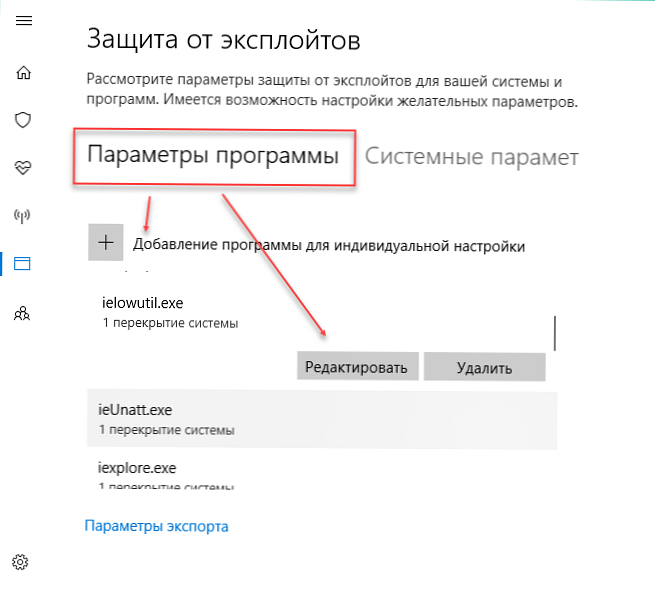

Postavke programa

U ovom odjeljku možete zasebno urediti dodatne postavke zaštite za svaku izvršnu datoteku i dodati ih na popis za izuzeće. Ako je softver u sukobu s bilo kojim modulom aktiviranim u parametrima sustava, možete ga onemogućiti. Istodobno, postavke ostalih programa ostat će iste.

Opcija djeluje na istom principu kao i iznimke u programu Microsoft EMET. Neki se uobičajeni programi Windows prema zadanim postavkama već nalaze ovdje..

Ovdje možete dodati novu izvršnu datoteku klikom na gumb "Dodaj program za pojedinačne postavke". Da biste to učinili, navedite naziv programa ili točan put do njega. Nakon toga pojavit će se na popisu.

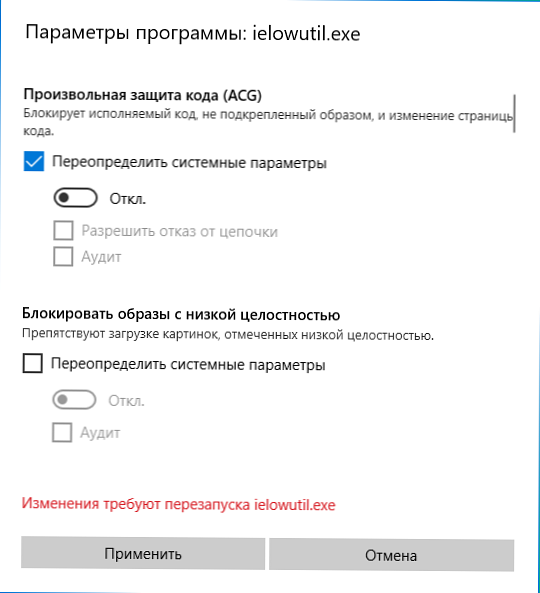

Korisnik može uređivati parametre za svaki pojedini program. Da biste to učinili, odaberite ga s popisa i kliknite "Uredi", a zatim nasilno isključite / na željenu opciju. Po želji se program može ukloniti s popisa iznimki..

Za uređivanje su dostupni samo oni parametri koji se ne mogu konfigurirati putem kategorije sustava. Za neke opcije je dostupan Audit. Nakon aktivacije Windows će bilježiti događaje u dnevniku sustava, što je prikladno za daljnju analizu..

Postavke uvoza i izvoza

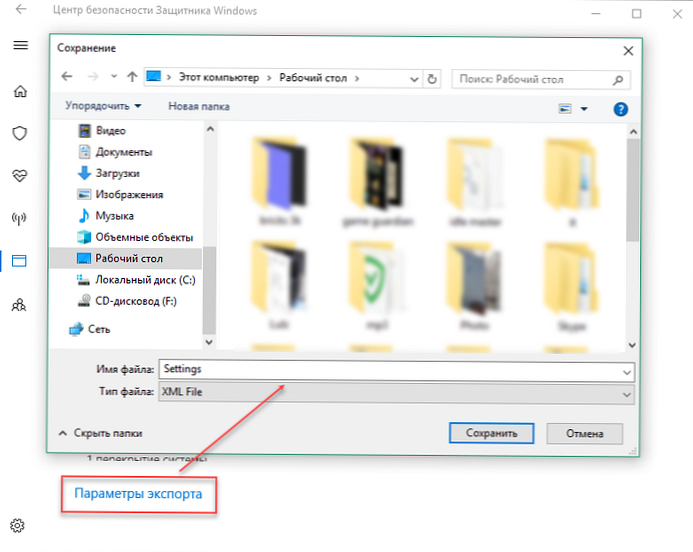

Trenutne postavke Exploit Guard-a možete izvesti putem sigurnosnog centra Windows Defender. Da biste to učinili, samo kliknite odgovarajući gumb i spremite datoteku u XML formatu.

Postavke također možete izvesti putem naredbenog retka Windows PowerShell. Za ovo postoji naredba:

Get-ProcessMitigation -RegistryConfigFilePath C: \ Korisnici \ Alex \ Desktop \ Settings.xml

Za uvoz morate zamijeniti cmdlet dobiti na set te analogno s primjerom odredite ime i put do datoteke.

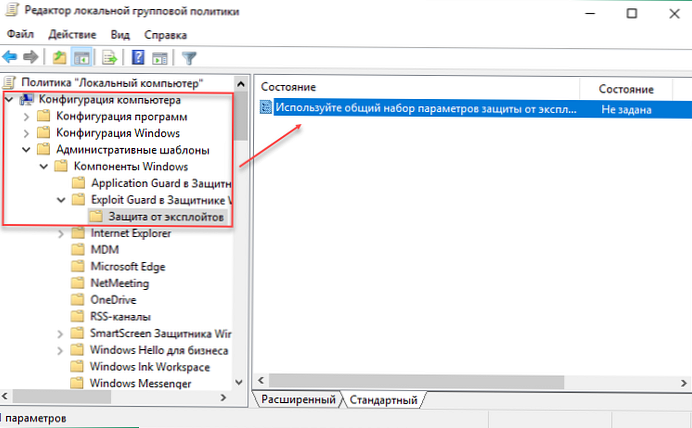

Možete instalirati postojeću XML datoteku s postavkama preko uređivača pravila lokalne grupe gpedit.msc:

- Na lijevoj strani zaslona idite na podružnicu urednika Konfiguracija računala -> Administrativni predlošci -> Komponente sustava Windows -> Exploit Guard u programu Windows Defender -> Zaštita od eksplozija. Otvorena politika Koristite zajednički skup mogućnosti zaštite eksploatacije.

- Promijenite vrijednost u "Omogućeno" i u polju koje se pojavi specificirajte put ili URL do postojeće XML datoteke s konfiguracijom.

Spremite svoje promjene klikom na "Primjeni". Postavke stupaju na snagu odmah, tako da ponovno pokretanje računala nije potrebno.

Konfigurirajte Exploit Guard s programom PowerShell

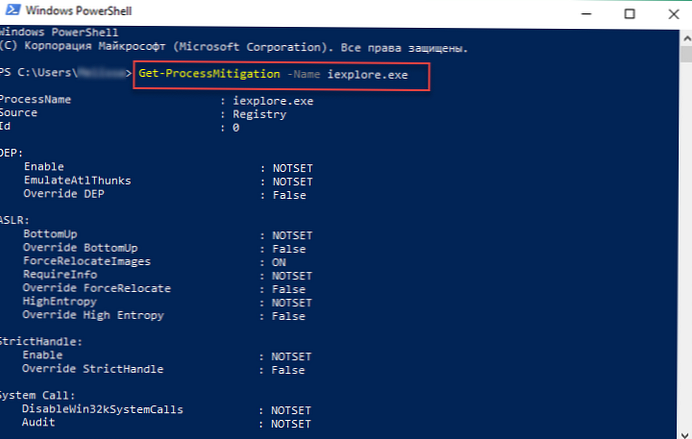

Za uređivanje popisa sigurnosnih modula možete koristiti naredbeni redak Windows PowerShell..

Ovdje su dostupne sljedeće naredbe:

Get-ProcessMitigation -Name iexplore.exe- Nabavite popis svih mjera zaštite za odabrani postupak. U ovom primjeru, to je iexplore.exe, možete odrediti bilo koji drugi. Umjesto naziva programa, možete odrediti točan put.- stanje NOTSET (nije postavljeno) za kategoriju sistemskih parametara znači da su zadane vrijednosti postavljene, za kategoriju programa ovdje trebate unijeti parametar kojem će se zaštitne mjere dodijeliti.

- -set s dodatnim timom ProcessMitigation koristi se za uređivanje svake vrijednosti. Da biste aktivirali SEHOP za određenu izvršnu datoteku (u našem primjeru test.exe) na adresi C: \ Users \ Alex \ Desktop \ test.exe, koristite naredbu u PowerShellu:

Set-ProcessMitigation -Name C: \ Users \ Alex \ Desktop \ test.exe -Enable SEHOP - Da biste primijenili ovu mjeru na sve datoteke, a ne na određeni program, koristite naredbu:

Set-Processmitigation -System -Enable SEHOP - -omogućiti - upali, -Onemogući - zatvoriti.

- cmdlet -Ukloni koristi se za vraćanje zadanih postavki i pokazuje se odmah nakon -ime.

- -omogućiti ili -Onemogući AuditDynamicCode - omogućiti ili onemogućiti reviziju.

Prilikom unosa naredbi imajte na umu da svaki pojedinačni parametar mjere mora biti odvojen zarezom. Njihov popis možete pogledati ovdje u PowerShell-u. Oni će se pojaviti nakon unosa naredbe. Get-ProcessMitigation -Name process_name.exe.