U ovom ćemo članku analizirati metodologiju korištenja funkcionalne Upravitelj resursa datotečnog poslužitelja (FSRM) na datotečnom poslužitelju Windows Server 2012 R2 za otkrivanje i blokiranje posao ransomware virusi (Encoder Trojans, Ransomware ili CryptoLocker). Konkretno, smislit ćemo kako instalirati FSRM uslugu, konfigurirati otkrivanje određenih vrsta datoteka i, ako su takve datoteke otkrivene, blokirati korisnikov pristup direktoriju na datotečnom poslužitelju..

sadržaj:

- Detekcija enkriptora pomoću FSRM-a

- Konfigurirajte postavke SMTP FSRM za slanje obavijesti putem e-pošte

- Stvorite grupu datotečnih nastavaka kreiranih od strane ransomwarea

- Konfigurirajte predloške zaslona datoteka

- Primjena predloška zaslona datoteke na disk ili mapu

- Automatski blokira pristup korisniku zaraženom enkriptorom

- FSRM Sigurnosno testiranje

Detekcija enkriptora pomoću FSRM-a

Ako komponenta Upravitelja resursa datoteka nije već instalirana na poslužitelju, ona se može instalirati pomoću grafičke konzole Upravitelja poslužitelja ili iz naredbenog retka PowerShell:

Instalirajte-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Provjeravamo da je uloga uspostavljena:

Get-WindowsFeature -Name FS-Resource-Manager

Nakon instaliranja komponente, poslužitelj se mora ponovno pokrenuti.

Nakon instaliranja komponente, poslužitelj se mora ponovno pokrenuti.

Konfigurirajte postavke SMTP FSRM za slanje obavijesti putem e-pošte

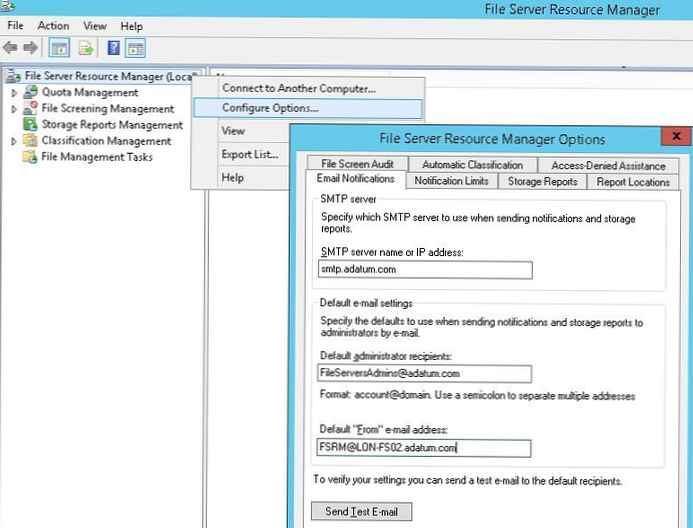

Sljedeći je korak konfiguracija SMTP parametara FSRM usluge zahvaljujući kojoj administrator može konfigurirati slanje obavijesti e-pošte u svoj poštanski sandučić. Da biste to učinili, pokrenite konzolu fsrm.MSC, desnom tipkom miša kliknite korijen konzole Upravljanje resursima datoteka i odaberite Konfiguracija Opcije.

Navedite adresu SMTP poslužitelja, poštanski pretinac administratora i ime pošiljatelja.

vijeće. Ako nemate interni poslužitelj pošte, možete konfigurirati prosljeđivanje putem SMTP releja na vanjske poštanske sandučiće.

Ispravnost postavki SMTP poslužitelja možete provjeriti slanjem probnog pisma pomoću gumba Pošaljite testnu e-poštu.

Možete konfigurirati i SMTP postavke FSRM usluge pomoću Powershell:

Set-FsrmSetting -AdminEmailAddress "[email protected]" -smtpserver smtp.adatum.com -FromEmailAddress "[email protected]"

Stvorite grupu datotečnih nastavaka kreiranih od strane ransomwarea

Sljedeći je korak stvaranje skupine datoteka koja će sadržavati poznata proširenja i nazive datoteka koje šifratori stvaraju u procesu.

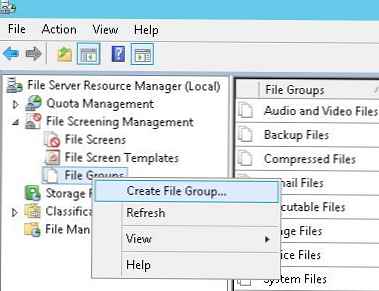

Ovaj se popis može postaviti s FSRM konzole. Da biste to učinili, proširite odjeljak Upravljanje skeniranjem datoteka -> Grupe datoteka i odaberite Stvorite grupu datoteka.

Morate navesti naziv grupe (na primjer, Kripto-datoteke) i dodajte sva poznata proširenja na popis pomoću polja Datoteke koje treba uključiti.

Morate navesti naziv grupe (na primjer, Kripto-datoteke) i dodajte sva poznata proširenja na popis pomoću polja Datoteke koje treba uključiti.

Popis poznatih ekstenzija datoteka kreiranih od strane enkriptora poprilično je velik, tako da je mnogo lakše stvoriti ga pomoću PowerShell-a.

Popis poznatih ekstenzija datoteka kreiranih od strane enkriptora poprilično je velik, tako da je mnogo lakše stvoriti ga pomoću PowerShell-a.

U sustavu Windows Server 2012 možete stvoriti grupu datoteka koristeći PowerShell na ovaj način:

Novi-FsrmFileGroup -Ime "kripto-datoteke" -IncludePattern @ ( "_ Locky_recover_instructions.txt", "DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt" ,, "Resto_files * .txt", "Resto_files.txt", "RECOVERY_KEY.TXT", "kako dešifrirati aes files.lnk", "HELP_DECRYPT.png", "HELP_DECRYPT.lnk", "DecryptAllFiles * .txt", "decrypt.exe", "AllFilesAreLocked * .bmp", "MESSAGE.txt", "* .locky "," *. ezz "," * .ecc "," * .exx "," * .7z.encrypted "," * .ctbl "," * .encrypted "," * .aaa "," * .xtbl "," * .abc "," * .JUST "," * .EnCiPhErEd "," * .cryptolocker "," *. micro "," *. vvv ")

U sustavu Windows Server 2008 R2 morat ćete koristiti uslužni program filescrn.exe:

filescrn.exe filegroup dodatak / filegroup: "kripto-datoteke" / Članovi: „DECRYPT_INSTRUCTIONS.TXT | DECRYPT_INSTRUCTION.TXT | DecryptAllFiles.txt | enc_files.txt | HowDecrypt.txt | How_Decrypt.txt | How_Decrypt.html | HELP_TO_DECRYPT_YOUR_FILES.txt | HELP_RESTORE_FILES .txt | HELP_TO_SAVE_FILES.txt | obnovi_files * .txt | obnovi_files.txt | RECOVERY_KEY.TXT | HELP_DECRYPT.png | HELP_DECRYPT.lnk | decryptAllFiles * .txt | decrypt.exe | ATTENTEDES. .txt | * .locky | * .ezz | * .ecc | * .exx | * .7z.encrypted | * .ctbl | * .encrypted | * .aaa | * .xtbl | * .EnCiPhErEd | * .cryptolocker | * .micro | * .vvv | * .ecc | * .ezz | * .exx | * .zzz | * .xyz | * .aaa | * .abc | * .ccc | * .vvv | * .xxx | * .ttt | * .micro | * .encrypted | * .blocked | * .crypto | * _crypt | * .crinf | * .r5a | * .XRNT | * .XTBL | * .crypt | * .R16M01D05 | * .pzdc | *. dobar | * .LOL! | * .OMG! | * .RDM | * .RRK | * .encryptedRSA | * .crjoker | * .LeChiffre | *.keybtc@inbox_com | * .0x0 | * .bleep | * .1999 | * .vault | * .HA3 | * .toxcrypt | * .magic | * .SUPERCRYPT | * .CTBL | * .CTB2 | * .locky "

vijeće. Možete sami sastaviti popis poznatih ekstenzija datoteka različitih šifriranja ili upotrijebiti gotove periodično ažurirane popise koje drže entuzijasti:

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

U drugom slučaju, trenutni popis ekstenzija datoteka za FSRM može se preuzeti izravno s web poslužitelja pomoću Invoke-WebRequest

new-FsrmFileGroup -name "Grupe datoteka protiv Ransomwarea" -IncludePattern @ ((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json |% $ _.filters)

Ili upotrijebite gotovu datoteku: crypto_extensions.txt. Ova se datoteka može spremiti na disk i ažurirati pomoću nje stvorena grupa FSRM datoteka:

$ ext_list = Get-Content. \ crypto_extensions.txt

Set-FsrmFileGroup -Name "Kripto-datoteke" -IncludePattern ($ ext_list)

Konfigurirajte predloške zaslona datoteka

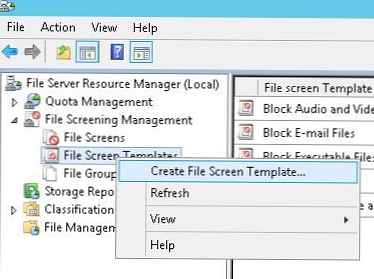

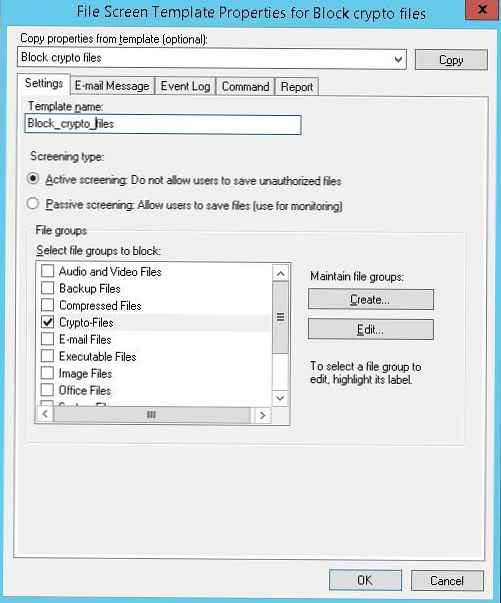

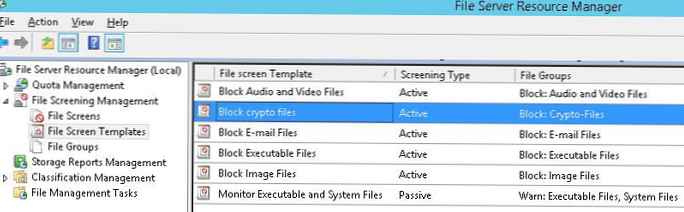

Stvorite novi predložak zaslona datoteke koji definira radnje koje FSRM treba poduzeti kada otkrije navedene datoteke. Da biste to učinili, u konzoli FSRM idite na Upravljanje zaslonom datoteka -> Predlošci zaslona datoteke. Izradite novi predložak Stvorite predložak zaslona datoteke.

Na kartici postavki odredite naziv predloška "Block_crypto_files”, Vrsta probira - Aktivni pregled (zabranjeno je stvarati određene vrste datoteka) i odaberite Crypto-Files na popisu grupa datoteka.

Na kartici postavki odredite naziv predloška "Block_crypto_files”, Vrsta probira - Aktivni pregled (zabranjeno je stvarati određene vrste datoteka) i odaberite Crypto-Files na popisu grupa datoteka.

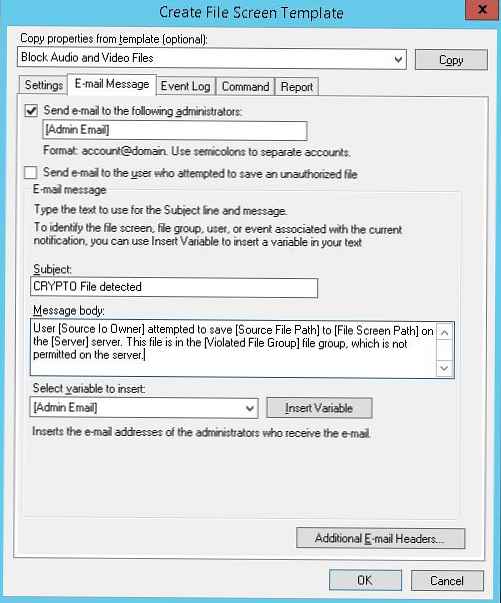

kartica Poruka e-pošte omogućite slanje obavijesti putem e-pošte prilagođavanjem teksta obavijesti po vašoj želji.

kartica Poruka e-pošte omogućite slanje obavijesti putem e-pošte prilagođavanjem teksta obavijesti po vašoj želji.

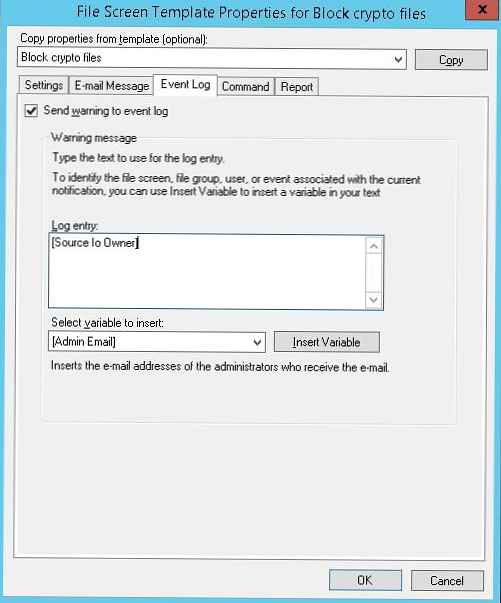

kartica događaj Prijava omogućiti zapis događaja u zapisniku sustava. Sa naznakom da se bilježi samo korisničko ime: [Izvor Io vlasnik]

kartica događaj Prijava omogućiti zapis događaja u zapisniku sustava. Sa naznakom da se bilježi samo korisničko ime: [Izvor Io vlasnik]

kartica naredba Možete odrediti radnju koju treba poduzeti kada se otkriva ova vrsta datoteke. Više o tome u nastavku..

Spremite promjene. Na popisu predložaka trebao bi se pojaviti još jedan predložak..

Primjena predloška zaslona datoteke na disk ili mapu

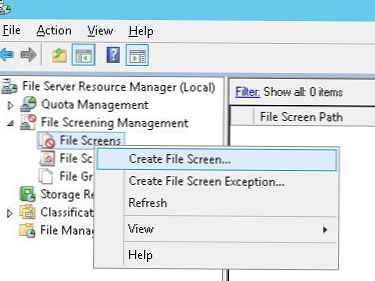

Ostaje dodijeliti stvoreni predložak disku ili mrežnoj mapi na poslužitelju. Stvorite novo pravilo u FSRM konzoli Stvaranje zaslona datoteke.

U polju Staza zaslona Datoteka morate odrediti lokalni pogon ili put do direktorija za koji želimo omogućiti sustav zaštite šifriranja, a na popisu predložaka odaberite predložak Block_crypto_files kreiran ranije.

U polju Staza zaslona Datoteka morate odrediti lokalni pogon ili put do direktorija za koji želimo omogućiti sustav zaštite šifriranja, a na popisu predložaka odaberite predložak Block_crypto_files kreiran ranije.

Automatski blokira pristup korisniku zaraženom enkriptorom

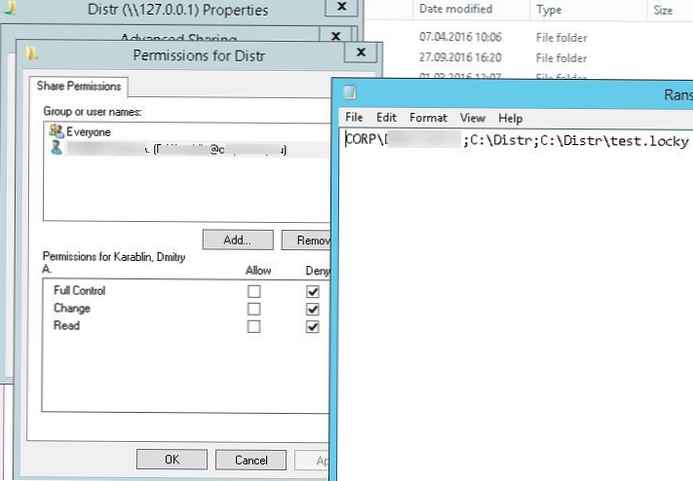

Ostaje konfigurirati radnju koju će FSRM izvesti kad otkrije datoteke stvorene kodrom. Koristit ćemo gotovu skriptu: Zaštitite svoj datotečni poslužitelj od Ransomwarea koristeći FSRM i Powershell (Https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Što radi ovaj scenarij? Kada pokušava upisati "zabranjenu" vrstu datoteke u mrežni direktorij, FSRM pokreće ovu skriptu koja analizira dnevnik događaja i na razini kuglica zabranjuje korisniku pisanje, pokušao je napisati zabranjenu vrstu datoteke odozdo. Time ćemo blokirati pristup zaraženom korisniku mrežnoj mapi.

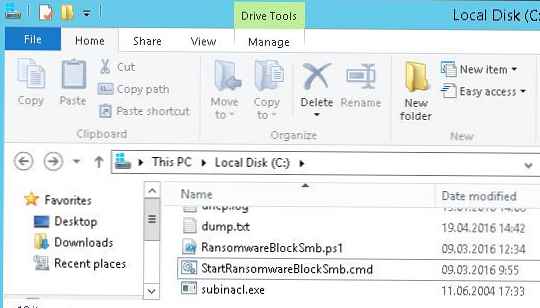

Preuzmite navedenu skriptu i otpakujte je u korijenu C: \ mape na poslužitelju datoteka. Kopirajte uslužni program u istu mapu SubInACL (potrebna za promjenu dozvola u mrežnom imeniku). U katalogu bi se trebalo pojaviti sljedeće datoteka:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- Subinacl.exe

primjedba. U PS skripti, morao sam promijeniti retke:

$ SubinaclCmd = "C: \ subinacl / verbose = 1 / share \\ 127.0.0.1 \" + "$ SharePart" + "/ deny =" + "$ BadUser"

i

if ($ Pravilo-podudaranje "Kripto-datoteke")

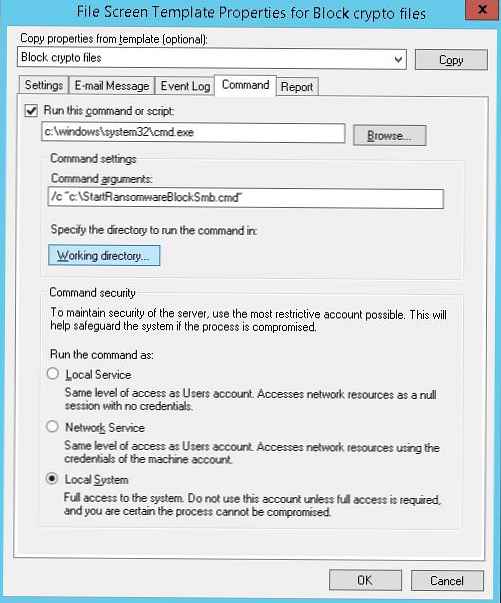

Ostaje u postavkama predloška "Blokiraj kripto datoteke" na kartici naredba naznačite da bi naredbeni red trebao početi s argumentom StartRansomwareBlockSmb.cmd:

Pokrenite ovu naredbu ili skriptu: c: \ windows \ system32 \ cmd.exe

Argumenti naredbe: / c „c: \ StartRansomwareBlockSmb.cmd“

Naredba se mora izvršiti s pravima lokalnog sustava (lokalne sistem).

FSRM Sigurnosno testiranje

Ispitajmo kako funkcionira FSRM zaštita od enkriptora. Zašto stvoriti datoteku s proizvoljnim proširenjem u zaštićenom direktoriju i pokušati je promijeniti u zabranjenu .locky.

Kada pokušava spremiti zabranjenu datoteku, FSRM će zabilježiti događaj:

ID događaja: 8215

Izvor: SRMSVC

Skripta RansomwareBlockSmb.ps1, na temelju podataka s događaja, trenutnom korisniku će zabraniti pristup ovom direktoriju postavljanjem osobnog zabrane u balističkim dozvolama:

Zaštita djeluje! U korijenu diska u dnevniku možete vidjeti direktorij i korisnika iz kojeg se šifrator pokušao pokrenuti.

Zaštita djeluje! U korijenu diska u dnevniku možete vidjeti direktorij i korisnika iz kojeg se šifrator pokušao pokrenuti.

Ako želite pružiti još višu razinu zaštite, možete se prebaciti s crnog popisa datoteka na bijelo, kad se na datotečni poslužitelj mogu spremiti samo datoteke dopuštenih vrsta.

Dakle, ispitali smo kako se pomoću FSRM-a automatski blokira pristup mrežnim direktorijima korisnicima čija su računala zaražena virusom enkripcije. Naravno, korištenje FSRM-a u ovom načinu ne može dati 100% jamstvo zaštite datoteka na poslužiteljima ove klase virusa, ali kao jedan od ešalona zaštite, tehnika je sasvim prikladna za sebe. U sljedećim ćemo člancima razmotriti još nekoliko mogućnosti za suzbijanje kriptografskih virusa:

- Kako oporaviti korisničke datoteke iz VSS snimaka nakon što ih zarazi šifrir

- Blokirajte viruse i ransomware softverom s ograničenjima softvera