Korisnici sustava Windows trebali bi sve više pažnje obratiti na certifikate instalirane na računalu. Nedavni skandali sa certifikatima Lenovo Superfish, Dell eDellRoot i Comodo PrivDog još jednom ukazuju da korisnik mora biti oprezan ne samo prilikom instaliranja novih aplikacija, već i jasno razumjeti koji je softver i certifikate u sustavu predinstalirao proizvođač opreme. Instaliranjem lažnih ili posebno generiranih certifikata napadači mogu izvoditi MiTM napade (čovjek u sredini), presresti promet (uključujući HTTPS), omogućiti pokretanje zlonamjernog softvera i skripti itd..

Ti se certifikati obično instaliraju u skladištu Windows Trusted Root Certification Authority. Pogledajmo kako možete provjeriti u Windows trgovini spremnika za treće certifikate.

Općenito, u prodavaonici certifikata Pouzdan autoritet za certificiranje korijena moraju biti prisutni samo pouzdani certifikati koje je Microsoft potvrdio i objavio u sklopu programa Microsoftov program pouzdanog korijenskog certifikata. Da biste provjerili u spremištu certifikata o postojanju certifikata treće strane, možete koristiti uslužni program Sigcheck (iz alata Sysinternals).

- Preuzmite uslužni program Sigcheck s Microsoftove web stranice (https://technet.microsoft.com/en-us/sysinternals/bb897441.aspx)

- Raspakirajte arhivu Sigcheck.zip u proizvoljnu mapu (na primjer, C: \ install \ sigcheck \)

- Otvorite naredbeni redak i promijenite se u direktorij pomoću uslužnog programa: cd C: \ install \ sigcheck \

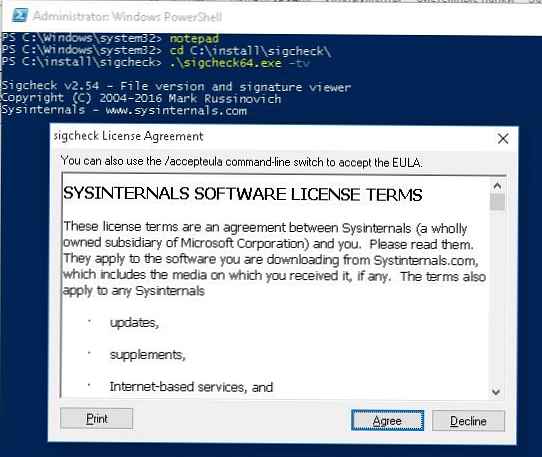

- U naredbenom retku pokrenite naredbu

sigcheck.exe-tv, ilisigcheck64.exe -tv(za 64 bitne verzije sustava Windows) - Pri prvom pokretanju uslužni program za signiranje tražit će od vas da prihvatite uvjete korištenja

- Nakon toga uslužni program će preuzeti s Microsoftove web stranice i staviti svoj direktorij arhiva. authrootstl.taksi s popisom MS root certifikata u formatu List Cerst Trust.vijeće. Ako računalo nema izravnu internetsku vezu, datoteku authrootstl.cab možete samostalno preuzeti na http://download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab i ručno je smjestiti u direktorij uslužnih programa SigCheck

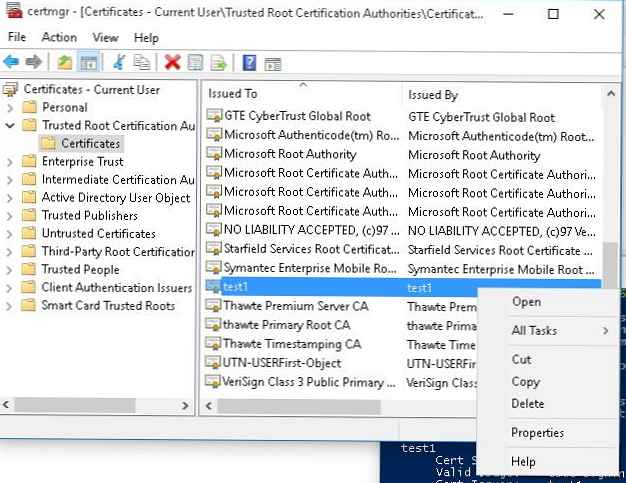

- Program uspoređuje popis certifikata instaliranih na računalu sa popisom MSFT korijenskih certifikata u datoteci authrootstl.cab. U slučaju da su certifikati trećih strana prisutni na popisu računalnih certifikata, SigCheck će prikazati njihov popis. U našem primjeru postoji jedan certifikat na računalu s imenom test1 (Ovo je samopotpisan certifikat kreiran pomoću cmdleta New-SelfSignedCertificate koji sam kreirao za potpisivanje koda skripte PowerShell)

- Svaki pronađeni certifikat treće strane trebao bi se analizirati na njegovu potrebu predstavljanjem na popisu pouzdanih. Također je preporučljivo razumjeti koji je program instaliran i koristi ga.vijeće. U slučaju da je računalo dio domene, korijenski certifikati unutarnjeg tijela za ovjeravanje CA i drugi certifikati integrirani u sliku sustava ili raspoređeni prema grupnim pravilima, a koji se sa MSFT stajališta ne mogu vjerovati, najvjerojatnije će se naći na popisu "treće strane".

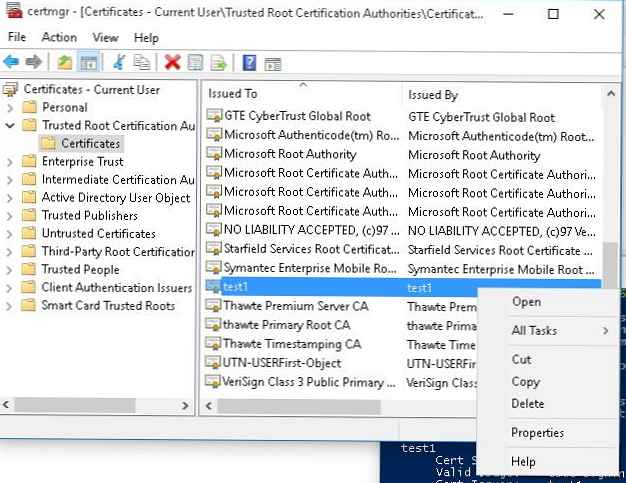

- Da biste ovaj certifikat uklonili s popisa pouzdanih, otvorite konzolu za upravljanje certifikatom (MSC) i proširiti kontejner Pouzdani korijen potvrda vlasti (Pouzdano tijelo za potvrđivanje korijena) -> Potvrde i izbrisati potvrde koje je pronašao SigCheck.

Stoga bi provjera spremišta certifikata pomoću uslužnog programa SigCheck trebala biti izvršena na bilo kojim sustavima, posebno OEM računalima s unaprijed instaliranim OS-om i različitim Windowsovim verzijama distribuiranim putem popularnih torrent tracker-a..