Kontrola korisničkih računa vjerojatno je najcjenjenija i možda čak najomraženija značajka koja je debitirala u Visti i postala dio svih budućih verzija sustava Windows. Najvećim dijelom tok mržnje koji korisnici prelijevaju na Kontinu korisničkih računa smatram nezasluženim jer je funkcija u stvarnoj upotrebi. Potpuno se slažem da ponekad kontrola korisničkih računa (u daljnjem tekstu jednostavno nazvana UAC) može biti vrlo neugodna, ali je u Windows uvedena s određenom svrhom. Ne, ne ometati korisnike, već olakšati prijelaz sa standardnog (ograničenog) računa na administratorski račun.

Kontrola korisničkih računa vjerojatno je najcjenjenija i možda čak najomraženija značajka koja je debitirala u Visti i postala dio svih budućih verzija sustava Windows. Najvećim dijelom tok mržnje koji korisnici prelijevaju na Kontinu korisničkih računa smatram nezasluženim jer je funkcija u stvarnoj upotrebi. Potpuno se slažem da ponekad kontrola korisničkih računa (u daljnjem tekstu jednostavno nazvana UAC) može biti vrlo neugodna, ali je u Windows uvedena s određenom svrhom. Ne, ne ometati korisnike, već olakšati prijelaz sa standardnog (ograničenog) računa na administratorski račun.

U ovom ću vam članku reći što je UAC, kako radi, zašto je potreban i kako ga konfigurirati. Nemam namjeru da vas upućujem zašto biste trebali koristiti UAC, već ću vas samo obavijestiti o onome što gubite onemogućivanjem ove značajke.

Malo pozadine i podataka o računu

Kao što biste trebali znati, Windows surađuje s tzv. Računima. Postoje dvije vrste: administrator i standardni (ograničeno).

Administratorski račun korisniku omogućuje potpuni pristup svim funkcijama operativnog sustava, tj. korisnik može raditi što god želi. Korisnik standardnog računa ima smanjena prava i zato su mu dopuštene samo određene stvari. To je, u pravilu, sve što utječe samo na trenutnog korisnika. Na primjer: promjena pozadine na radnoj površini, postavke miša, promjena zvučne sheme itd. Općenito, sve što se tiče određenog korisnika i ne odnosi se na cijeli sustav dostupno je na standardnom računu. Za sve što može utjecati na sustav u cjelini, potreban vam je administratorski pristup.

Jedan od zadataka dodijeljenih ovim računima je zaštita od zlonamjernog koda. Opća ideja ovdje je da korisnik normalno radi pod ograničenim računom i prelazi na administratorski račun samo kad to zahtijevaju radnje. Kao što se čini paradoksalno, zlonamjerni softver dobiva istu razinu prava s kojima se korisnik prijavio.

U sustavima Windows 2000 i Windows XP obavljanje operacija u ime administratora nije dovoljno fleksibilno, pa rad pod ograničenim računom nije baš prikladan. Jedan od načina izvođenja administrativne radnje u ovim verzijama sustava je sljedeći: napustite ograničen račun (ili se brzo prebacite ako je korišten Windows XP) -> uđite u administracijski račun -> izvršite radnju -> napustite administratorski račun (ili se brzo prebacite ako koristi Windows XP) -> povratak na ograničeni račun.

Druga mogućnost je korištenje kontekstnog izbornika i opcija "Pokreni kao drugi korisnik", a to otvara prozor u kojem morate navesti odgovarajući administratorski račun i lozinku kako biste datoteku pokrenuli kao administrator. Ovo je prilično brz način prelaska s jednog računa na drugi, ali nije primjenjiv ni u jednoj situaciji koja zahtijeva administrativne privilegije. Drugi problem ove metode je da račun administratora mora imati lozinku, inače izvršenje neće uspjeti.

Zbog toga je kontrola korisničkih računa uvedena u sustavu Windows Vista, a gotovo je usavršena u sustavu Windows 7..

Što je UAC?

UAC je značajka u sustavu Windows Vista 7, 8, 8.1 i 10 koja ima za cilj da prijelaz s ograničenog okruženja na administratora bude glatka i bez problema, eliminirajući potrebu ručnog pokretanja datoteka s administratorskim pravima ili prebacivanja između računa. Osim toga, UAC je dodatni sloj zaštite koji ne zahtijeva gotovo nikakav napor korisnika, ali može spriječiti ozbiljnu štetu..

Kako djeluje UAC

Kada se korisnik prijavi na svoj račun, Windows stvara takozvani korisnički pristupni žeton koji sadrži određene informacije o ovom računu i uglavnom različite sigurnosne identifikatore koje operativni sustav koristi za kontrolu mogućnosti pristupa ovom računu. Drugim riječima, ovaj je žeton svojevrsni osobni dokument (na primjer, putovnica). To se odnosi na sve verzije sustava Windows koje se temelje na NT kernelu: NT, 2000, XP, Vista, 7, 8 i 10.

Kad se korisnik prijavi na standardni račun (ograničeno), stvara se standardni korisnički token s ograničenim pravima. Kada se korisnik prijavi na administratorski račun, koristi se tzv administratorski token s potpunim pristupom. Je li logično.

Međutim, u sustavu Windows Vista, 7, 8 i 10 ako je omogućen UAC i korisnik je prijavljen na administratorski račun, Windows stvara dva tokena. Administrator ostaje u pozadini, dok se standardni koristi za pokretanje Explorer.exe. Odnosno, Explorer.exe započinje s ograničenim pravima. U ovom slučaju, svi procesi pokrenuti nakon toga postaju podprocesi Explorer.exe s nasljeđenim ograničenim povlasticama glavnog procesa. Ako proces zahtijeva administratorska prava, zahtijeva administratorski token, a Windows zauzvrat traži korisničko dopuštenje za pružanje ovog tokena procesu u obliku posebnog dijaloškog okvira.

Ovaj dijaloški okvir sadrži takozvanu sigurnu radnu površinu kojoj samo operativni sustav ima pristup. Izgleda kao zamračen snimak stvarne radne površine i sadrži samo prozor za potvrdu administratorskih prava i, možda, jezičnu traku (ako je aktivirano više jezika).

Ako se korisnik ne slaže i klikne "Ne", Windows će odbiti postupak u administratorskom žetonu. Ako pristane i odabere "Da", operativni sustav će procesu osigurati potrebne privilegije, naime administratorski žeton.

Ako se proces već pokreće sa smanjenim pravima, bit će pokrenut s onim povišenim (administrator). Proces se ne može izravno „nadograditi“ ili „nadograditi“. Nakon što je postupak započet s jednim tokenom, neće moći dobiti druga prava dok se ponovno ne pokrene s novim pravima. Primjer je upravitelj zadataka, koji uvijek započinje s ograničenim pravima. Ako kliknete gumb "Prikažite procese svih korisnika", upravitelj zadataka bit će zatvoren i ponovno pokrenut, ali s administratorskim pravima.

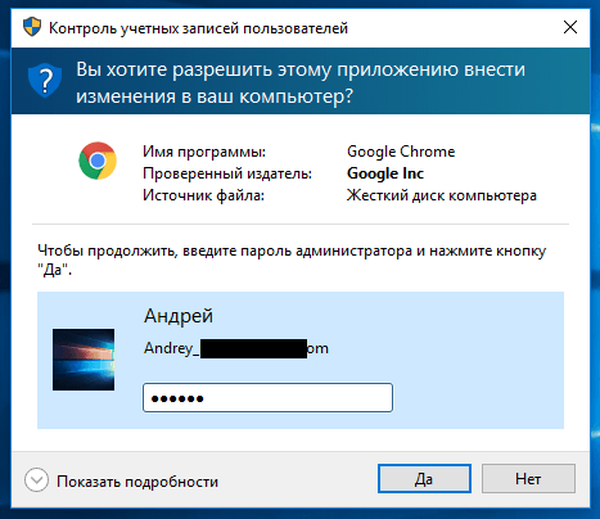

Kada koristi standardni račun, UAC traži određeni administratorski račun i unosi zaporku:

Kako UAC štiti korisnika

Samo UAC ne pruža veliku zaštitu. To samo olakšava prijelaz iz ograničenog okruženja u okruženje administratora. Dakle, ispravnija je izjava ovog pitanja: kako ograničeni račun obeshrabruje korisnika. Pod ograničenim korisničkim profilom procesi ne mogu pristupiti određenim zonama sustava:

- particija glavnog diska;

- korisničke mape drugih korisnika u mapi \ Korisnici \;

- Mapa programskih datoteka;

- Windows mapa i sve njene podmape;

- odjeljke drugih računa u registru sustava

- HKEY_LOCAL_MACHINE odjeljak u registru sustava.

Bilo koji postupak (ili zlonamjerni kod) bez administrativnih prava ne može prodrijeti duboko u sustav bez pristupa potrebnim mapama i ključevima registra i stoga ne može ozbiljno naštetiti sustavu.

Može li UAC ometati starije programe koji nisu službeno kompatibilni sa sustavom Vista / 7/8/10

Ne bi smjela. Kad je omogućen UAC, omogućena je i virtualizacija. Neki stari i / ili jednostavno nepažljivo napisani programi ne koriste ispravne mape za pohranu svojih datoteka (postavke, zapise itd.). Ispravne mape su mape u AppData direktoriju koji ima svaki račun i u kojem svaki program može stvoriti mapu za spremanje svega što želi.

Neki programi pokušavaju spremiti svoje datoteke u programske datoteke i / ili Windows. Ako program pokrene s administratorskim pravima, to neće biti problem. Međutim, ako se program izvodi s ograničenim dozvolama, on neće moći mijenjati datoteke / mape u programskim datotekama i / ili sustavu Windows. Operativni sustav jednostavno joj ne dopušta da to radi..

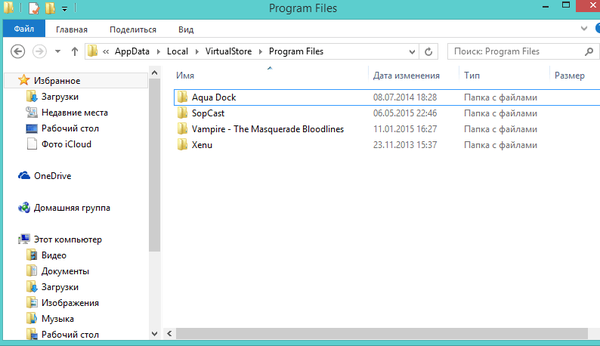

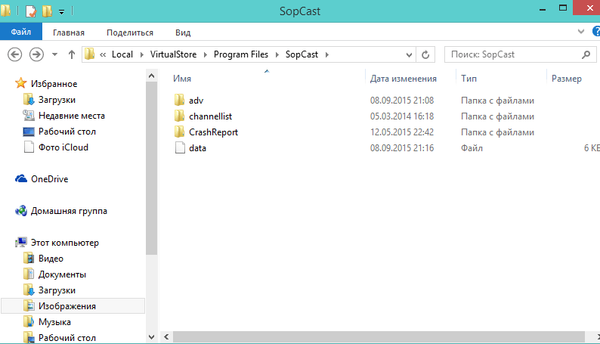

Kako bi spriječio probleme s takvim programima, Windows nudi virtualizaciju mapa i registarskih ključeva kojima programi s ograničenim pravima u principu nemaju pristup. Kada takav program pokuša stvoriti datoteku u zaštićenoj mapi, operativni sustav preusmjerava je u posebnu mapu VirtualStore koja se nalazi u X: \ Korisnici \\ AppData \ Local \ (gdje je X: particija sustava, obično C :). tj Kroz oči samog programa sve je u redu. Ne susreće se s preprekama i vjeruje da stvara datoteke / mape točno tamo gdje želi. VirtualStore obično sadrži podmape programskih datoteka i Windows. Evo snimke zaslona programskih datoteka u mapi VirtualStore:

Evo, primjerice, mape SopCast:

tj ako se zaustavi UAC ili se program uvijek pokrene s povlasticama administratora, te bi se datoteke / mape stvorile u C: \ Program Files \ SopCast. U Windows XP bi se te datoteke i mape stvorile bez problema, jer u njemu svi programi imaju zadana prava administratora.

Programeri to, naravno, ne bi trebali smatrati trajnim rješenjem. Odgovornost svakog autora je stvoriti softver koji je u potpunosti kompatibilan s trenutnim operativnim sustavima.

UAC dijalozi

Možda ste primijetili da postoje samo tri različita UAC dijaloga. Ovdje ćemo pogledati one u sustavima Windows 7, 8.x i 10. U Visti su dijalozi nešto drugačiji, ali nećemo se detaljno zaustaviti na njima..

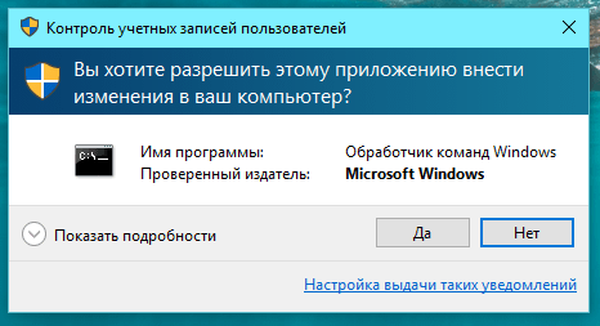

Prva vrsta prozora ima tamno plavu prugu u gornjem dijelu i ikonu u obliku štita u gornjem lijevom kutu, koja je podijeljena na 2 plava i 2 žuta dijela. Ovaj se prozor pojavljuje kada je potrebna potvrda za proces s digitalnim potpisom koji pripada operativnom sustavu - tzv Windows binarne datoteke. O njima ćemo govoriti u nastavku..

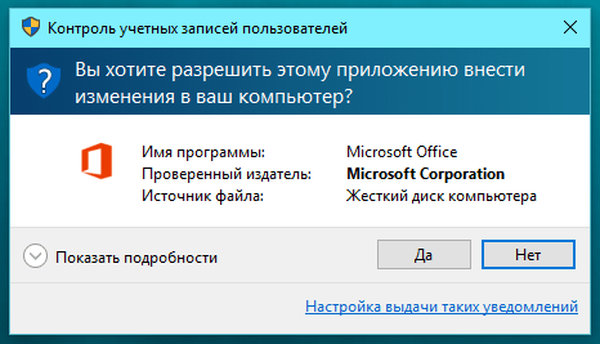

Druga vrsta prozora je također s tamnoplavom vrpcom, ali ikona štita je potpuno plava i s upitnikom. Ovaj se prozor pojavljuje kada je za digitalno potpisan proces potrebna potvrda, ali postupak / datoteka ne pripada operativnom sustavu..

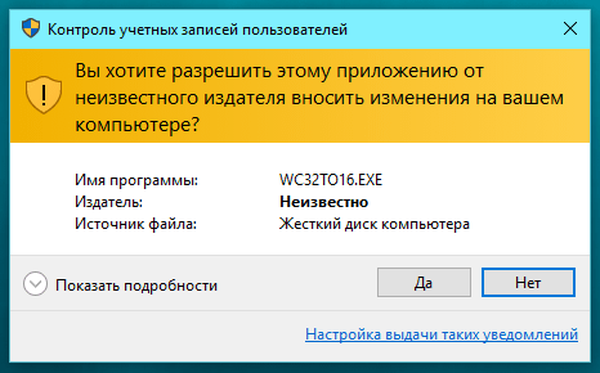

Treći prozor ukrašen je narančastom prugom, štit je također narančast, ali s uskličnikom. Ovaj se dijalog pojavljuje kada je za postupak potreban potvrda bez digitalnog potpisa..

UAC postavke

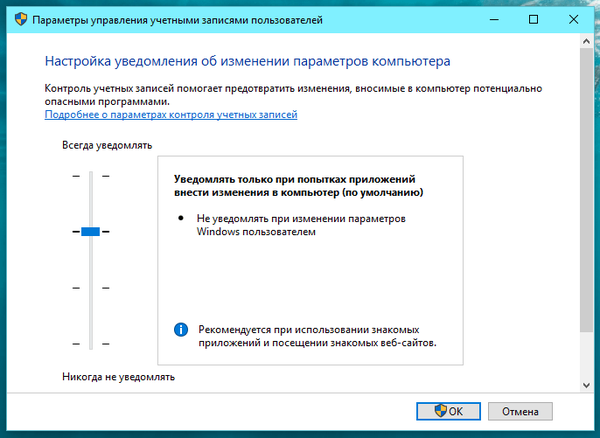

Postavke kontrole računa (načini rada) nalaze se u Upravljačka ploča -> Sustav i sigurnost -> Promjena postavki kontrole računa. Ima ih 4:

Uvijek obavijest je najviša razina. Ovaj je način jednak načinu na koji UAC radi u sustavu Windows Vista. U ovom načinu sustav uvijek zahtijeva potvrdu prava administratora, bez obzira na postupak i ono što zahtijeva.

Druga se razina zadano koristi u sustavima Windows 7, 8.x i 10. U ovom načinu Windows ne prikazuje UAC prozor kada su u pitanju takozvane Windows binarne datoteke. tj ako datoteka / postupak koji zahtijeva administratorska prava ispunjava sljedeća 3 uvjeta, operativni sustav će im ih automatski dati, bez potvrde od korisnika:

- datoteka ima manifest (ugrađen ili kao zasebna datoteka), što ukazuje na automatski povišenje prava;

- datoteka se nalazi u mapi Windows (ili u bilo kojoj podmapi);

- datoteka potpisana valjanim Windows digitalnim potpisom.

Treći je način isti kao i drugi (prethodni), ali s tom razlikom što ne koristi sigurnu radnu površinu. Odnosno, zaslon ne potamni, a dijaloški okvir UAC pojavljuje se kao i svaki drugi. Microsoft ne preporučuje upotrebu ove opcije, ali zašto - objasnit ću kasnije.

Ne obavještavajte me četvrta i posljednja razina. U stvari, to znači potpuno onesposobljavanje UAC-a.

Ovdje je prikladno dati dva komentara:

- Windows digitalni potpis specifičan je za operativni sustav. To kažem jer postoje datoteke koje je digitalno potpisao Microsoft. Riječ je o dva odvojena potpisa, pri čemu UAC prepoznaje samo Windows digitalni potpis, jer djeluje kao dokaz da datoteka nije samo od Microsofta, već je i dio operativnog sustava.

- Nisu sve Windows datoteke manifest za automatsko povišenje privilegija. Postoje datoteke koje su namjerno lišene ovoga. Na primjer, regedit.exe i cmd.exe. Jasno je da se drugi ne nadograđuje automatski, jer se često koristi za pokretanje drugih procesa, a kao što je već spomenuto, svaki novi proces nasljeđuje prava postupka koji ga je pokrenuo. To znači da bi svatko mogao koristiti naredbeni redak za neprimjereno pokretanje bilo kojeg procesa s povlasticama administratora. Srećom, Microsoft nije glup.

Zašto je važno koristiti sigurnu radnu površinu

Sigurna radna površina sprječava eventualne smetnje i smetnje u drugim procesima. Kao što je gore spomenuto, samo operativni sustav ima pristup njemu i s njim prihvaća samo osnovne naredbe od korisnika, to jest pritiskom na gumb "Da" ili "Ne".

Ako ne koristite sigurnu radnu površinu, napadač može simulirati prozor UAC-a kako bi vas zavarao i pokrenuo svoju zlonamjernu datoteku kao administrator..

Kada su vam potrebna prava administratora? Kad se pojavi UAC prozor?

Obično su tri slučaja u kojima UAC pristupa korisniku:

- kad se mijenjaju sistemske (nekorisničke) postavke, iako se u stvari to odnosi samo na maksimalnu razinu UAC-a;

- prilikom instaliranja ili uklanjanja programa / upravljačkog programa;

- kada aplikacija / postupak zahtijeva ovlaštenja administratora za uvođenje promjena u sistemske datoteke / mape ili ključeve registra.

Zašto je važno ne onemogućiti UAC

Kontrola korisničkih računa pruža visoku razinu zaštite, a zauzvrat ne zahtijeva gotovo ništa. Odnosno, učinkovitost UAC-a je vrlo visoka. Ne razumijem zašto je ljudima toliko neugodno U svakodnevnom radu prosječni korisnik vidi UAC prozor 1-2 puta dnevno. Možda čak 0. Toliko?

Prosječni korisnik rijetko mijenja postavke sustava, a kad to učini, UAC se ne muči sa svojim pitanjima radi li s zadanim postavkama.

Prosječni korisnik ne instalira upravljačke programe i programe svaki dan. Svi upravljački programi i većina potrebnih programa instaliraju se jednom - nakon instaliranja sustava Windows. Odnosno, ovo je glavni postotak zahtjeva za UAC. Nakon toga, UAC intervenira samo tijekom nadogradnje, međutim, nove verzije programa ne izlaze se svaki dan, a da ne spominjemo upravljačke programe. Štoviše, mnogi uopće ne ažuriraju programe ili upravljačke programe što dodatno smanjuje probleme s UAC-om..

Vrlo malo programa trebaju administratorska prava da bi obavljali svoj posao. To su uglavnom defragmenteri, alati za čišćenje i optimizaciju, neki dijagnostički programi (AIDA64, HWMonitor, SpeedFan itd.) I postavke sustava (na primjer, Process Explorer i Autoruns, ali samo ako trebate izvesti nešto određeno - recimo, onemogućite upravljački program / usluga ili programa koji započinje sa sustavom Windows). I sve su to programi koji se uopće ne mogu koristiti ili u rijetkim slučajevima. Sve često korištene aplikacije rade s UAC-om apsolutno normalno i ne postavljajte nikakva pitanja:

- multimedijski playeri (audio i / ili video);

- video / audio pretvarači;

- softver za obradu slike / video / audio;

- programi za snimanje zaslona sa zaslona ili video zapisa na njima;

- programi za gledanje slika;

- Web preglednici

- preuzimači datoteka (upravitelji preuzimanja i klijenti P2P mreža);

- FTP klijenti

- glasnici i programi trenutne poruke za glasovne / video komunikacije;

- programi za snimanje diskova;

- arhiviranje;

- uređivači teksta;

- Čitači PDF-a

- virtualni strojevi;

- i drugi.

Čak i instaliranje Windows ažuriranja ne aktivira prozor UAC.

Postoje ljudi koji su spremni darovati 1-2 ili više minuta dnevno kako bi „optimizirali“ sustav nekim krivo napisanim programima koji ne čine ništa korisno, ali nisu spremni potrošiti nekoliko sekundi dnevno da odgovore na UAC zahtjeve..

Različite izjave poput „Iskusan sam korisnik i znam kako se zaštititi“ nisu dovoljne, jer nitko nije osiguran, a ishod određenih situacija ne ovisi uvijek o korisniku. Štoviše, ljudi imaju tendenciju raditi pogreške, događa se svima.

Dopustite mi da vam dam jedan primjer: pretpostavimo da koristite program koji ima ranjivosti, a jednog dana ćete biti na web mjestu koje koristi te ranjivosti. Ako je omogućena kontrola korisnika i program radi s ograničenim pravima, napadač neće moći napraviti puno problema. Inače, oštećenja sustava mogu biti kolosalna..

I ovo je samo jedan od mnogih primjera..

Trčanje aplikacija sa sustavom Windows kao administrator

Pretpostavljam da mogu postojati korisnici koji isključe UAC samo kako bi mogli pokretati programe sa sustavom Windows i s administratorskim pravima. To nije moguće na uobičajeni način, jer UAC ne može poslati zahtjev korisniku dok se radna površina ne učita. Međutim, postoji način da ostavite omogućen UAC. Evo ga:

- otvoreno Planer zadataka;

- tisak Stvorite zadatak;

- u polju Ime unesite nešto kako želite, a na dnu prozora omogućite opciju Nastupite s najvišim pravima;

- idi na karticu okidači i kliknite stvoriti;

- u padajućem izborniku na vrhu odaberite Pri prijavi; ako želite stvoriti zadatak za određenog korisnika, odaberite opciju korisnik, a zatim kliknite Promjena korisnika; unesite korisničko ime i potvrdite pritiskom na U redu;

- idi na karticu akcije i kliknite stvoriti;

- tisak pregled, naznačite odgovarajuću prijavu i potvrdite svoj izbor;

- idi na karticu uvjeti i onemogućite opciju Pokretajte samo ako ih napaja mreža;

- na kartici parametri onemogući opciju Stop zadatak trčanja duže;

- potvrditi od U redu.

Gotovo. Zadatak je dodan, pa će se sada aplikacija automatski učitavati s povlasticama administratora. Ovdje, međutim, postoji i jedan mali ubod: svi se takvi zadaci izvode s prioritetom nižim od normalnog - ispod normalnog. Ako vam ovo odgovara, onda je sve u redu. Ako ne, onda morate malo više raditi:

- trčanje Planer zadataka, ako ste ga već zatvorili;

- odabrati Knjižnica rasporeda zadataka;

- označite svoj zadatak, kliknite izvoz i spremite ga u .xml formatu;

- otvorite .xml datoteku u uređivaču teksta;

- pronaći odjeljak 7, koji bi trebao biti na kraju datoteke i promijeniti sedam (7) između otvaranja i zatvaranja oznake u pet (5);

- spremite datoteku;

- u rasporedu zadataka još jednom označite svoj zadatak i kliknite brisanje i potvrditi brisanje;

- sada kliknite Uvozni zadatak, odredite datoteku koju ste upravo spremili i kliknite U redu.

To je sve. Na vama je da odlučite hoćete li koristiti UAC ili ne, no vrlo je važno znati što gubite kad isključite ovu značajku, kao i biti svjesni rizika. Hvala na pažnji.!

Dobar dan!